CodaやTransmitなどを開発している「Panic」の開発者のMacがHandBrakeに同梱されたトロイの木馬「Proton」に感染し多くのソースコードが盗難されたとして注意を呼びかけています。詳細は以下から。

![]()

日本ではゴールデンウィーク中だった05月04日、フランスのThe HandBrake Teamはオープンソースのトランスコーダー「HandBrake for Mac」の配信サーバーの内1つがハッキングされ、リモートアクセス型のトロイの木馬「Proton」が同梱されたHandBrakeが公開されていたとして利用者に注意するよう情報を公開しましたが、

How does it feel to get a bunch of your source code stolen? Not super great. Will we survive? Absolutely. https://t.co/q3H7s8YiGy

— Panic Inc (@panic) 2017年5月17日

Webエディタの「Coda」やFTPアプリ「Transmit」などを開発しているPanic社の開発者Steven FrankさんのMacがこのProtonに感染し、多くのソースコードが盗まれたとしてその詳細を報告しています。

Last week, for about three days, the macOS video transcoding app HandBrake was compromised. One of the two download servers for HandBrake was serving up a special malware-infested version of the app, that, when launched, would essentially give hackers remote control of your computer.

In a case of extraordinarily bad luck, even for a guy that has a lot of bad computer luck, I happened to download HandBrake in that three day window, and my work Mac got pwned.

Long story short, somebody, somewhere, now has quite a bit of source code to several of our apps.The Case of the Stolen Source Code – Panic Blog

被害状況

Protonに感染したのはPanic社の共同創業者のSteven Frankさんが業務で利用しているMacのようで、Panic社はまず始めにProtonの感染により顧客情報が流失したり、Panic社アプリの同期サーバーPanic Syncのデータにアクセスされたという痕跡はなく、Webサーバーも侵害されていないと発表しているものの、

@fromonesrc @panic When the HandBrake infection story broke, I realized I might have been infected, and discovered the malware process in Activity Monitor.

— Steven Frank (@stevenf) 2017年5月17日

- There’s no indication any customer information was obtained by the attacker.

- Furthermore, there’s no indication Panic Sync data was accessed.

- Finally, our web server was not compromised.

この被害により、Panic社のGitリポジトリからソースコードが流出していることが確認されたとして、最悪以下のことが考えられるとしてユーザー及び開発者に注意するよう求めています。

- ソースコードを盗んだ悪意のある開発者により無料の海賊版アプリが公開され、そのアプリにはマルウェアが含まれている可能性がある。

- 悪意のある開発者がマルウェアを同梱した(全く同じ機能の)複製アプリを公開する可能性があるため、Panic社およびMacAppStore以外からダウンロードしたアプリは使用しないで下さい。

- ソースコードを盗んだ犯人が他社にソースコードを売り、利益を得ようとする可能性があるが、そのソースコードからマルウェアに感染する可能性もあるがこれにはリスクがある。

Panicは被害が確認されてから24時間以内にAppleおよびFBIにこの被害を報告し両チームは現在調査を進めているそうですが、Panicはユーザーに対しても何か発見した場合メールやTwitterのDMなどで報告して欲しいとコメントしているので、ユーザーの方は注意して下さい。

追記

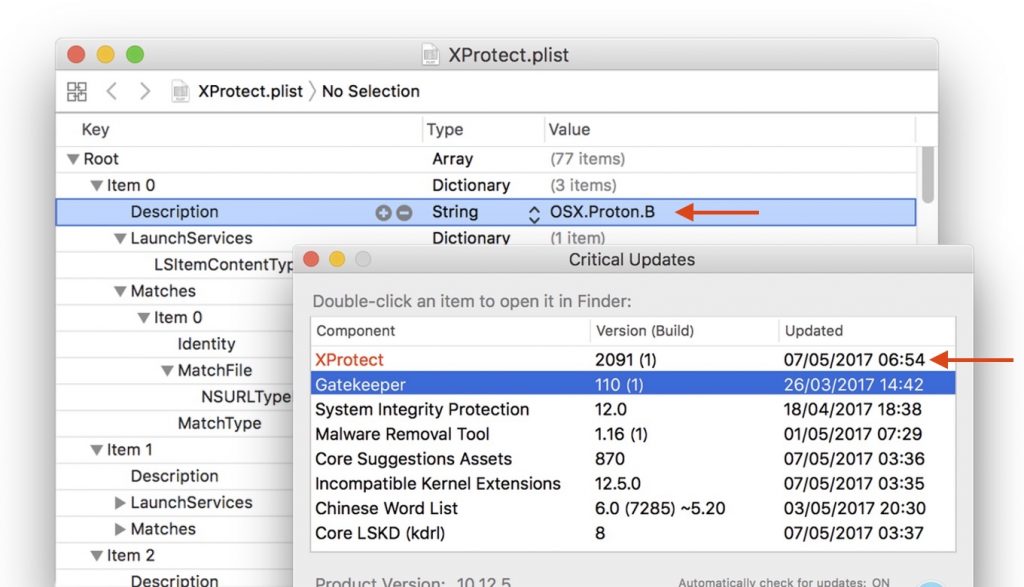

Appleは2017年05月06日、macOS/OS Xのウィルス定義データベースXProtectをv2091へアップデートし更新し「OSX.Proton.B」をOS X 10.6 ~ macOS 10.12のMacでブロックしているので、心配なユーザーの方はCritical Updatesなどのアプリや以下のdefaultsコマンドでチェックしてみて下さい。

- XProtectのバージョンの確認 (Yosemite以前)

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

defaults read /System/Library/CoreServices/XProtect.bundle/Contents/Resources/XProtect.meta Version

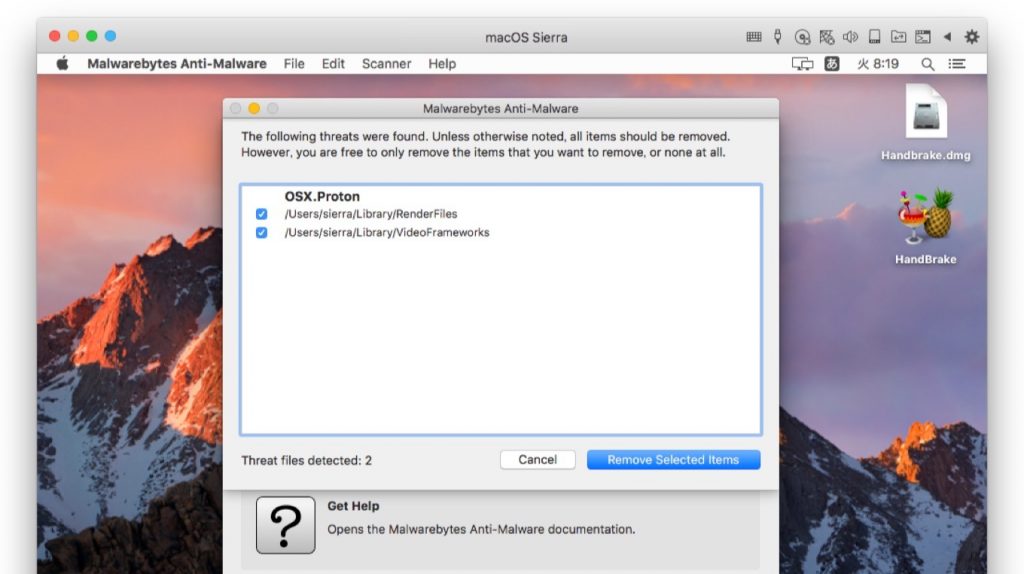

また、既にProtonに既に感染しているかをチェックするにはMalwarebytesはマルウェア検出アプリ「Malwarebytes for Mac (関連記事)」や同RATの検出に対応したSymantecやTrend Micro, Integoなどのウィルス対策アプリを利用することをお勧めします。

コメント

DON’T PANIC!

偽物を使ってしまう可能性を減らすためにもMac App Storeに戻って…来ないか