Appleが開発者やWeb管理者に対し、iOSやmacOSなどで2020年9月1日以降に発行されたTLS サーバ証明書の有効期間を最大825日から398日に変更すると公式に通知しています。詳細は以下から。

![]()

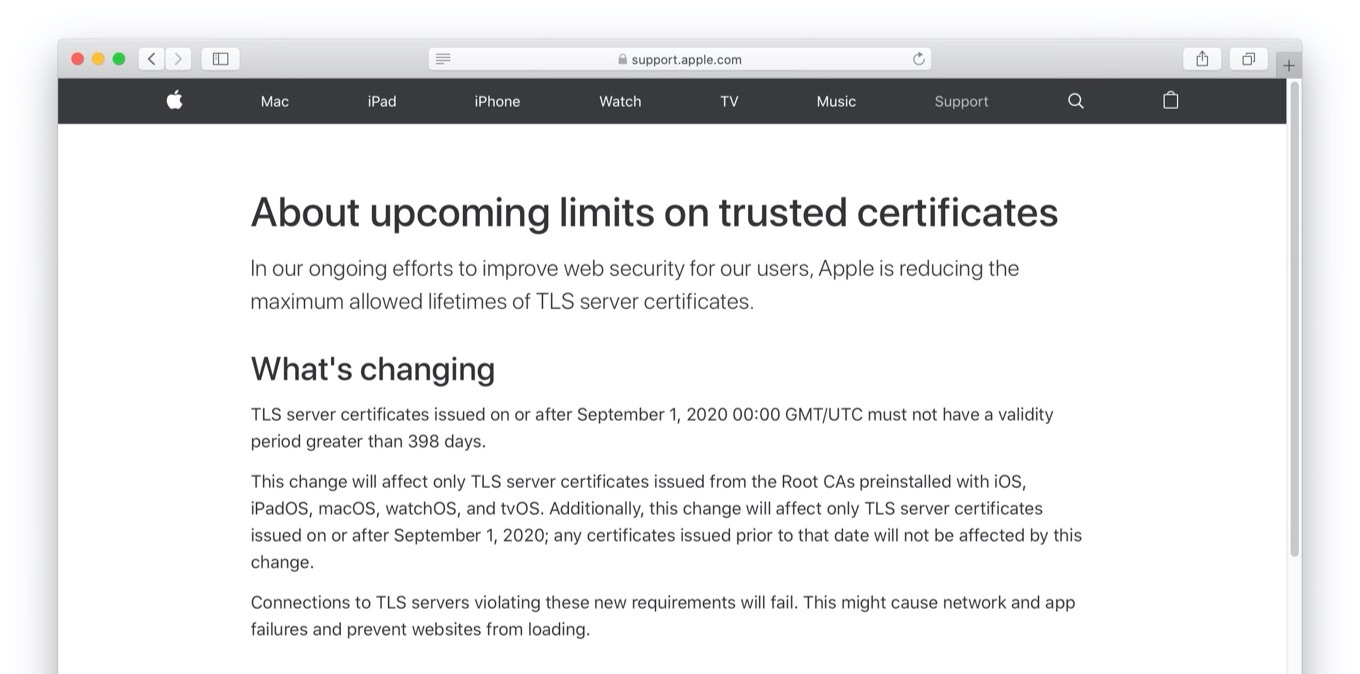

Appleは現地時間2020年03月03日、開発者に対し「macOS 10.15.4/iOS 13.4 Beta 4」などを公開しましたが、同時にAppleのSecure Transport Teamは開発者やWeb管理者に対し、2020年09月01日以降に発行されるパブリックTLSサーバー認証書の有効期限をiOSやiPadOS, macOS, watchOS, tvOSでは最大398日(1年と猶予期間の1ヶ月)に変更すると発表しています。

What’s changing

TLS server certificates issued on or after September 1, 2020 00:00 GMT/UTC must not have a validity period greater than 398 days.This change will affect only TLS server certificates issued from the Root CAs preinstalled with iOS, iPadOS, macOS, watchOS, and tvOS. Additionally, this change will affect only TLS server certificates issued on or after September 1, 2020; any certificates issued prior to that date will not be affected by this change.About upcoming limits on trusted certificates – Apple Support

この変更は先月スロバキアで行われたCA/Browser ForumのワーキンググループでAppleが発表したもので、Appleは現在のmacOS 10.15 CatalinaやiOS 13などでTLSサーバ証明書の有効期間を最大825日(2年と3ヶ月)と定めているため、施行されればAppleOSではTLS証明書の有効期限が約半分に短縮される形となり、

さらに、2019 年 7 月 1 日以降に発行されるすべての TLS サーバ証明書 (発行日は証明書の NotBefore フィールドに明記)、以下のガイドラインに従う必要があります。

- TLS サーバ証明書には ExtendedKeyUsage (EKU) 拡張領域を必ず含め、ここに id-kp-serverAuth OID を指定する必要がある。

- TLS サーバ証明書の有効期間は 825 日以下である (証明書の NotBefore フィールドと NotAfter フィールドで明記)。

iOS 13 および macOS 10.15 における信頼済み証明書の要件 – Apple サポート

今後、この要件に沿わない場合はTLSサーバーへの接続が失敗し、ネットワークやアプリでWebサイトが読み込まれなくなる可能性があるため、証明書の発行は最大有効期限を397日にすることを勧めていますが、

Connections to TLS servers violating these new requirements will fail. This might cause network and app failures and prevent websites from loading.

About upcoming limits on trusted certificates – Apple Support

この変更はGMT/UTC(協定世界時/グリニッジ標準時)の2020年09月01日 00:00以降に発行されたTLSサーバー証明書からで、それ以前に発行された証明書はこの影響を受けないため、最大2年と3ヶ月(825日)の猶予期間があることになります。

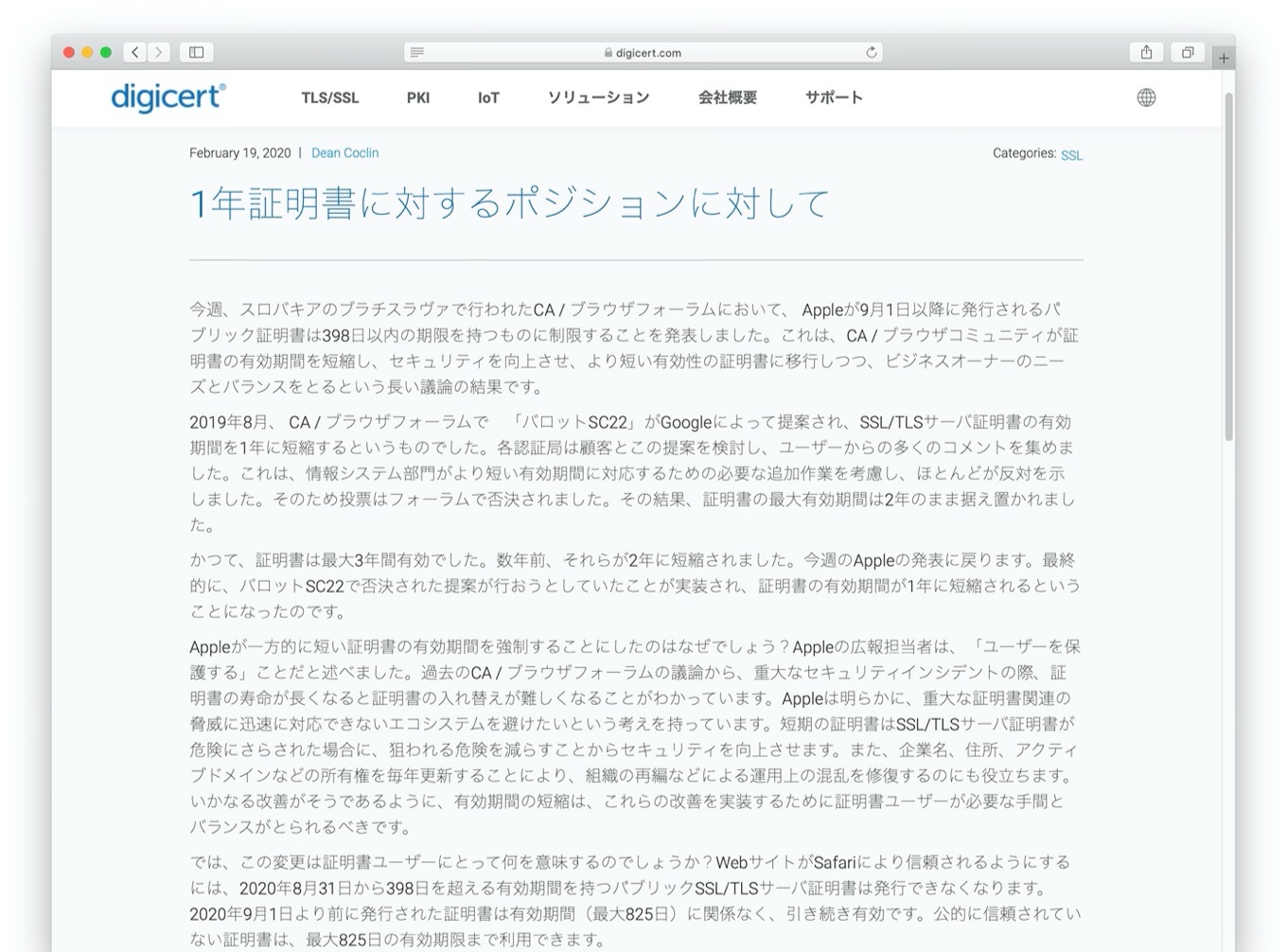

では、この変更は証明書ユーザーにとって何を意味するのでしょうか?WebサイトがSafariにより信頼されるようにするには、2020年8月31日から398日を超える有効期間を持つパブリックSSL/TLSサーバ証明書は発行できなくなります。2020年9月1日より前に発行された証明書は有効期間(最大825日)に関係なく、引き続き有効です。公的に信頼されていない証明書は、最大825日の有効期限まで利用できます。

1年証明書に対するポジションに対して – DigiCert

AppleがSSL/TLS認証に関して行ってきたアップデートのタイムラインは以下の通りで、公開されたサポートドキュメントには1日を86,400秒として計算することや、ユーザーが追加したRoot認証局から発行された証明書はこの影響を受けないことなどの注意書きがされているので、関係のある方はチェックしてみてください。

追記

前回の投稿と話が重複するため記載していませんでしたが、いくつかコメントを頂いたので追記しておきますと、これ話の発端は2019年までにさかのぼり、話を3行でまとめると、

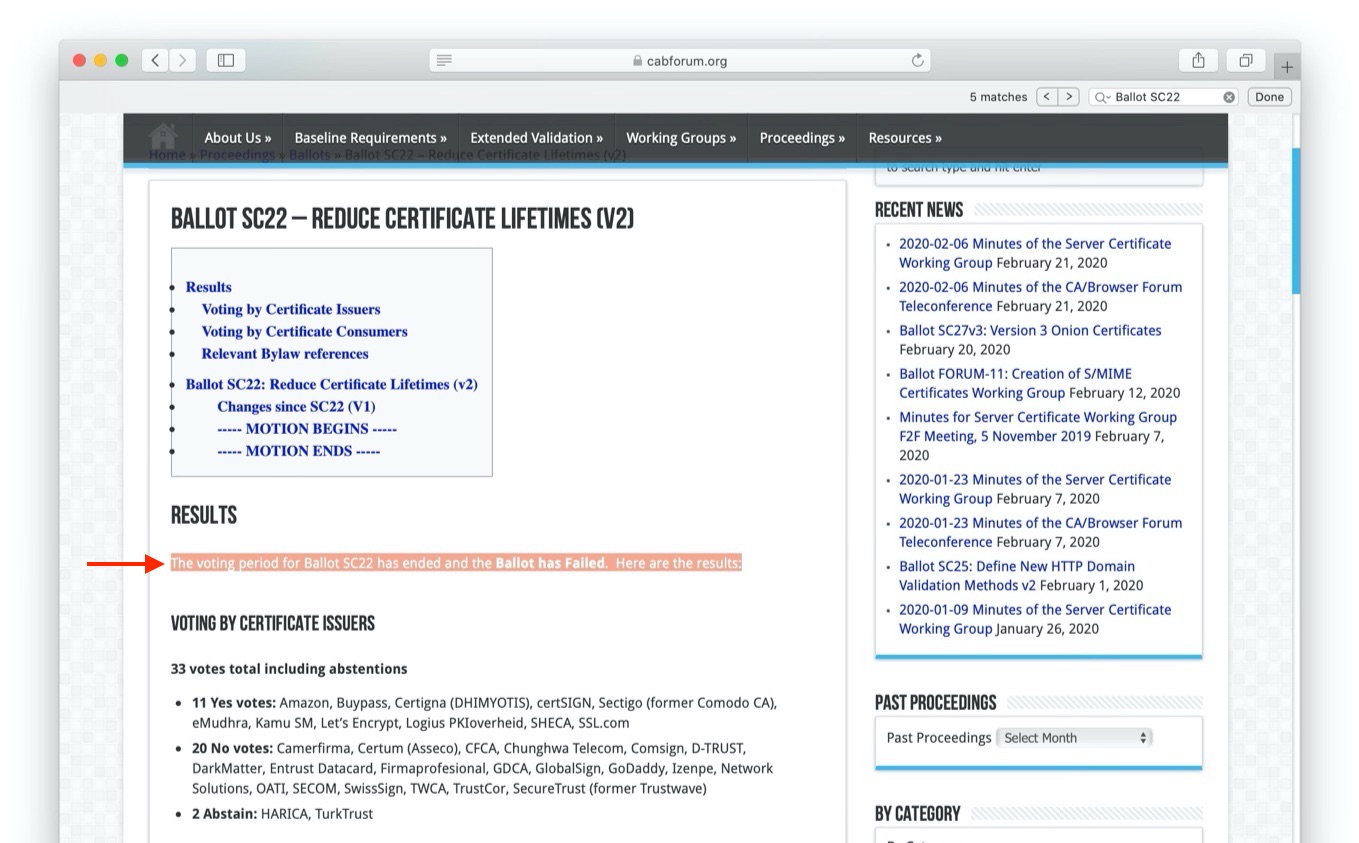

- 2019年08月、Googleが重大なセキュリティ・インシデントが発生すると長期の証明書はリスクが高いとして、証明書の期限を最大825日から398日にしようと提案。

- AppleやCisco, Microsoft, Mozilla, Opera, 360などのブラウザベンダーがこれに賛同するも、CamerfirmaやCertum (Asseco), CFCA, Chunghwaなどの認証局が認証局側の負担が増えるとして、これを否決。

- 2020年09月よりAppleはユーザー保護を第一として、これを強行する。←今ここ。

という経緯で、今後Appleは06月に行うWWDC 2020で詳細を伝えると思われますが、GoogleやMozillaなどがこれに追従するかは不明です。

AppleのSSL/TLS認証についてのタイムライン

- 2017年01月

▶2017年春のセキュリティアップデート以降、SafariおよびWebKitでSHA-1署名の証明書を利用したTLS接続を終了すると発表。 - 2017年04月

▶macOS Sierra 10.12.4, iOS 10.3, tvOS 10.2, watchOS 3.2のSafariおよびWebKitでSHA-1署名の証明書を利用したTLS接続を終了。 - 2017年秋

▶macOS High Sierra 10.13, iOS 11, tvOS 11, watchOS 4では、アプリやメール, VPNサービスなど全てのSHA-1署名の証明書を利用したTLS接続のサポートが終了。 - 2019年06月

▶2019年秋にリリースするmacOS 10.15 Catalina, iOS 13でSHA-1で署名された証明書でのTLS接続を完全に終了と発表。 - 2019年09月04日

▶2020年03月のmacOS/iOSアップデートで同梱されるSafari v13.xで廃止されるTLS 1.0/1.1接続を完全に無効化した「Safari Technology Preview v91」をリリース。 - 2019年09~10月

▶macOS 10.15 Catalina, iOS 13でSHA-1で署名された証明書でのTLS接続を完全に終了。

SHA-1 で署名された証明書は、TLS 通信では信頼されなくなります。[...] iOS 13 や macOS 10.15 では、上記の要件を満たさない TLS サーバには接続できなくなり、接続しようとすると、ネットワーク障害や、App が動かない、Safari に Web サイトが読み込まれないなどの症状につながる場合もあります。

▶AppleはCA/Browser Forumで2020年09月01日以降、TLS サーバ証明書の有効期間を現在の最大825日から398日に短縮すると発表。

▶2020年09月01日以降に発行されたTLS サーバ証明書の有効期間を現在の最大825日から398日に短縮すると公式に発表。

▶2020年9月1日以降に発行されたTLSサーバ証明書の有効期間が最大825日から最大398日に短縮。

- 1年証明書に対するポジションに対して – DigiCert

- About upcoming limits on trusted certificates – Apple Support

- iOS 13 および macOS 10.15 における信頼済み証明書の要件 – Apple サポート

コメント