AppleはmacOS 10.15 CatalinaおよびiOS 13でSHA-1で署名された証明書でのTLS接続を完全に終了するそうです。詳細は以下から。

![]()

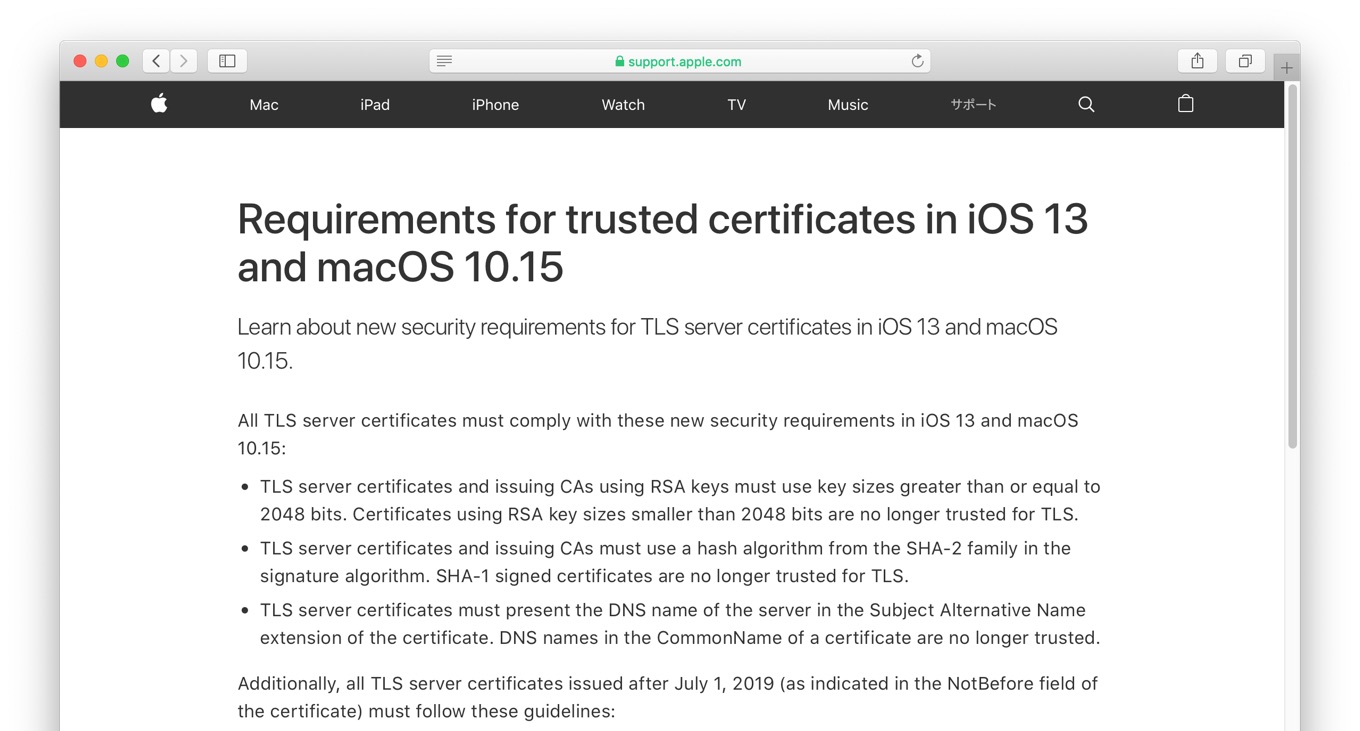

Appleは現地時間2019年06月05日、2019年秋にもリリース予定の「macOS 10.15 Catalina」および「iOS 13」で要求する証明書の要件を公開し、SHA-1アルゴリズムで署名された証明書でのTLS接続はmacOS 10.15/iOS 13以降で拒否されると発表しています。

All TLS server certificates must comply with these new security requirements in iOS 13 and macOS 10.15:

- TLS server certificates and issuing CAs using RSA keys must use key sizes greater than or equal to 2048 bits. Certificates using RSA key sizes smaller than 2048 bits are no longer trusted for TLS.

- TLS server certificates and issuing CAs must use a hash algorithm from the SHA-2 family in the signature algorithm. SHA-1 signed certificates are no longer trusted for TLS.

- TLS server certificates must present the DNS name of the server in the Subject Alternative Name extension of the certificate. DNS names in the CommonName of a certificate are no longer trusted.

Requirements for trusted certificates in iOS 13 and macOS 10.15 – Apple Support

SHA-1証明書を用いたTLS接続についてAppleは2017年から段階的に終了しており、2017年04月にはmacOS 10.12.4 Sierra/iOS 10.3以降でSafariとWebKitが、2017年09月のmacOS 10.13 High Sierra/iOS 11以降ではメールなどのAppleのアプリでサポートを終了していました。

タイムライン

- 2017年01月

▶2017年春のセキュリティアップデート以降、SafariおよびWebKitでSHA-1署名の証明書を利用したTLS接続を終了すると発表。 - 2017年04月

▶macOS Sierra 10.12.4, iOS 10.3, tvOS 10.2, watchOS 3.2のSafariおよびWebKitでSHA-1署名の証明書を利用したTLS接続を終了。 - 2017年秋

▶macOS High Sierra 10.13, iOS 11, tvOS 11, watchOS 4では、アプリやメール, VPNサービスなど全てのSHA-1署名の証明書を利用したTLS接続のサポートが終了。 - 2019年06月

▶2019年秋にリリースするmacOS 10.15 Catalina, iOS 13でSHA-1で署名された証明書でのTLS接続を完全に終了と発表。 - 2019年09月04日

▶2020年03月のmacOS/iOSアップデートで同梱されるSafari v13.xで廃止されるTLS 1.0/1.1接続を完全に無効化した「Safari Technology Preview v91」をリリース。 - 2019年09~10月

▶macOS 10.15 Catalina, iOS 13でSHA-1で署名された証明書でのTLS接続を完全に終了。

SHA-1 で署名された証明書は、TLS 通信では信頼されなくなります。[...] iOS 13 や macOS 10.15 では、上記の要件を満たさない TLS サーバには接続できなくなり、接続しようとすると、ネットワーク障害や、App が動かない、Safari に Web サイトが読み込まれないなどの症状につながる場合もあります。

▶AppleはCA/Browser Forumで2020年09月01日以降、TLS サーバ証明書の有効期間を現在の最大825日から398日に短縮すると発表。

▶2020年09月01日以降に発行されたTLS サーバ証明書の有効期間を現在の最大825日から398日に短縮すると公式に発表。

▶2020年9月1日以降に発行されたTLSサーバ証明書の有効期間が最大825日から最大398日に短縮。

Appleはその後もユーザーがインストールまたは企業が配布したSHA-1証明書についてはサポートしていましたが、2019年秋にリリースされるmacOS 10.15 Catalina/iOS 13では信頼できる証明書として利用できなくなり、CAはSHA-256 などSHA-2ファミリーのアルゴリズムを用いた証明書の発行を求められています。

New certificate requirements in iOS 13 and macOS Catalina: removing trust in weak algorithms, requiring server auth EKUs, enforcing maximum lifespans, and requiring SubjectAltNames.https://t.co/YHEoN0WDDC

— Bailey Basile (@BasileBailey) 2019年6月4日

また、AppleのSecure Transport EngineerであるBailey Basileさんによると、TLSサーバー証明書にはExtendedKeyUsage (EKU)や最大有効(825日)といった成約が2019年07月01日以降に発行された証明書に求められるそうです。

- Requirements for trusted certificates in iOS 13 and macOS 10.15 – Apple Support

コメント