Zoom Meeting for Macのインストーラーが、ユーザー承認を取らずにアプリをインストールするとしてセキュリティ研究者らの間で話題になっています。詳細は以下から。

![]()

現在、在宅勤務やリモートワークでビデオ会議サービス「Zoom Meeting」のサービスを利用している方も多いと思いますが、このZoom MeetingのMac用アプリのインストーラーが、ユーザー承認を得ずにアプリをインストールするとしてセキュリティ研究者のらの間で話題になっています。

Ever wondered how the @zoom_us macOS installer does it’s job without you ever clicking install? Turns out they (ab)use preinstallation scripts, manually unpack the app using a bundled 7zip and install it to /Applications if the current user is in the admin group (no root needed). pic.twitter.com/qgQ1XdU11M

— Felix (@c1truz_) March 30, 2020

I just downloaded Zoom for Mac, saw that it was a .pkg file. Great, I can see what files it installs before I install it.I open the .pkg, click Continue so it can run its script, then a second later Installer quits and the app launches. What?!

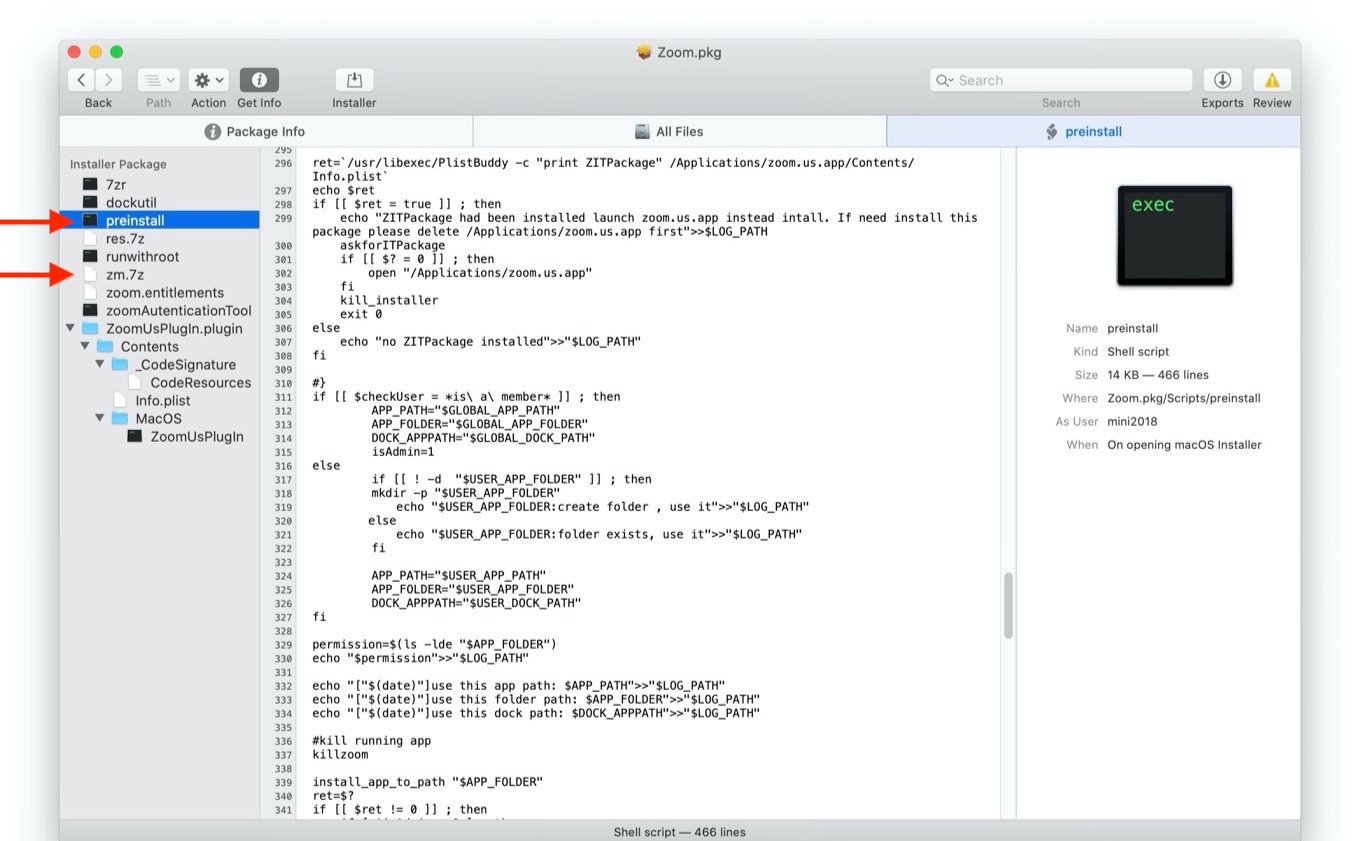

Turns out, Zoom installs the entire app in the ‘preinstall’ script of the installer package! Inside there’s a copy of ‘7z’, and the app is extracted with that. The preinstall script is littered with typos and poor grammar.I just downloaded Zoom for Mac, saw that it was a .pkg file. – Hacker News

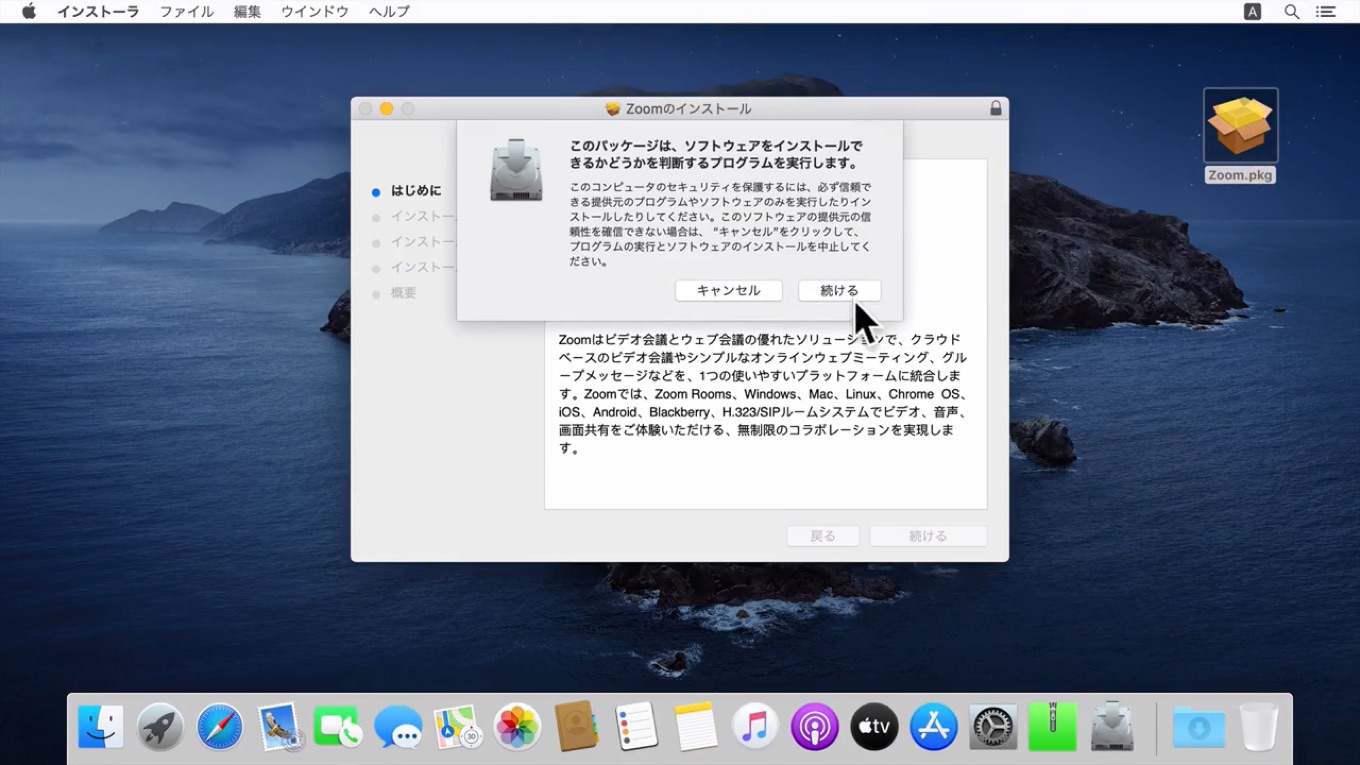

アメリカのセキュリティ会社VMRayのFelixさんやMalwarebytsのThomasさん、Hacker Newsのメンバーによると、Zoom Meetingのインストーラー(pkg)は実行すると、実行者が管理者の場合、以下のように「Zoomアプリをインストールできるシステムかをチェックするプログラムを実行します。」というプロンプトを表示し、[続ける]をクリックすると、ユーザーの承認を飛ばしてZoomアプリをインストール&起動するそうで、

これは、Zoom Meetingのインストーラーがインストーラーとしての役割を持たず、実際には”Preinstall”スクリプトを実行、インストーラー内に同梱されている7zipファイルからアプリを解凍&インストールするという、まるでマルウェアのような設計をとっているためで、非管理者の場合はヘルパーツールと特権での実行APIを利用し、root権限を取得しようとするそうです。

おまけ

Zoom Meetingは2019年にも、ユーザーを会議にシームレスに導くためとして、ユーザーの承認なしに無断でMacにローカルサーバー(localhost)をインストール&常時起動させ、それがMacのカメラをハイジャックできる脆弱性とリモートコード実行(RCE)の脆弱性に繋がり、Zoom CEOのEric S. Yuanさんが謝罪、

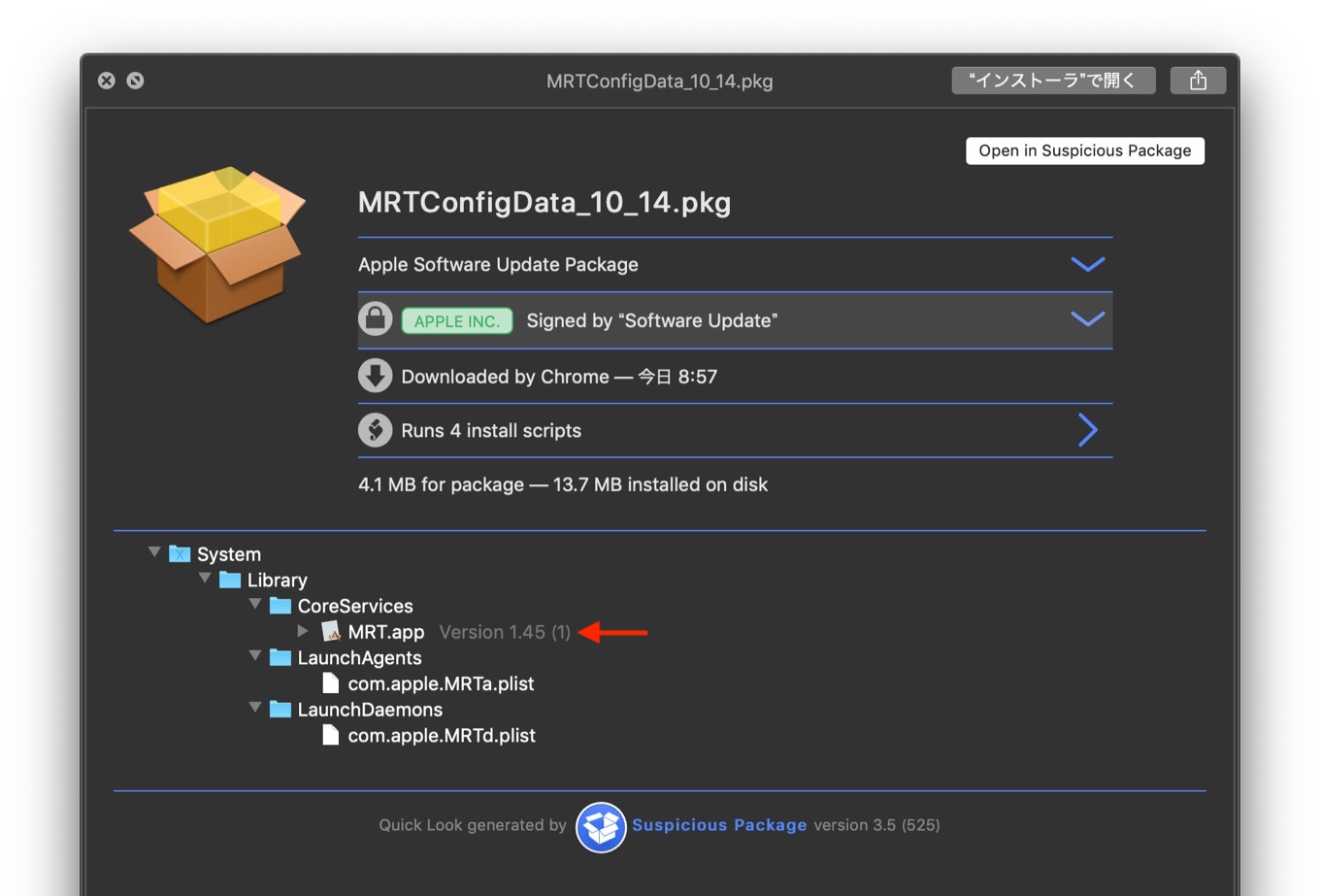

その後、Zoomのローカルサーバーを削除するパッチを公開したものの、AppleがmacOSのマルウェア検出&削除機能「Malware Removal Tool v1.45」で、世界中のMacからZoom Meetingが設置したローカルサーバーを削除するといった事件があったので、今回のインストーラーの件もAppleが問題視すれば古いインストーラーが実行できなくなる可能性もあるため、システム管理者の方はZoom Meeting for Macのインストーラーのバージョンをチェックしておいた方が良さそうです。

Zoom for Macの脆弱性タイムライン

- 2019年07月08日

▶InfoSecのセキュリティ研究者Jonathan Leitschuhさんが「Zoom for Mac」クライアントに悪意のあるWebサイトにアクセスするだけでMacのカメラが乗っ取られてしまう脆弱性がるとMediumに投稿。 - 2019年07月09日

▶Zoom CEOのEric S. Yuanさんがグループチャットでこの問題を認め、暫定的な対処法と今後の修正を発表。 - 2019年07月09日

▶Zoomがこの脆弱性を修正し、隠されたWebサーバー(localhost)を削除する機能を搭載した「July 9 Patch」を公開。 - 2019年07月10日

▶これまでにZoomアプリをインストールしたユーザーのMacから隠されたWebサーバーを削除するため、AppleがMacに入り込んだマルウェアを検出し削除するセキュリティ機能「Malware Removal Tool」をアップデートし、"~/.zoomus"を削除する機能を追加したと発表。 - 2019年07月12日

▶Zoomデーモン(Webサーバー)だけを残してZoomアプリを削除すると、RCEが可能になる脆弱性が確認される。 - 2019年07月14日

▶会議を開始する前にビデオ(カメラを有効)を利用し、常にビデオプレビュー画面を表示するオプションを追加(デフォルトでON)。 - 2019年07月15日

▶ビデオ会議サービスRingCentralやZhumuにも同様の脆弱性が発覚し、開発元がアップデートやパッチを配布。 - 2019年07月16日

▶Appleが今回の件で2度目のMRTアップデート(v1.46)を公開し、Zoomと同様のビデオ会議サービスRingCentralやZhumuなどがインストール時に作るWebサーバーを削除。 - 2020年03月末

▶Zoom Meeting for Macのインストーラーが、ユーザー承認をせずにアプリをインストールする問題。 - 2020年03月31日

▶Zoom Meeting for Macに権限昇格とコードインジェクションを利用しMacのカメラとマイクからユーザーの行動をキャプチャされる可能性がある脆弱性が指摘される。 - 2020年04月01日

▶ZoomのCEOが謝罪し、今後はセキュリティ問題の修正に専念すると発表。 - 2020年04月02日

▶Zoomが複数の脆弱性を修正し、インストーラーが承認を取るようにした「Zoom Meeting for Mac v4.6.9」をリリース。 - 2020年04月07日

▶タイトルバー上のミーティングID表示の廃止や、ミーティングのホスト(主催者)用にセキュリティを一箇所でコントロールできる「セキュリティ」ボタンを追加した「Zoom Meeting for Mac/Windows v4.6.10」をリリース。 - 2020年04月12日

▶DropboxやOneDriveでのファイル共有やスケジュールされたミーティングでパスワードが要求されるようになった「Zoom for Mac/Windows v4.6.11」がリリース。 - 2020年04月27日▶複数のセキュリティ機能を追加/強化した「Zoom v5.0」がリリース。

- 2020年05月10日

▶メールアドレスやPMI、電話番号などの個人情報をアスタリスクで隠すようにした「Zoom v5.0.2」がリリース。 - 2020年05月17日

▶スクリーン共有時のミーティング情報表示や待合室用の新しいチャイムを追加した「Zoom v5.0.3」がリリース。 - 2020年05月25日

▶仮想カメラデバイスやアプリを再サポートした「Zoom v5.0.4」がリリース。 - 2020年05月30日New

▶Zoom Meeting v5.x以降のクライアントを利用する全てのZoomアカウントをAES 256-bit GCM暗号化を採用。

- Zoom ヘルプセンター – Zoom

- I just downloaded Zoom for Mac, saw that it was a .pkg file. – Hacker News

コメント

日本語が意味不明

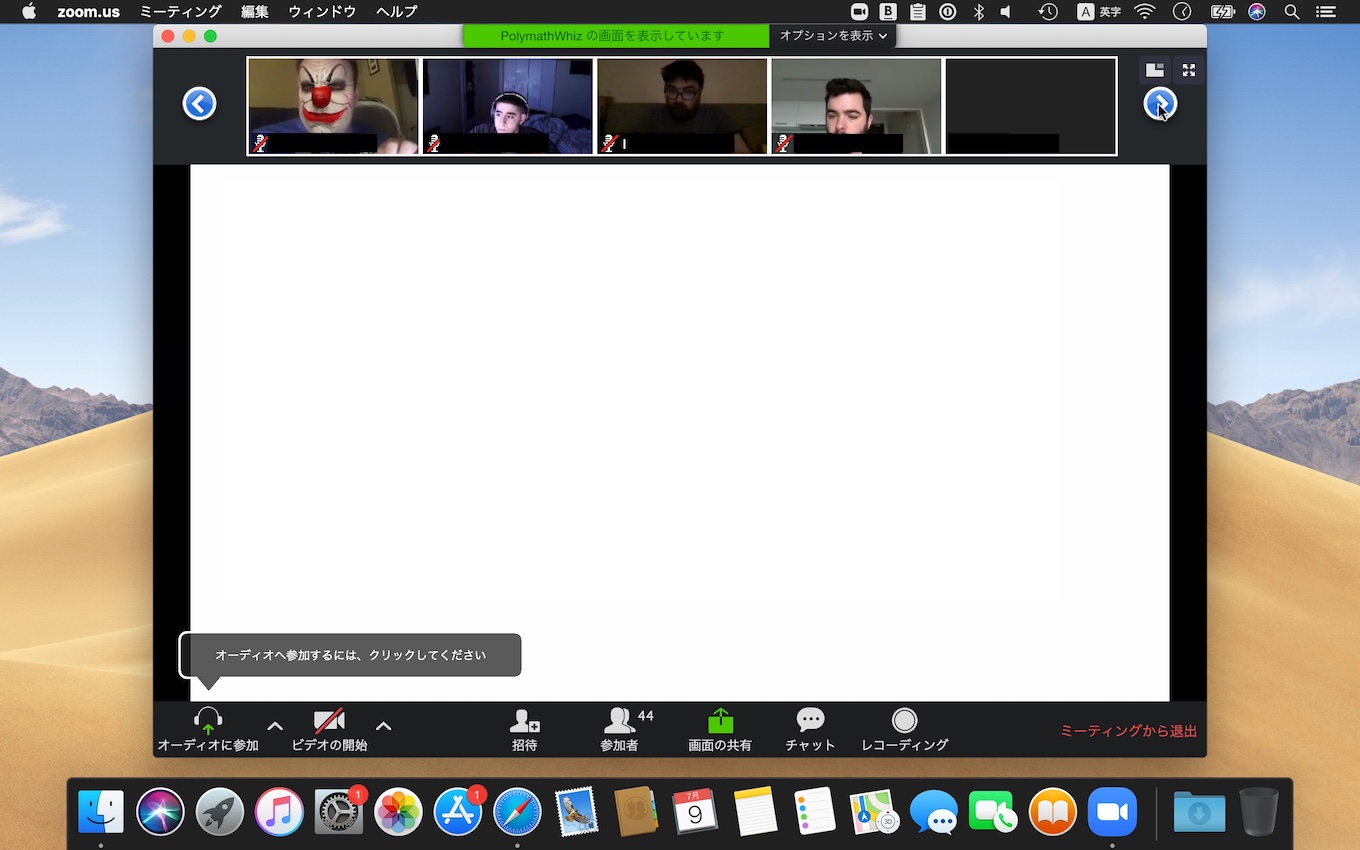

>Zoomの脆弱性によりMacに接続されたWebカメラからの映像がWebで一般公開されているユーザーのルームを他のユーザーが見物しているところ。

Zoomの脆弱性のせいで自分のウェブカメラからの映像がネットにリークしちゃってるユーザがいて、その映像を他のZoomユーザが見物している、てことじゃないかな(あんまりわかりやすくなってないけど)

うちでも話題になってたわこれ・・・

インストーラーとして、解凍するだけって良くあると思うのだけど…

それらと何が違うんだろう。記事からは分からななった。

> インストーラーとして、解凍するだけって良くあると思うのだけど…

> それらと何が違うんだろう。記事からは分からななった。

確かに、この記事だけでは分かりにくい。

まず、Macのインストーラー(pkg)の動作は「解凍するだけ」ではない。問題はユーザーがMacのインストーラーに期待する「正しい動作」をしていないところだ。単純に解凍するだけなら、そもそもpkgにしなきゃいい。これじゃあ、ユーザーを騙そうとしているといわれてもしょうがないだろう。