Appleが今月に入り3度目のアップデートとなるMalware Removal Tool v1.47を公開しています。詳細は以下から。

![]()

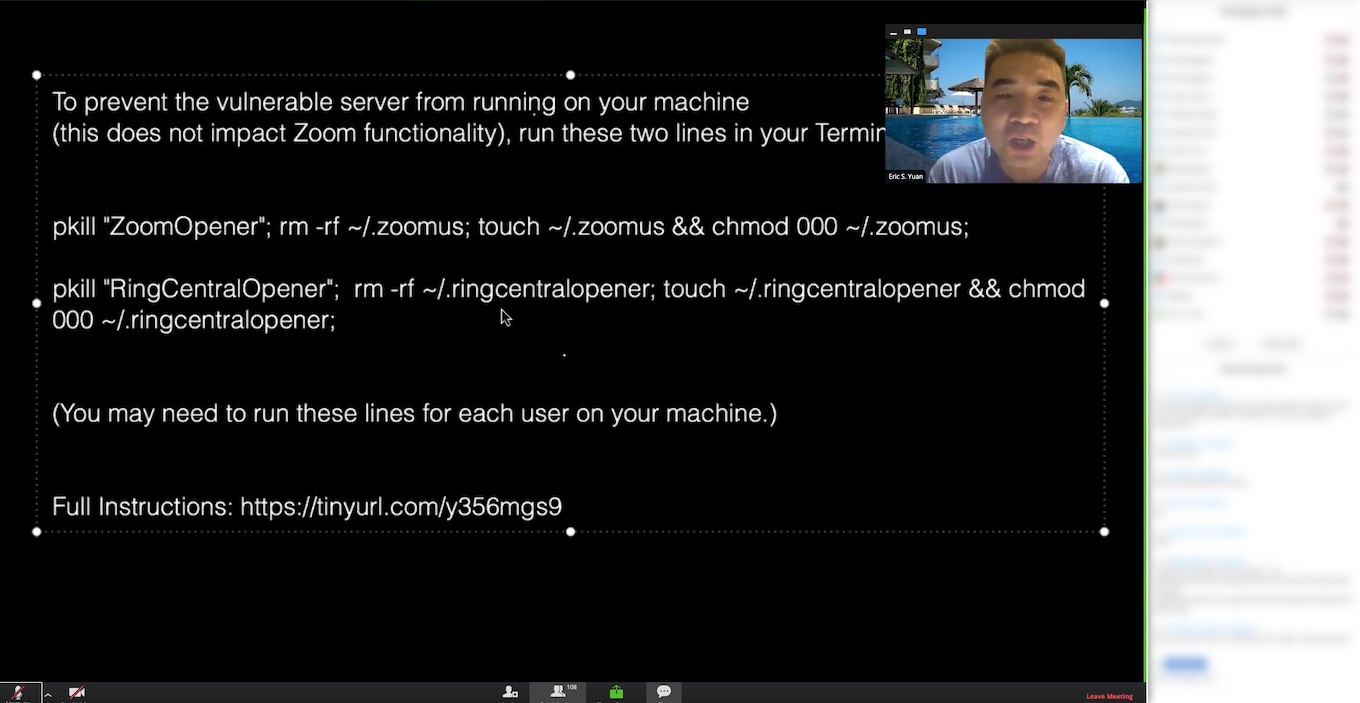

ここ数日の間、Macのセキュリティ界隈ではセキュリティ研究者のJonathan Leitschuhさんにより発見されたビデオ会議サービスZoomの脆弱性を利用しMacのWebカメラが乗っ取られてしまう問題や、そのZoomがユーザーに許可なく立てるWebサーバーによりDoS/RCEの危険性がある脆弱性が話題になり、ベンダーであるZoomはこの脆弱性を修正すると共にビデオ会議の際はユーザーにビデオチャットの許可を取るMac用アプリを公開しましたが、

このWebサーバーはアプリをアンインストールしても削除されないため、既にZoomをインストールしたユーザーはMacに立てられたWebサーバーをマニュアルで削除しなければなりませんが、ユーザーはその存在に気づいていないため、複数の脆弱性がMacに残り続けるとして問題になっていました。

Zoom CEOのEric S. Yuanさんの会見

これに対し、Appleは2019年07月10日にMacに入り込んだマルウェアを検出し削除するセキュリティ機能「Malware Removal Tool」をv1.45へアップデートしZoomのWebサーバーを削除し、16日にはMRTをv1.46へアップデートしZoomと同様にローカルにWebサーバーを設置するビデオ会議サービスRingCentralやZhumuなどを削除しましたが、Appleは本日(18日)MRTをv1.47へアップデートし、新たに3つのビデオ会議サービスのWebサーバーを削除するように指定しています。

新たに追加されたWebサーバーは米EarthLinkが提供する「EarthLink Meeting Room」、メキシコのTelmexが提供する「Videoconferencia Telmex」、イギリスのMetaswitchが提供する「Accession Meeting」の3アプリが立てるWebサーバーで、Zoomと同じ手法を取っていた合計14アプリがMRT v1.47までに追加されたことになります。

MRT v1.47までに削除されるWebサーバー

- AT&T Video Meetings

- ~/.attvideomeetingsopener

- BizConf

- ~/.bizconfopener

- BT Cloud Phone Meetings

- ~/.btcloudphonemeetingsopener

- Huihui

- ~/.huihuiopener

- Office Suite HD Meeting

- ~/.officesuitehdmeetingopener

- RingCentral

- ~/.ringcentralopener

- Telus Meetings

- ~/.telusmeetingsopener

- UMeeting

- ~/.umeetingopener

- Zhumu

- ~/.zhumuopener

- Zoom

- ~/.zoomopener

- Zoom CN

- ~/.zoomcnopener

- Accession Meeting New

- ~/.accessionmeetingopener

- Videoconferencia Telmex New

- ~/.videoconferenciatelmexopener

- EarthLink Meeting Room New

- ~/.earthlinkmeetingroomopener

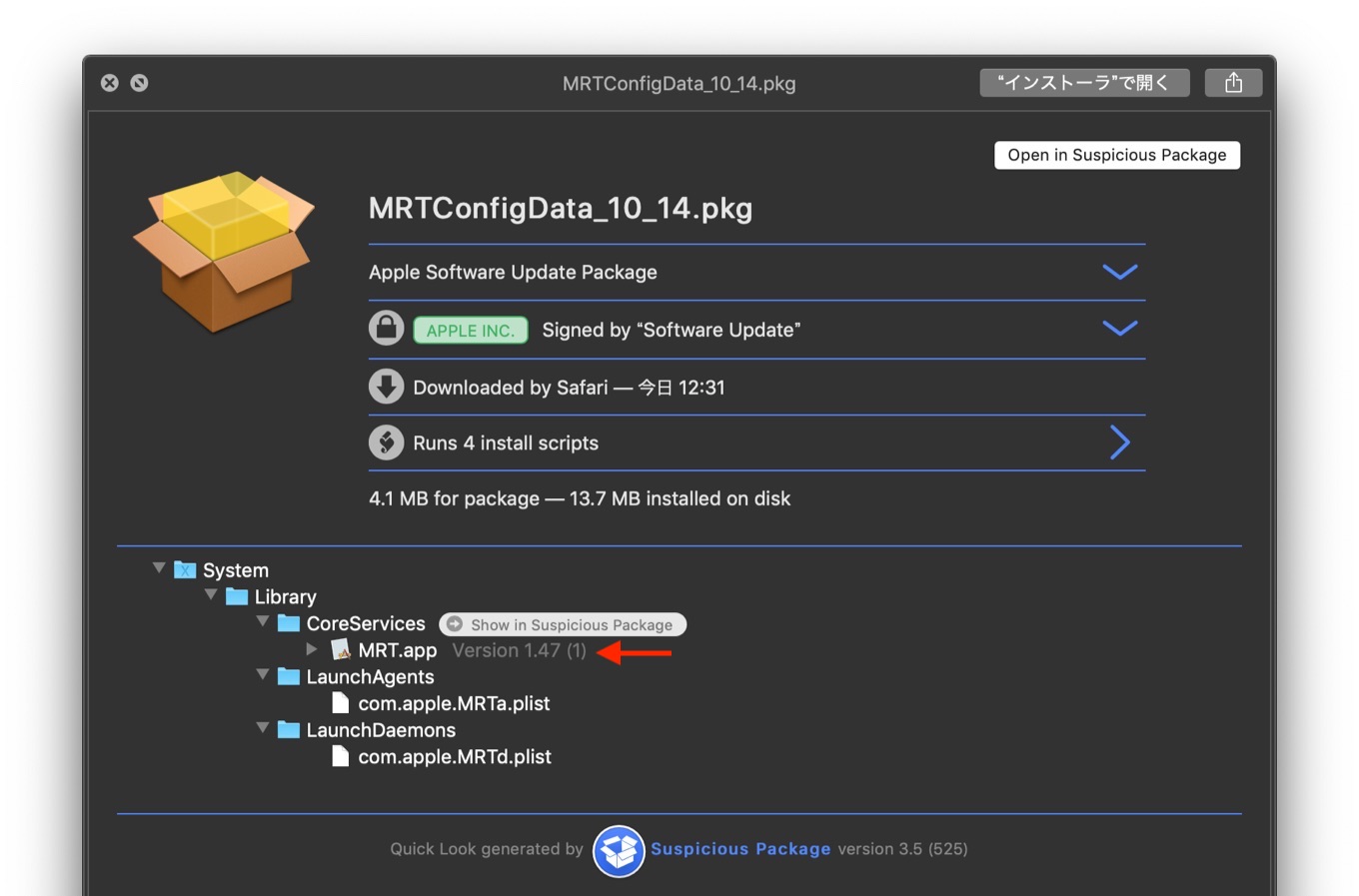

AppleのMRTについて

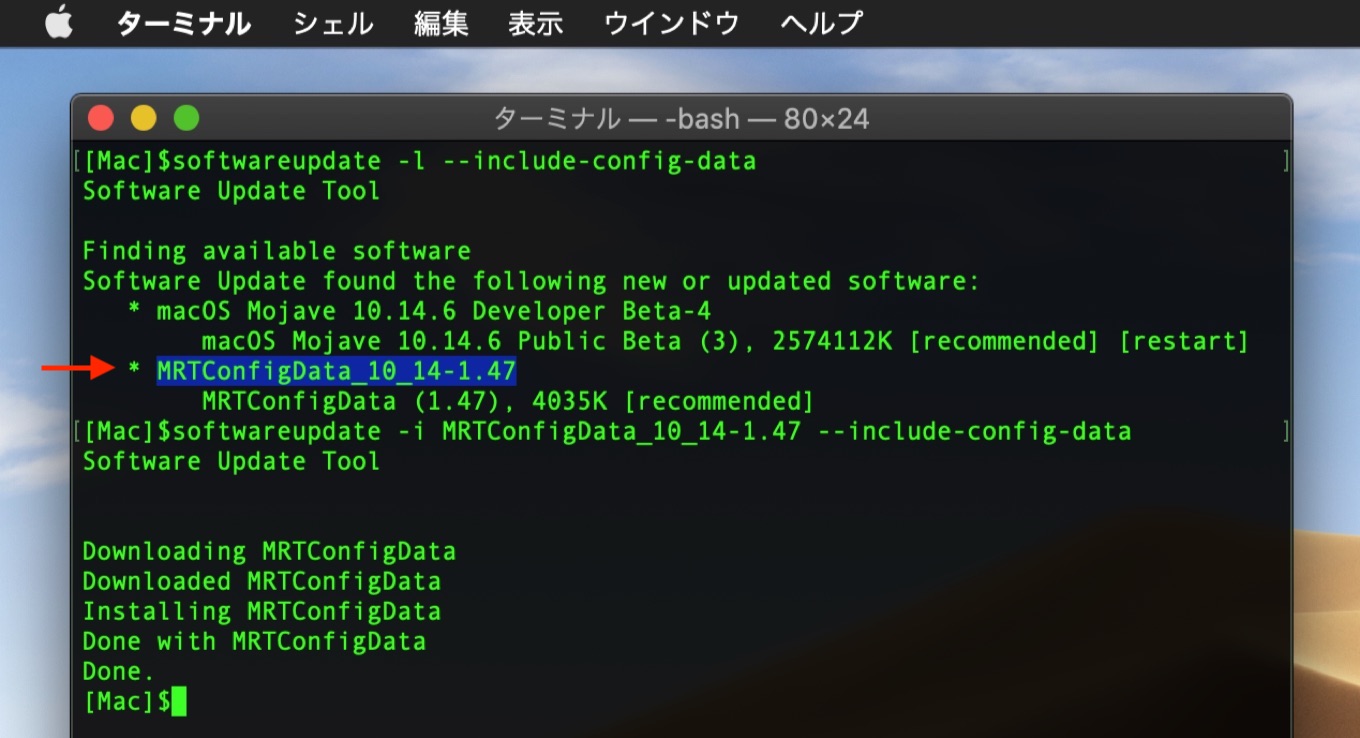

AppleのMRTのバージョンはシステムレポートや以下の方法で確認することができ、アップデート後はMacの再起動後にマルウェア(今回の場合はWebサーバー)が削除されるようになっているので、ビデオ会議サービスを利用されたことのかる方はチェックしてみてください。

- Malware Removal Toolのバージョンの確認

defaults read /System/Library/CoreServices/MRT.app/Contents/Info.plist CFBundleShortVersionString

softwareupdate -l --include-config-data

softwareupdate -i MRTConfigData-X.XX --include-config-data

Zoom関連の脆弱性のタイムライン

- 2019年07月08日

▶InfoSecのセキュリティ研究者Jonathan Leitschuhさんが「Zoom for Mac」クライアントに悪意のあるWebサイトにアクセスするだけでMacのカメラが乗っ取られてしまう脆弱性がるとMediumに投稿。 - 2019年07月09日

▶Zoom CEOのEric S. Yuanさんがグループチャットでこの問題を認め、暫定的な対処法と今後の修正を発表。 - 2019年07月09日

▶Zoomがこの脆弱性を修正し、隠されたWebサーバー(localhost)を削除する機能を搭載した「July 9 Patch」を公開。 - 2019年07月10日

▶これまでにZoomアプリをインストールしたユーザーのMacから隠されたWebサーバーを削除するため、AppleがMacに入り込んだマルウェアを検出し削除するセキュリティ機能「Malware Removal Tool」をアップデートし、”~/.zoomus”を削除する機能を追加したと発表。 - 2019年07月12日

▶Zoomデーモン(Webサーバー)だけを残してZoomアプリを削除すると、RCEが可能になる脆弱性が確認される。 - 2019年07月14日

▶会議を開始する前にビデオ(カメラを有効)を利用し、常にビデオプレビュー画面を表示するオプションを追加(デフォルトでON)。 - 2019年07月15日

▶ビデオ会議サービスRingCentralやZhumuにも同様の脆弱性が発覚し、開発元がアップデートやパッチを配布。 - 2019年07月16日

▶Appleが今回の件で2度目のMRTアップデート(v1.46)を公開し、Zoomと同様のビデオ会議サービスRingCentralやZhumuなどがインストール時に作るWebサーバーを削除。 - 2019年07月18日New

▶Appleが今回の件で3度目のMRTアップデート(v1.47)を公開し、Accession MeetingやVideoconferencia Telmexなどがインストール時に作るWebサーバーを削除。

コメント