Eltima Softwareのサーバーがハッキングされ、Mac用メディアプレイヤー「Elmedia Player」にトロイの木馬「Proton」が同梱された事件は”tiny_mce”の脆弱性が原因だったそうです。詳細は以下から。

![]()

現地時間2017年10月19日、ドイツEltima Software(以下、Eltima)のMac用動画プレイヤー「Elmedia Player」およびダウンローダー「Folx」にリモートアクセス型(RAT)トロイの木馬「Proton」がラッパーされ公式サーバー上で配布されていた事件は、セキュリティ企業ESETによって発見され現在Appleを含めた3社が対策を行っていますが、

![]()

関連記事

- Elmedia Player and Folx malware threat Neutralized! – Eltima

- OSX/Proton spreading again through supply-chain attack – WeLiveSecurity

- ESET、Macのユーザーデータを盗み出すトロイの木馬「Proton」が「Elmedia Player」や「Folx」に感染していたと発表。

- 感染したMacのキーチェーンや1Passwordの情報を盗み出すトロイの木馬「Proton.C」はsudoの”tty_tickets”を無効にする。

この事件の発端となったEltimaのサーバーのハッキングは、高性能エディタ機能をWebページ上に提供するJavaScriptライブラリ「TinyMCE(Tiny Moxiecode Content Editor)」の脆弱性を利用したということが、Motherboardの取材で明らかになっています。

Hackers distributed a malware-infected media player to hundreds of Mac users https://t.co/1Ch3HsJoNk pic.twitter.com/x8ig4LgGQY

— Motherboard (@motherboard) 2017年10月21日

The attackers don’t appear to have compromised the company’s development infrastructure, as happened recently with the developer of a Windows application called CCleaner. Instead, the hackers just managed to hack into Eltima’s website through a vulnerability in a JavaScript-based library called TinyMCE.

Hackers Distribute Malware-Infected Media Player to Hundreds of Mac Users – Motherboard

TinyMCEのどの脆弱性が利用されたかは記載されていませんが、トロイの木馬Protonが同梱されたアプリは約24時間EltimaのWebサイトで配布されており、約1,000ユーザーがダウンロードしただろうとEltimaのスポークスマンはMotherboardの取材に答えており、

The security breach happened Thursday and was discovered relatively fast by ESET who reported the incident to the software developer. The malicious installers were available on Eltima’s website for around 24 hours and were downloaded by almost 1,000 users.

Hackers Distribute Malware-Infected Media Player to Hundreds of Mac Users – Motherboard

このトロイの木馬は自動アップデートやSetappなどで配布されているアプリには同梱されていないと説明しています。

おまけ

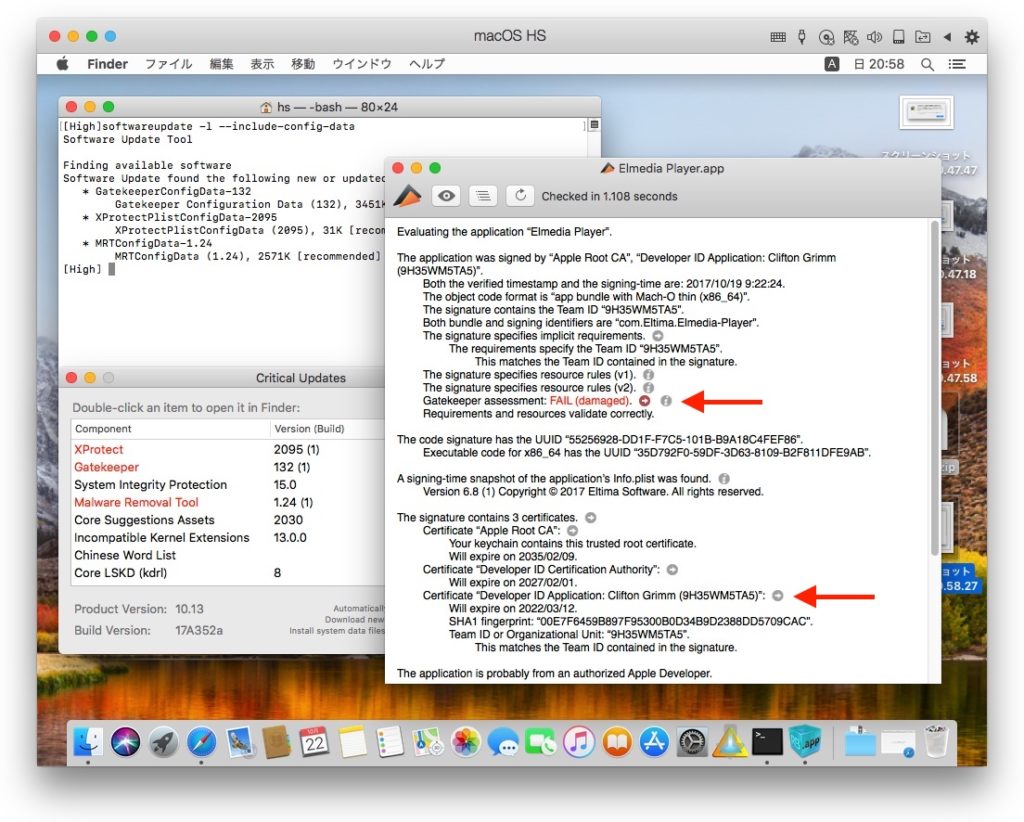

MotherboardはOjbective-SeeのPatrick Wardleさんにも取材しており、トロイの木馬が同梱されたElmedia PlayerやFolxは”Clifton Grimm”という第三者の開発者署名が利用されていたそうですが、これは盗まれたか不正に入手されたIDである可能性があるそうで、

先程確認したところ、Appleはこの開発者のIDをGatekeeper v132で無効にし、MRT v1.24でProton.Cに関するファイルを削除するように対策を取っているようです。(XProtectのアップデートはまだ行われていません。)

コメント