感染したMacのキーチェーンや1Password、その他Wallets情報を盗み出すトロイの木馬「Proton.C」はsudoの”tty_tickets”を無効にするそうです。詳細は以下から。

![]()

スロバキアのセキュリティ企業ESETにより現地時間2017年10月19日に発見されたトロイの木馬「Proton」の亜種(以下、Proton.C)はドイツEltima Softwareの「Elmedia Player」と「Folx」に同梱されハッキングされたサーバーから配布されていましたが、

![]()

アメリカのセキュリティ企業Malwarebytesがこの検体のリバースエンジニアリングを行ったところ、Proton.Cはroot権限を手にした後、全てのttyでroot権限を利用できるようsudoersを編集するそうです。

Mac malware OSX.Proton strikes again https://t.co/MZgISUoVv3 #cybersecurity #FridayMotivation

— Malwarebytes (@Malwarebytes) 2017年10月20日

In addition, as part of the infection process, Proton.C will add a line to the sudoers file, which manages access to root privileges:

Defaults !tty_ticketsMac malware OSX.Proton strikes again – Malwarebytes Labs

tty_tickets

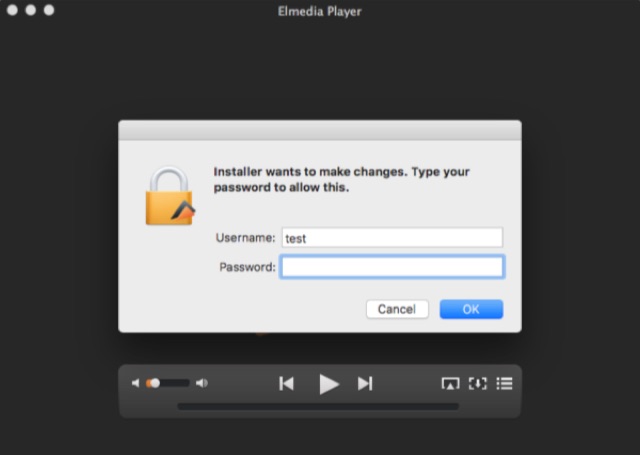

Elmedia PlayerおよびFolxに同梱されたProton.Cは、アプリを起動すると管理者権限を得るためにユーザーにパスワードの入力を求め、その後ユーザー情報やMacのハードウェア・シリアル番号、OSの情報、キーチェーンや古い1Password(v4や3.9)、BitcoinなどのWallets情報、ブラウザ内のデータを集め、

C&Cサーバーと通信を初めますが、MalwarebytesによるとProton.Cはさらに、”sudo”の”tty_tickets”オプションを無効にするため”sudoers”ファイルを書き換えるそうです。

”tty_tickets”オプションが無効になると全てのセッションで単一の記録が利用され、1つのセッションでrootパスワードを入力すれば他のセッションではパスワードの入力が必要なくなるため、AppleはmacOS 10.12 Sierraでこれをデフォルトで有効にしています。

感染チェック

現在公開されているタイムラインでは、Eltimaのアプリに”Proton.C”が何日間潜伏していたかは分かりませんが、「Malwarebytes for Mac(関連記事)」は既に”Proton.C”の検出に対応している他、”Proton.C”に感染したMacには以下のLaunchAgentsが登録されているはずなので、気にかる方はチェックしてみて下さい。

/Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- Mac malware OSX.Proton strikes again – Malwarebytes Labs

コメント

動画ファイルの再生はMovistがベスト!

二つとも利用してたけど、avastがブロックしてくれて助かった。

二つともダウソで使ってんだよねー