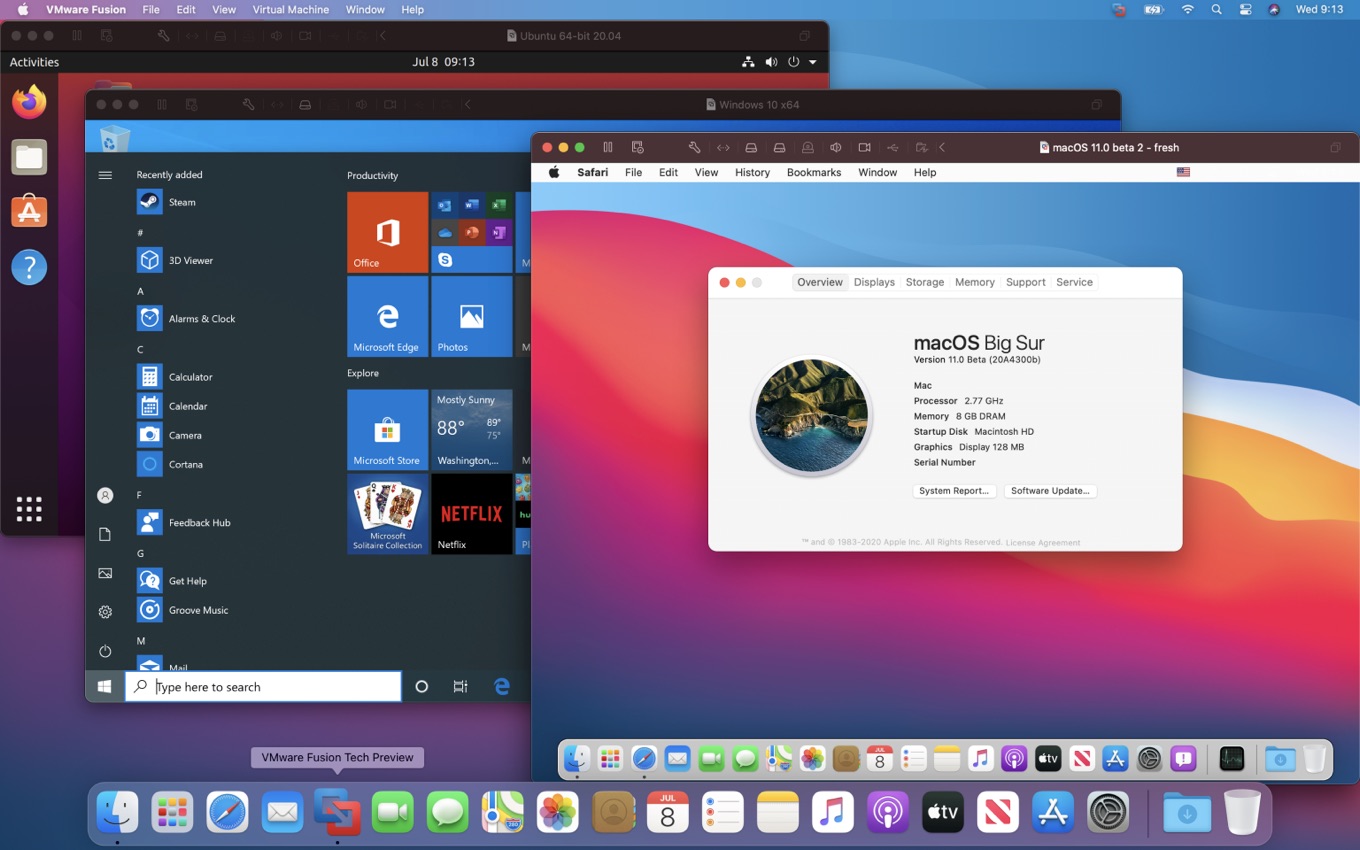

VMwareがmacOS 11 Big SurをサポートしAppleのHypervisor APIを採用することでカーネル拡張なしに仮想環境を構築できる「VMware Fusion Tech Preview」を公開しています。詳細は以下から。

![]()

仮想化ソリューションVMwareシリーズを開発&販売している米VMware, Inc.は現地時間2020年07月08日、06月に発表していたとおりAppleがWWDC20で発表した次期「macOS 11 Big Sur」を試験的にサポートした「VMware Fusion Tech Preview 20H2 (以下、Tech Preview)」を新たに公開したと発表しています。

At WWDC 2020, the good folks at Apple wow’d us with a look at the next major version of macOS: 11.0 Big Sur, and it’s no stretch for us to say: We’re pleasantly impressed.We’ve been working to update Fusion with support for the new rendition of macOS, and today we’re pleased to share with you some early progress with the introduction of a new Tech Preview.

Ready for Testing: Updated Tech Preview with Big Sur Support – VMware Fusion Blog – VMware Blogs

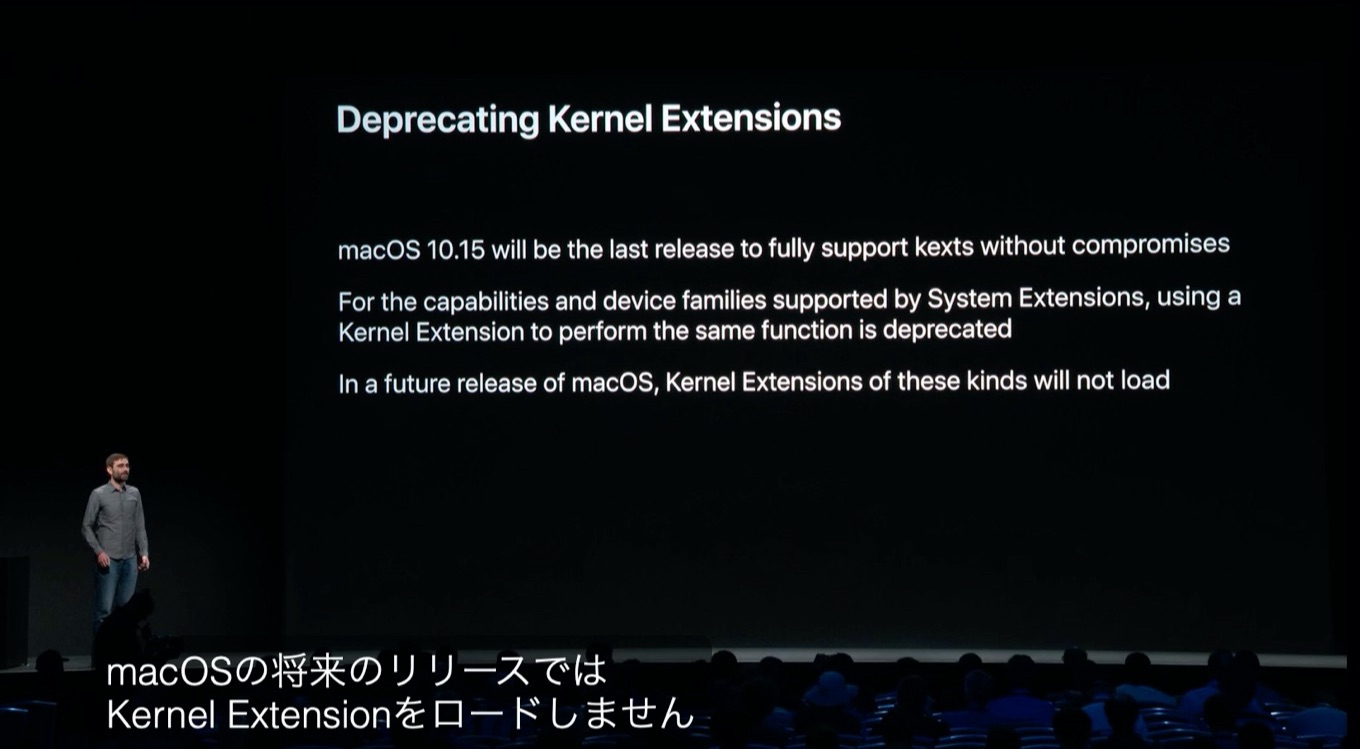

今回のTech PreviewはmacOS 11 Big Surのサポートだけでなく、AppleがWWDC19から進めているサードパーティ製カーネル拡張(.kext)の廃止に対応するため、VMware Fusionとしては初めてHypervisoスタックを再構築し、AppleのネイティブHypervisor APIを採用しているそうで、

Big Sur brings with it some really big visual changes, but also major changes under the hood. For instance, Apple has been progressively deprecating 3rd party Kernel Extensions or “kexts” which Fusion needs to run VMs and containers. In order to continue to operate in this model, we’ve re-architected our hypervisor stack to leverage Apple’s native hypervisor APIs, allowing us to run VMs without any kernel extensions.

Ready for Testing: Updated Tech Preview with Big Sur Support – VMware Fusion Blog – VMware Blogs

Hypervisor API自体はOS X 10.10 Yosemiteから導入され、既にParallels Desktopも採用しているため珍しくはありませんが、macOS 11 Big SurではApple Silicon製Macがサポートされ、Apple Siliconの新しい仮想化はこのHypervisorベースのため、VMwareが今後Apple Silicon製Macに対応していくためには重要になります。

![]()

eGPUと既知の不具合

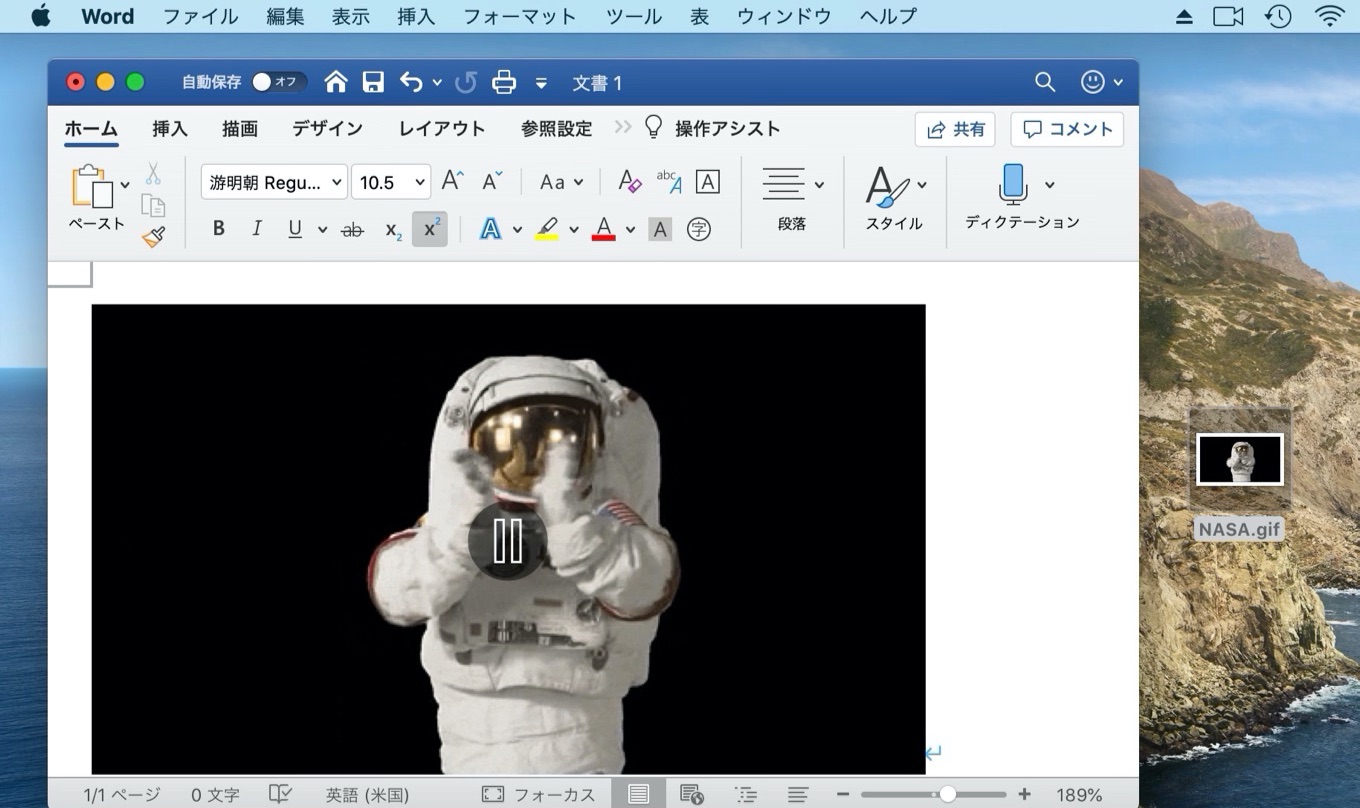

また、Tech Previewでは05月に公開したTech Previewから引き続き、eGPUとDirectX 11 (Direct3D v11)、OpenGL 4.1などグラフィックスの改善が行われており、VMwareがテストしたところ、MacBook AirとRadeon 5700 eGPUでWindowsゲストのDirectX 11が動作することを確認したそうですが、

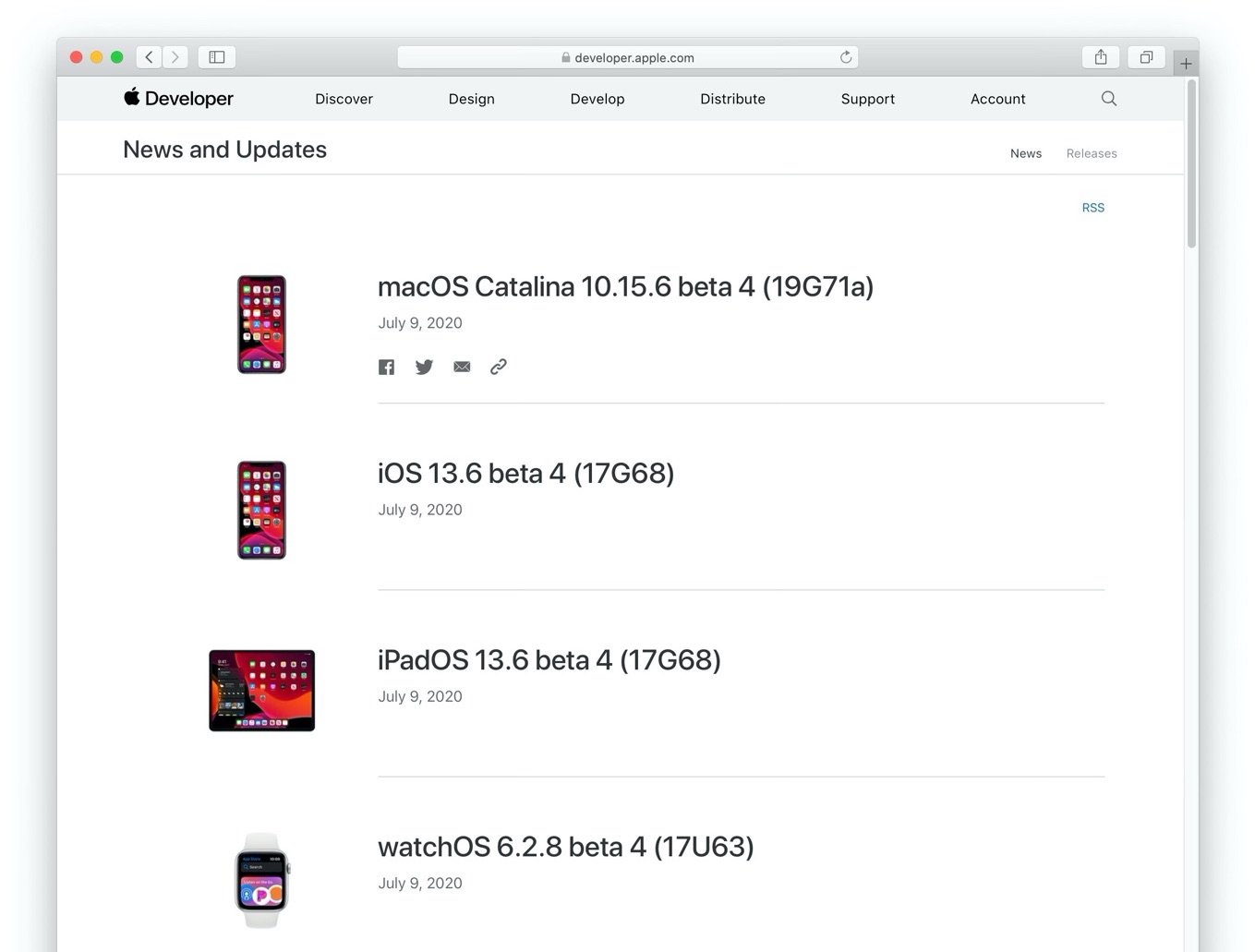

Tech Previewでは引き続き仮想マシンのネストやJumbo Frame機能、macOS 11 Big Surでのグラフィックスのグリッチなど既知の不具合が多いようですが、macOS 11 Big Sur Betaでは他のmacOSと同じAPFSコンテナにBig Surをインストールするとアップデートが受けられなくなる不具合なども報告されているので、Big SurのBeta版を試してみたい方は無料のVMware Fusion Tech Previewに参加してみて下さい。

既知の不具合

- Nested VMs are not currently supported.

- Jumbo Frames feature currently does not function

- When the installation of a macOS Big Sur guest completes, the virtual disk containing the temporary installer image is not automatically deleted.

- Workaround: Manually delete the disk once installation is complete

- Big Sur guests may log out unexpectedly and/or display a black screen when clicking an invisible icon in the upper right corner of the display.

- Workaround: There is no workaround at this time, we are continuing to investigate

- A powered-on VM snapshotted or suspended with Fusion running on a macOS 10.15.x or earlier host might fail to resume on a macOS Big Sur host.

- Worksaround: Power Off your VMs before upgrading your host to Big Sur to avoid VM corruption. As always, employ backups when testing beta software!

- A maximum of 31 vCPUs are available when running on the current seed of macOS 11 Big Sur. Configuring 32 vCPUs will prompt an error message to reduce the number of cores to 31 or less. (this is temporary and not related to licensing)

- Workaround: Use 31 or fewer vCPU cores

- REST API is now only available to local connections.

- VMs that have side channel mitigations enabled while running on Fusion on macOS 11 Big Sur may have reduced performance. This setting is enabled by default.

- Side channel attacks allow unauthorized read access by malicious processes or virtual machines to the contents of protected kernel or host memory. CPU vendors have introduced a number of features to protect data against this class of attacks such as indirect branch prediction barriers, single thread indirect branch predictor mode, indirect branch restricted speculation mode and L1 data cache flushing. While these features are effective at preventing side channel attacks they can cause noticeable performance degradation in some cases.

- Workaround: If your security situation allows, you may regain some performance by disabling side channel mitigations. in your VM Settings > Advanced window.

コメント