AppleはSafari v13でMacやiPhoneのカメラがハイジャックされてしまうゼロデイ脆弱性7件を修正し、バグバウンティ・プログラムを通して75,000ドルを発見者に支払ったそうです。詳細は以下から。

![]()

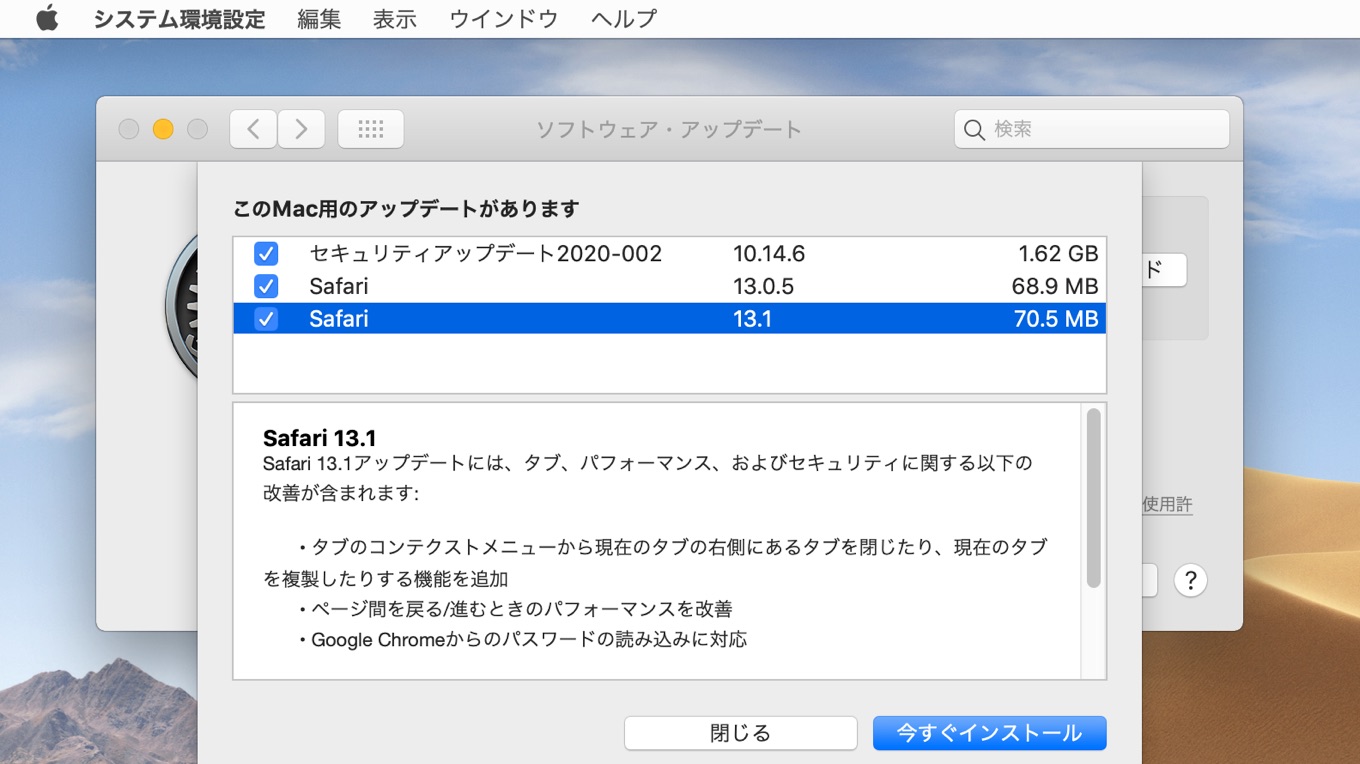

Appleは現在、最新のmacOS 10.15 CatalinaとiOS 13.x/iPadOS 13.xおよびサポートを続けているmacOS 10.13 High Sierra、macOS 10.14 Mojaveに、デフォルトブラウザとしてSafari v13.xを同梱していますが、Appleは現地時間2020年03月24日にリリースした「Safari 13.1」までに、

ユーザーにリンクをクリックさせ、悪意のあるサイトへ導くだけでMacやiPhone/iPadのカメラがハイジャックされてしまう一連のゼロデイ脆弱性7件を修正し、昨年から始めたバグバウンティ(Bug Bounty)・プログラムを通して発見者のRyan Pickrenさんらに合計で75,000ドル(約813万円)を支払ったそうです。

カメラハイジャック

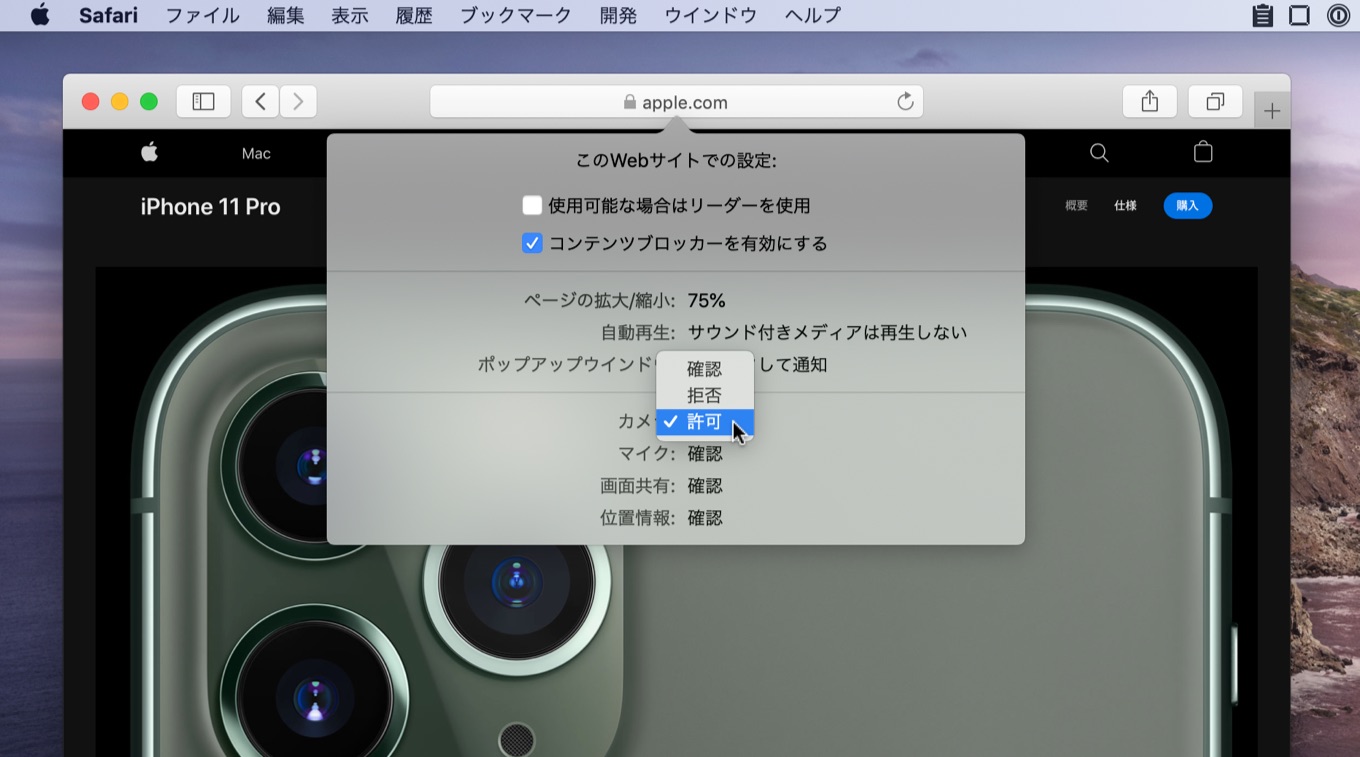

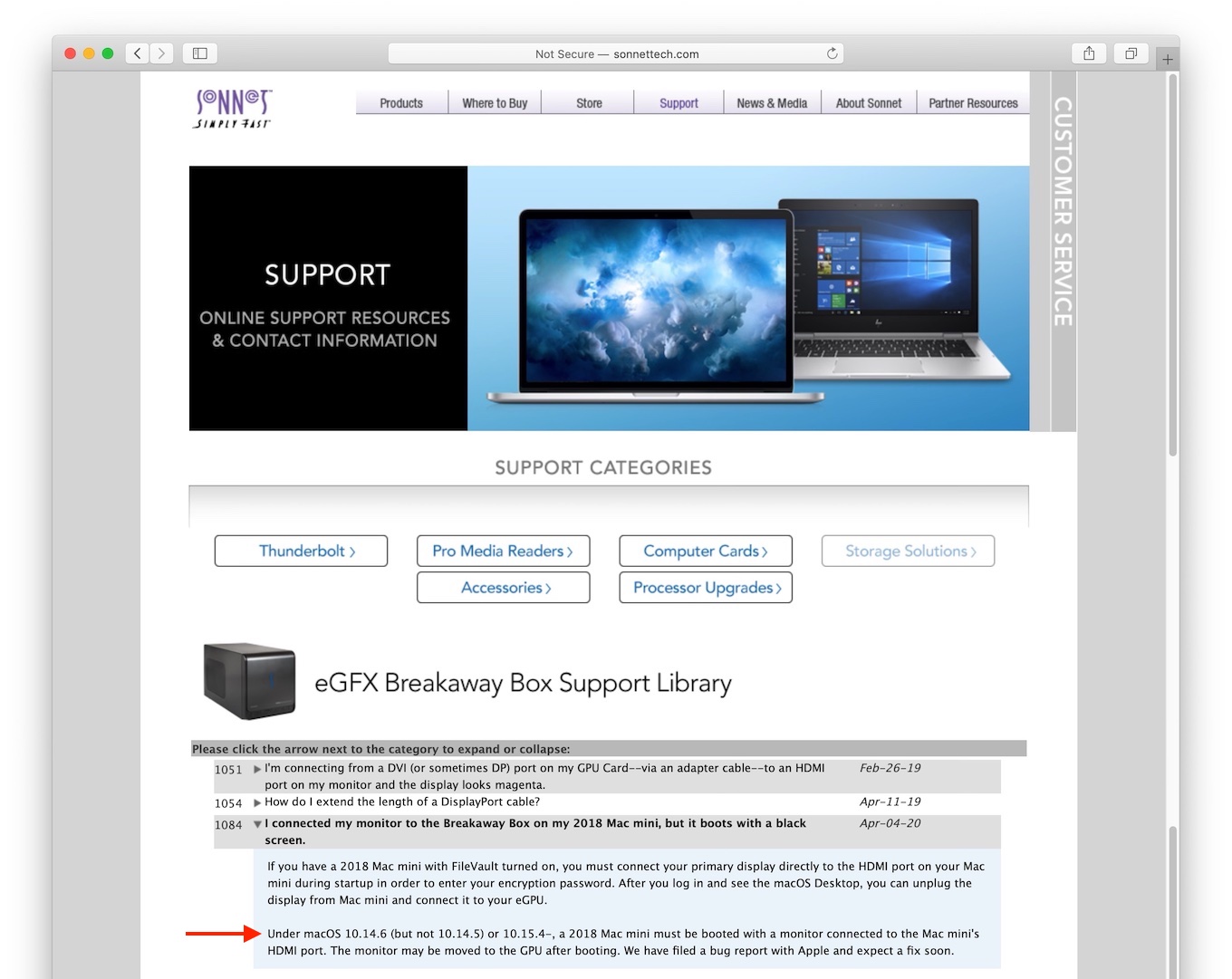

一連の脆弱性を発見したのはAWSのセキュリティエンジニアのPickrenさんら3人で、公開されたPoCによると、macOS/iOSのSafariでは、SkypeやZoomなどFaceTimeやWebカメラからの映像入力許可求めるWebサイト/サービスで、ユーザーが一度それを許可するとその設定が保存されるため、

Hackers could then use their fraudulent identity to invade users’ privacy. This worked because Apple lets users permanently save their security settings on a per-website basis.

Webcam Hacking – Ryan Pickren

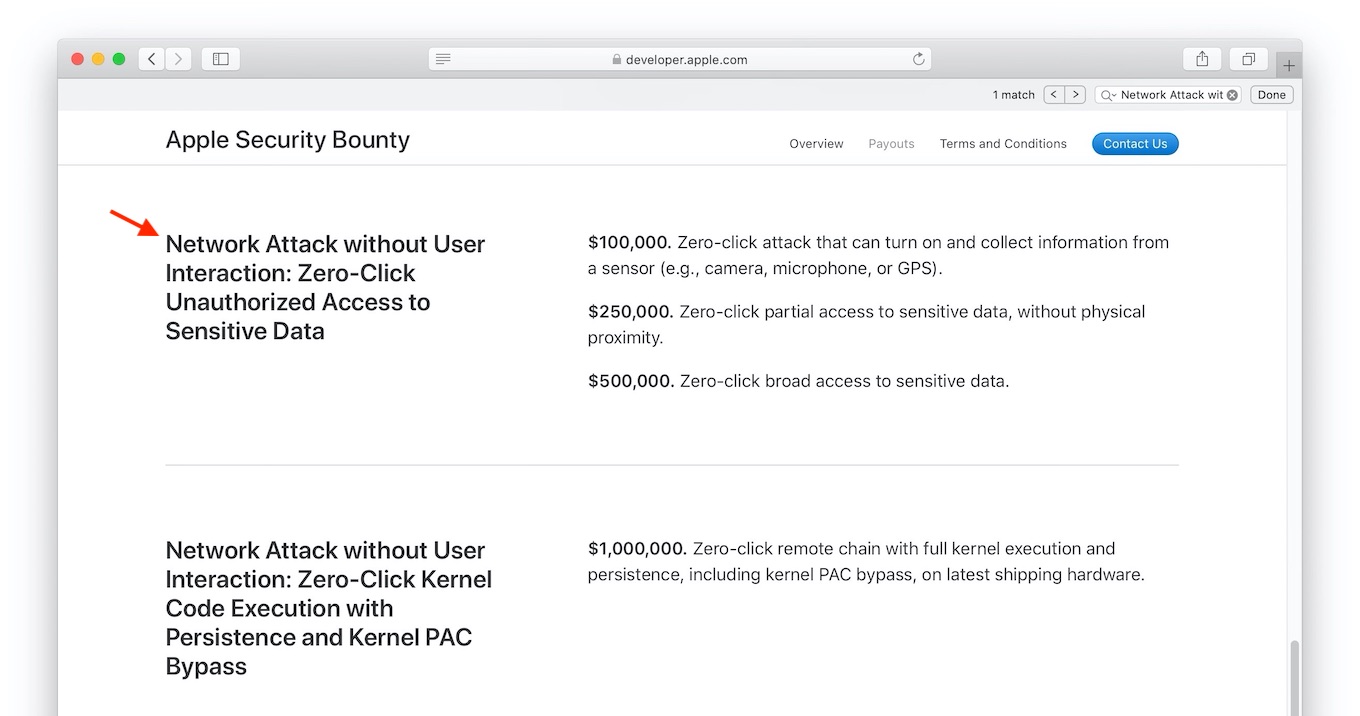

悪意のある攻撃者が、そのWebサイトになりすますことさえできれば、ユーザーを悪意のあるサイトへ誘導するだけでFaceTimeやWebカメラをハイジャックすることが出来るという仕組みを利用したそうで、Appleは一連のエクスプロイトをリモートからユーザー操作なしにカメラやマイクなどのユーザーデータにアクセスできる脆弱性として、昨年公開されたバグバウンティ・プログラムを通じて75,000ドルを支払ったそうです。

I reported this bug to Apple in accordance with the Security Bounty Program rules and used BugPoC to give them a live demo. Apple considered this exploit to fall into the “Network Attack without User Interaction: Zero-Click Unauthorized Access to Sensitive Data” category and awarded me $75,000.

Webcam Hacking – Ryan Pickren

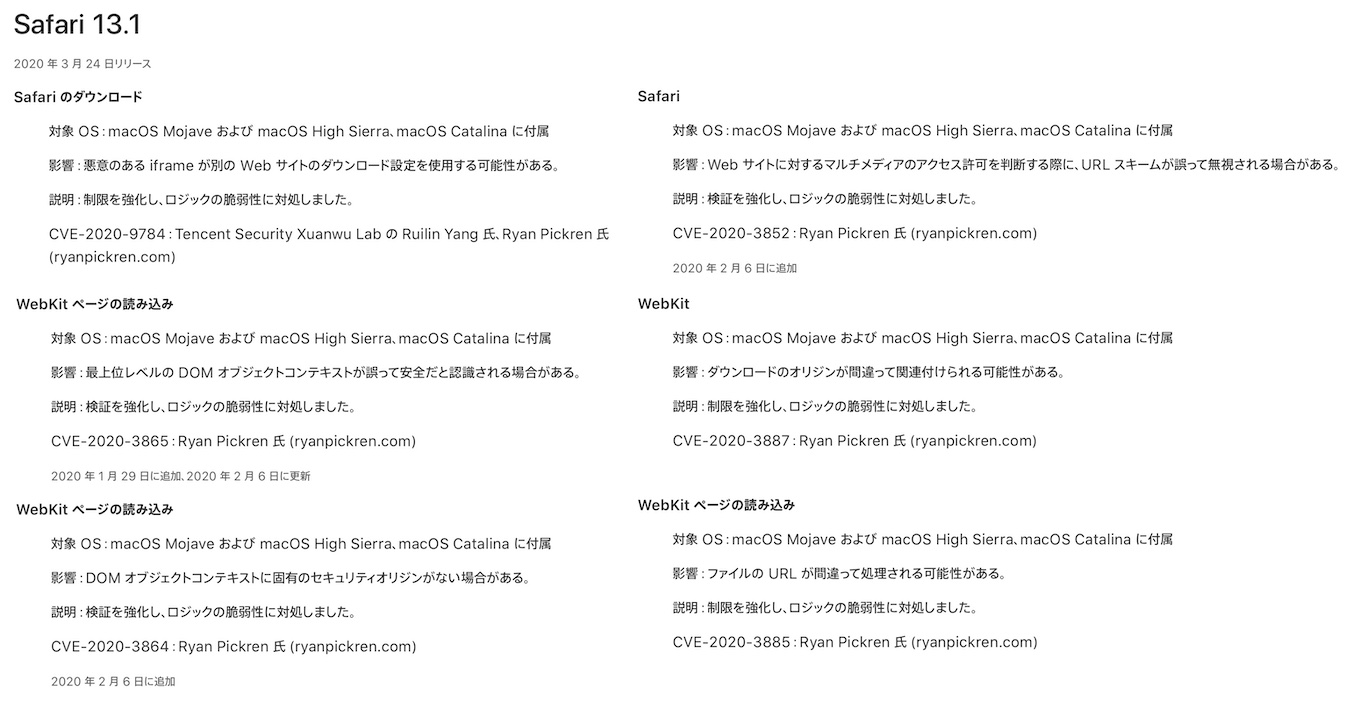

修正された一連の脆弱性は以下の通りで、iOSデバイスではiOS 13.4, iPadOS 13.4、MacはSafari v13.1までに全て修正されているそうなので、まだアップデートされていない方は時間を見つけてアップデートすることをおすすめします。

Incredible research: $75,000 bounty

"My research uncovered 7 0day vulnerabilities in Safari (CVE-2020-3852, CVE-2020-3864, CVE-2020-3865, CVE-2020-3885, CVE-2020-3887, CVE-2020-9784, & CVE-2020-9787), 3 were used in kill chain to access the camera."https://t.co/78Jrsz8eFV pic.twitter.com/lmF9y1ROfL

— (@_hg8_) April 2, 2020

修正された一連の脆弱性

- Safari

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:Web サイトに対するマルチメディアのアクセス許可を判断する際に、URL スキームが誤って無視される場合がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3852:Ryan Pickren 氏 (ryanpickren.com)

- WebKit ページの読み込み

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:DOM オブジェクトコンテキストに固有のセキュリティオリジンがない場合がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3864:Ryan Pickren 氏 (ryanpickren.com)

- WebKit ページの読み込み

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:最上位レベルの DOM オブジェクトコンテキストが誤って安全だと認識される場合がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3865:Ryan Pickren 氏 (ryanpickren.com)

- WebKit ページの読み込み

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:ファイルの URL が間違って処理される可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3885:Ryan Pickren 氏 (ryanpickren.com)

- WebKit

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:ダウンロードのオリジンが間違って関連付けられる可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3887:Ryan Pickren 氏 (ryanpickren.com)

- Safariのダウンロード

- 対象 OS:macOS Mojave および macOS High Sierra、macOS Catalina に付属

- 影響:悪意のある iframe が別の Web サイトのダウンロード設定を使用する可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-9784:Tencent Security Xuanwu Lab の Ruilin Yang 氏、Ryan Pickren 氏 (ryanpickren.com)

- CVE-2020-9787 : Disclosureされていません。

- Webcam Hacking – Ryan Pickren

- Safari 13.0.5 のセキュリティコンテンツについて – Apple Support

- Safari 13.1 のセキュリティコンテンツについて – Apple Support

コメント