2011年以降のIntel CPUで情報漏洩の可能性がある脆弱性「ZombieLoad」が発見されAppleやMS、Googleが対応状況を説明しています。詳細は以下から。

![]()

2018年02月、CPUに対するサイドチャネル攻撃によりユーザーパスワードなどが窃取される可能性がある通称「Meltdown (CVE-2017-5754)」および「Spectre (CVE-2017-5753, CVE-2017-5715)」脆弱性が発見され、IntelはもちろんAppleやMicrosoft、Google、MozillaなどのMac/PC、ブラウザベンダーは各製品やソフトウェアにパッチを配布しましたが、

Apple では、iOS 11.2、macOS 10.13.2、tvOS 11.2 においてすでに Meltdown の影響緩和策をリリースしています。macOS Sierra および OS X El Capitan 向けのセキュリティアップデートにも Meltdown の影響緩和策が組み込まれています。Spectre 対策として、Apple は iOS 11.2.2、macOS High Sierra 10.13.2 追加アップデート、macOS Sierra および OS X El Capitan 用の Safari 11.0.2 にて影響緩和策をリリースしています。Apple Watch は Meltdown と Spectre のどちらの影響も受けません。

TechCrunchによると、オーストリア・グラーツ工科大学のDaniel Gruss(写真中央:@lavados)さんらが新たに2011年以降のほとんどのIntel CPUでMeltdown/Spectreのようなサイドチャネルの脆弱性を悪用することで、ユーザーのパスワードや秘密鍵、メッセージなど全てが悪意のある攻撃者により取得される可能性がある脆弱性、通称「ZombieLoad」を発見したとして情報を公開しています。

After #Meltdown and #Spectre: TU Graz researchers discover new security flaws. #ZombieLoad impacts on the security of #Intel processors. Patches developed last year are ineffective, new updates will be necessary. https://t.co/yBVNvefrN4 @misc0110 @mlqxyz @lavados @tugraz_csbme pic.twitter.com/IDIYMbtPWc

— TU Graz (@tugraz) 2019年5月14日

ZombieLoad

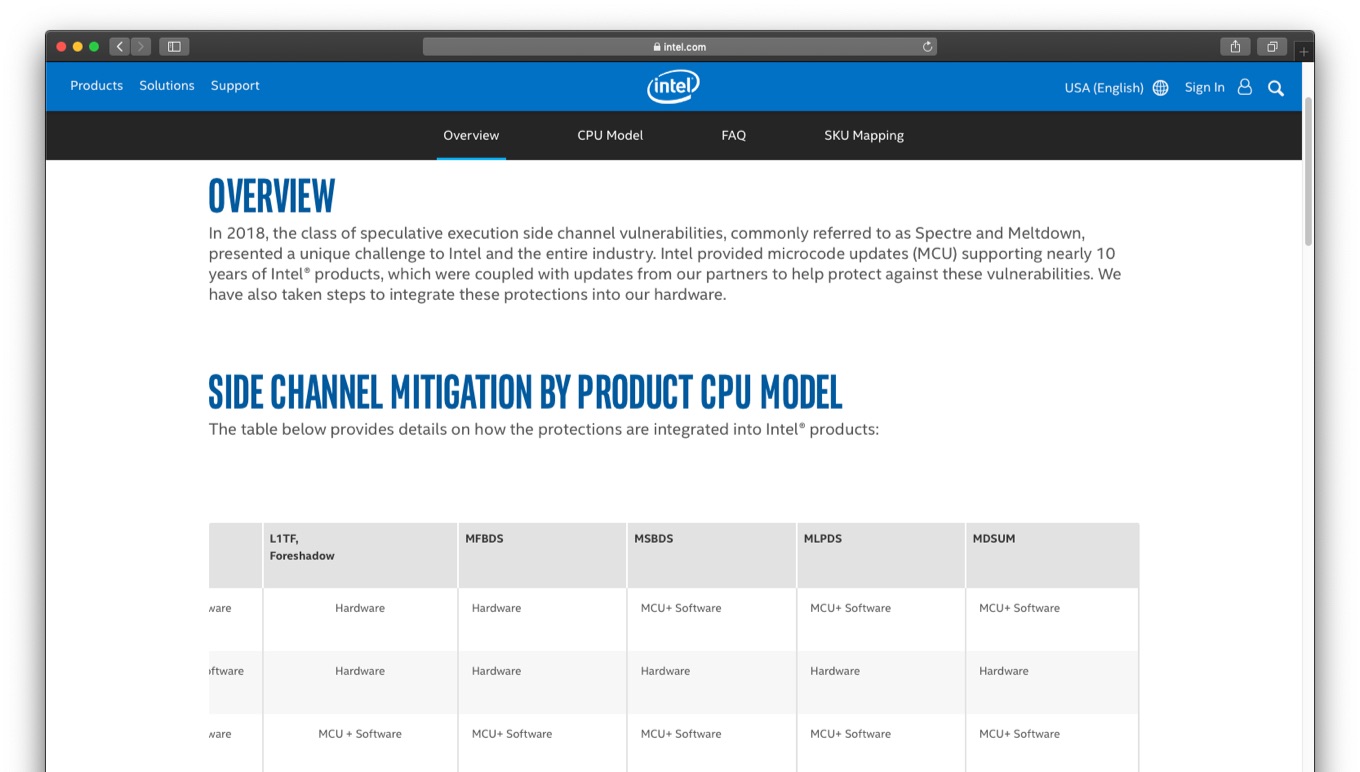

ZombieLoadには脆弱性識別子「CVE-2018-12130」が割り当てられていますが、この脆弱性は以下の4つの脆弱性の総称で、Intelはこれらを「Microarchitectural ●● Data Sampling (M●●DS)」と呼んでおり、これらの脆弱性に対し対策されていないMacやPC、仮想化ソリューションでは以下の通りサイドチャネル攻撃によりプロセッサとアプリ間のデータを権限なしに取得することができるそうです。

- CVE-2018-12126 : Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 : Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 : Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2018-11091 : Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

ZombieLoad takes its name from a “zombie load,” an amount of data that the processor can’t understand or properly process, forcing the processor to ask for help from the processor’s microcode to prevent a crash. Apps are usually only able to see their own data, but this bug allows that data to bleed across those boundary walls.

New secret-spilling flaw affects almost every Intel chip since 2011 – TechCrunch

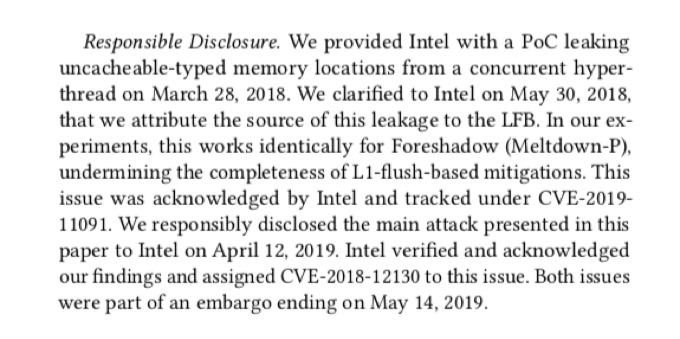

Danielさんらはこの脆弱性を2018年03月にIntelに報告し、検証やマイクロコード(パッチ)の作成が終わるまで非公開とすることを約束。昨日(2019年05月14日)その期限が終わったため全てを公開したそうですが、この脆弱性は以下の通り影響範囲が大きいため、IntelだけでなくAppleやMicrosoft、Googleなど各PC/ソフトウェアベンダーがサポートページを公開しています。

ZombieLoad: Cross-Privilege-Boundary Data Samplingより

ZombieLoadの影響範囲

- Affected software:

- So far all versions of all operating systems (Microsoft Windows, Linux, MacOS, BSDs, …)

- All hypervisors (VMWare, Microsoft HyperV, KVM, Xen, Virtualbox, …)

- All container solutions (Docker, LXC, OpenVZ, …)

- Code that uses secure SGX enclaves in order to protect critical data.

- Affected CPUs:

- Intel Core and Xeon CPUs

- CPUs with Meltdown/L1TF mitigations are affected by fewer variants of this attack.

- We were unable to reproduce this behavior on non-Intel CPUs and consider it likely that this is an implementation issue affecting only Intel CPUs.

Appleの対策

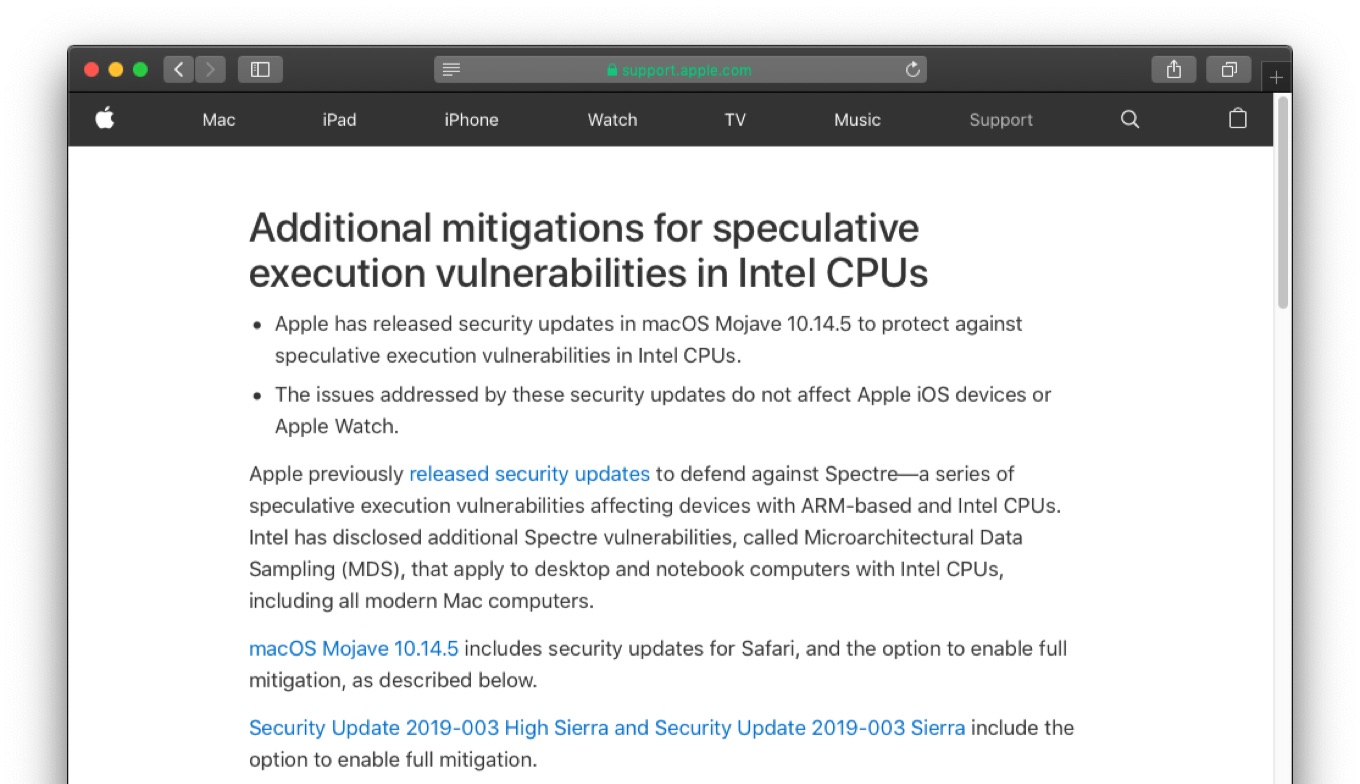

Appleが公開したZombieLoad Attackに関するサポートペーによると、この脆弱性はIntel CPUを採用していないiOSデバイスやApple Watchには影響はなく、Macについては昨日リリースした「macOS Mojave 10.14.5」およびHigh Sierra/Sierra向けの「セキュリティアップデート 2019-003」、Safari 12.1.1で緩和策を行っていますが、

macOS Mojave 10.14.5 includes security updates for Safari, and the option to enable full mitigation, as described below. Security Update 2019-003 High Sierra and Security Update 2019-003 Sierra include the option to enable full mitigation.

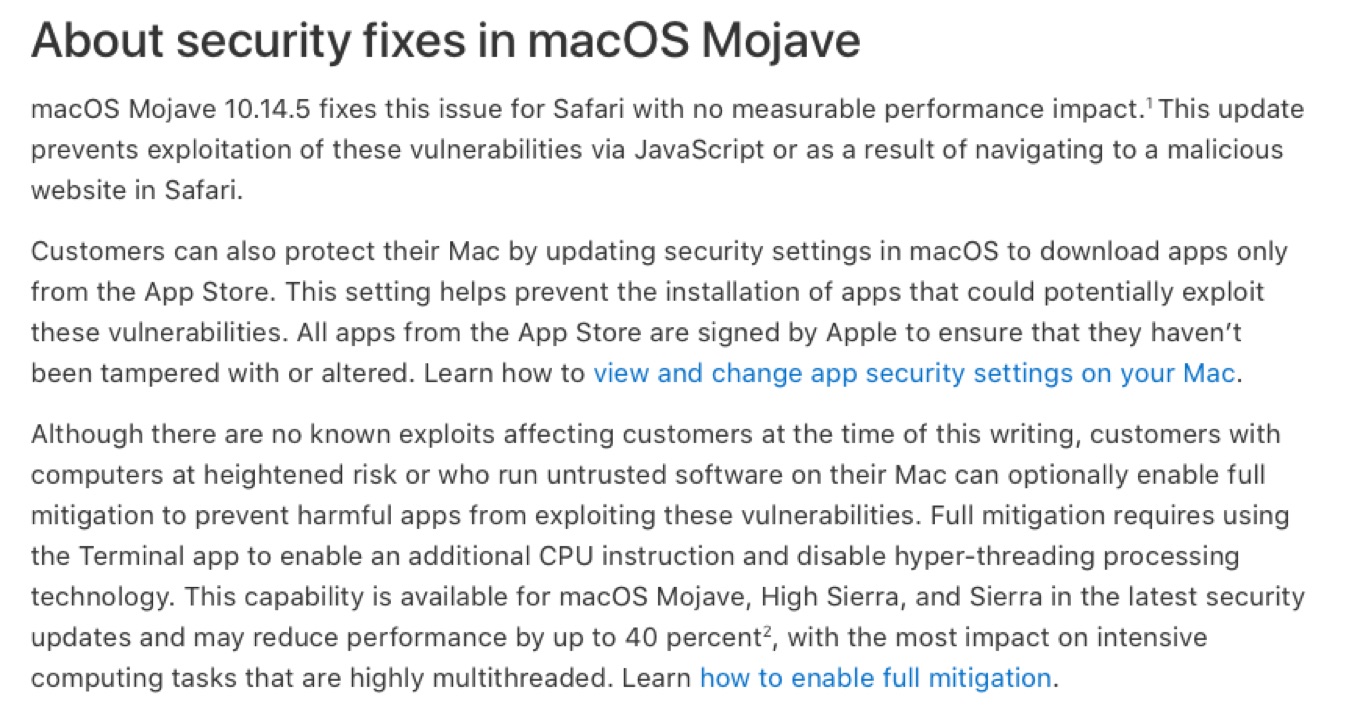

Additional mitigations for speculative execution vulnerabilities in Intel CPUs – Apple Support

この修正によりSafariのパフォーマンスにはほぼ影響はなく、悪意のあるJavaScriptの実行を抑制できているものの、この脆弱性の完全な緩和策(Full mitigation)はIntel CPUのHyper-Threading(HT)を無効化する必要があり、Intel/AppleはHTを無効化するオプションをSierra/High Sierra/Mojaveのセキュリティアップデートに追加したそうですが、これを行うとマルチスレッド処理のタスクで最大40%パフォーマンスが落ちる可能性があるそうです。

This capability is available for macOS Mojave, High Sierra, and Sierra in the latest security updates and may reduce performance by up to 40 percent 2, with the most impact on intensive computing tasks that are highly multithreaded.

Additional mitigations for speculative execution vulnerabilities in Intel CPUs – Apple Support

また、以下のMacのモデルはSierra/High Sierra/Mojaveのいずれかをサポートしていますが、IntelがZombieLoad Attackへの修正や緩和策を講じたマイクロコードをリリースしていないため、非サポートとなっているそうです。

現在のところZombieLoad Attackの緩和策がないMac

- MacBook (13-inch, Late 2009)

- MacBook (13-inch, Mid 2010)

- MacBook Air (13-inch, Late 2010)

- MacBook Air (11-inch, Late 2010)

- MacBook Pro (17-inch, Mid 2010)

- MacBook Pro (15-inch, Mid 2010)

- MacBook Pro (13-inch, Mid 2010)

- iMac (21.5-inch, Late 2009)

- iMac (27-inch, Late 2009)

- iMac (21.5-inch, Mid 2010)

- iMac (27-inch, Mid 2010)

- Mac mini (Mid 2010)

- Mac Pro (Late 2010)

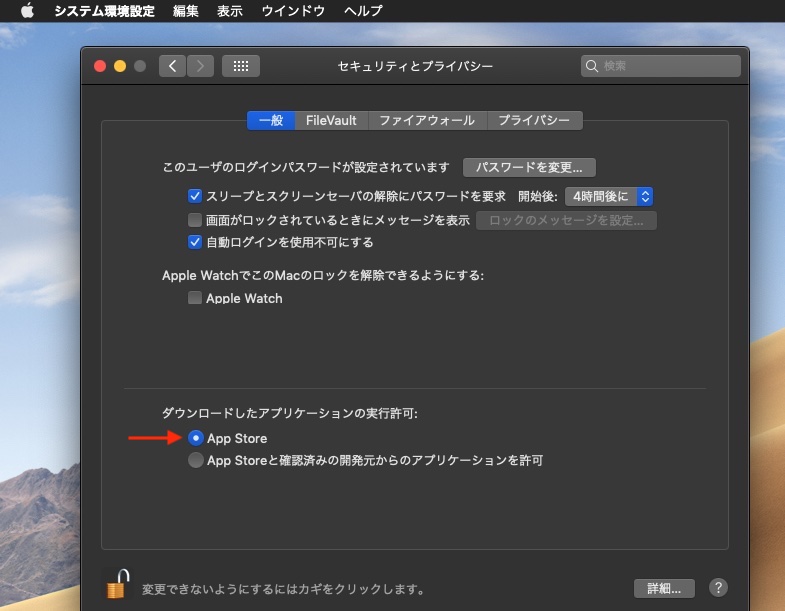

Appleは現時点でこの脆弱性を利用した攻撃を確認しておらず、ユーザーはMac App Storeからダウンロードしたアプリのみを利用することで、これらの脆弱性を悪用するアプリのインストールを防ぐことができると説明していますが、

システム環境設定のセキュリティとプライバシー

MicrosoftやGoogleが各プラットフォームでパッチを公開し、クラウドサービス大手のAmazonのAWS、MicrosoftのAzure、GoogleのGoogle Cloud Platformにも影響が出ていることからパフォーマンスや緩和策の問題は長引くと思われます。

Big 3 cloud providers already rolled out Intel mds/zombieload bug updates to their fleets. Interesting to see the performance hits as customers update their VM OS'. Advisories here:

GCP: https://t.co/pTFsyNL9Lf

AWS: https://t.co/xd47G9SSOV

Azure: https://t.co/9lzDTd2NVc— Kenn White (@kennwhite) 2019年5月14日

おまけ

IntelはZombieLoad(MFBDS : CVE-2018-12130)含め、MeltdownやSpectre脆弱性の修正をIntelの第8世代、第9世代Coreプロセッサーおよび第2世代Xeon Scalableプロセッサー以降、ハードウェアレベルで行っているそうです。

- ZombieLoad Attack – ZombieLoad Attack

- IAIK/ZombieLoad: Proof-of-concept for the ZombieLoad attack – GitHub

- New secret-spilling flaw affects almost every Intel chip since 2011 – TechCrunch

- Additional mitigations for speculative execution vulnerabilities in Intel CPUs – Apple Support

コメント

>Danielさんらはこの脆弱性を2018年03月にIntelに報告し、検証やマイクロコード(パッチ)の作成が終わるまで非公開とすることを約束。昨日(2019年05月14日)その期限が終わったため全てを公開したそうですが、

なんで公開するんや

Mac App Storeなんかなんも無いやんw

増えるどころか撤退続き