macOS 10.13.4 High Sierraまでの印刷システム「CUPS」にSandboxの回避やroot権限昇格が行われる脆弱性があったとしてAppleがこれを修正したと発表しています。詳細は以下から。

![]()

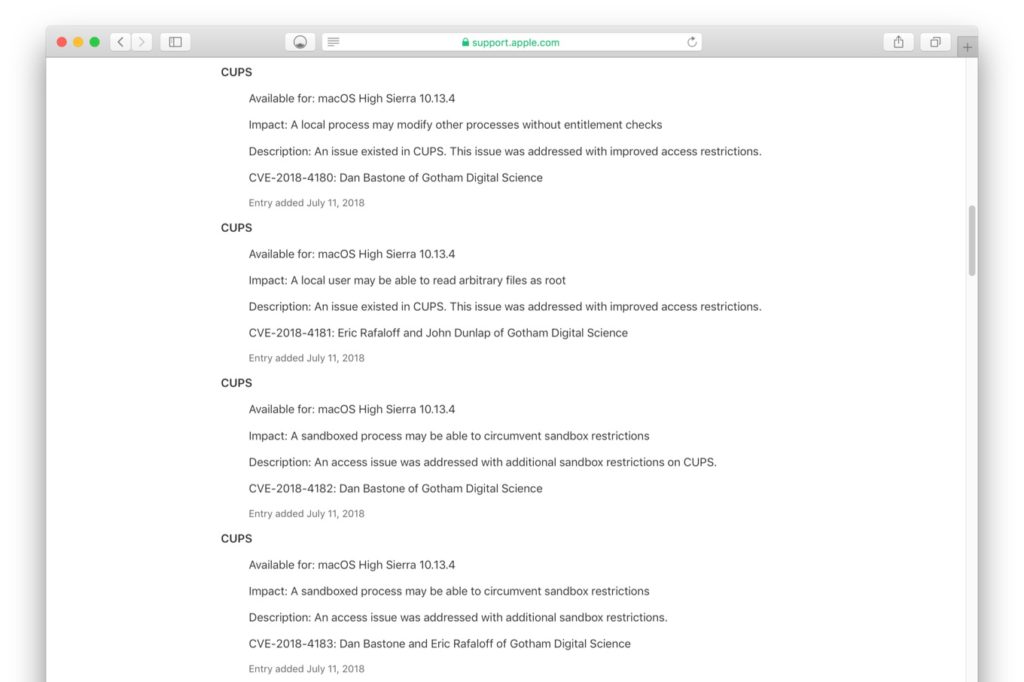

Appleは現地時間2018年07月11日、06月01日にリリースした「macOS High Sierra 10.13.5」のセキュリティコンテンツリストをアップデートし、同社が開発している印刷システム「Common Unix Printing System(以下、CUPS)」にローカルでのroot権限昇格につながる脆弱性などがあったと報告しています。

Gotham Digital Science has discovered multiple vulnerabilities in Apple’s CUPS print system affecting macOS 10.13.4 and earlier and multiple Linux distributions. All information in this post has been shared with Apple and other affected vendors prior to publication as part of the coordinated disclosure process. All code is excerpted from Apple’s open source CUPS repository located at https://github.com/apple/cups.

CUPS Local Privilege Escalation and Sandbox Escapes – GDS – Blog

CUPSの脆弱性

この脆弱性を発見した米Gotham Digital ScienceのDan Bastoneさんによると、CUPSに発見された脆弱性はCVEベースで以下の5つで、2018年02月にAppleに報告され、Appleは05月にCUPSを利用している各ベンダーと米CERTに報告、本日(07月11日)付けでPublic disclosureになったそうで、

CVE

- CVE-2018-4180 : The vulnerabilities allow for local privilege escalation to root

- Impact: A local process may modify other processes without entitlement checks

- Description: An issue existed in CUPS. This issue was addressed with improved access restrictions.

- CVE-2018-4181 : Unsandboxed root-level local file reads.

- Impact: A local user may be able to read arbitrary files as root

- Description: An issue existed in CUPS. This issue was addressed with improved access restrictions.

- CVE-2018-4182 : Multiple Sandbox escapes.

- Impact: A sandboxed process may be able to circumvent sandbox restrictions

- Description: An access issue was addressed with additional sandbox restrictions on CUPS.

- CVE-2018-4183 : Multiple Sandbox escapes

- Impact: A sandboxed process may be able to circumvent sandbox restrictions

- Description: An access issue was addressed with additional sandbox restrictions.

- CVE-2018-6553 : A related AppArmor-specific sandbox escape(Linuxに影響)

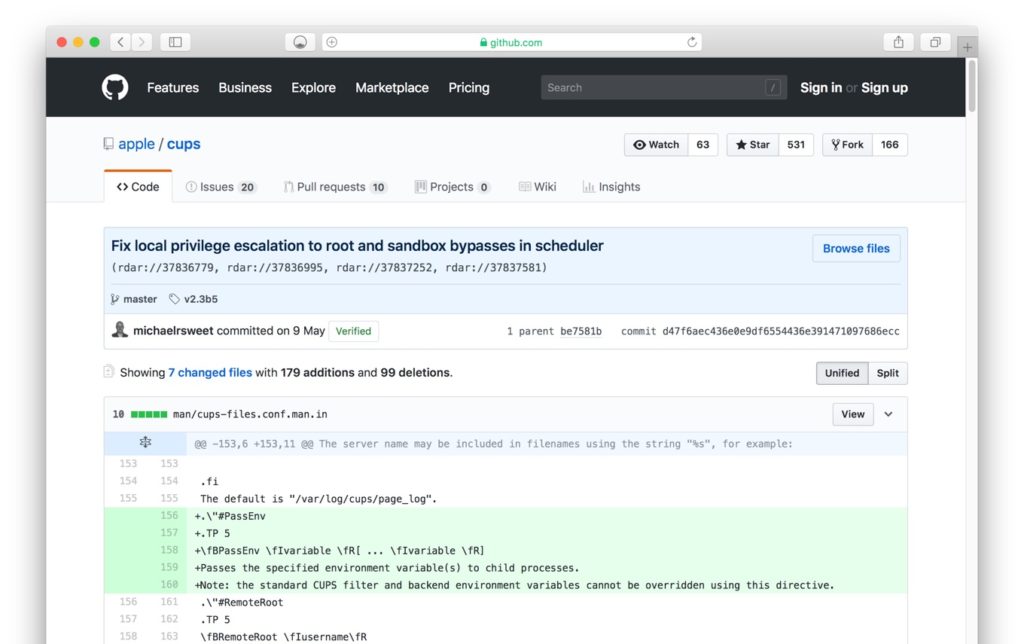

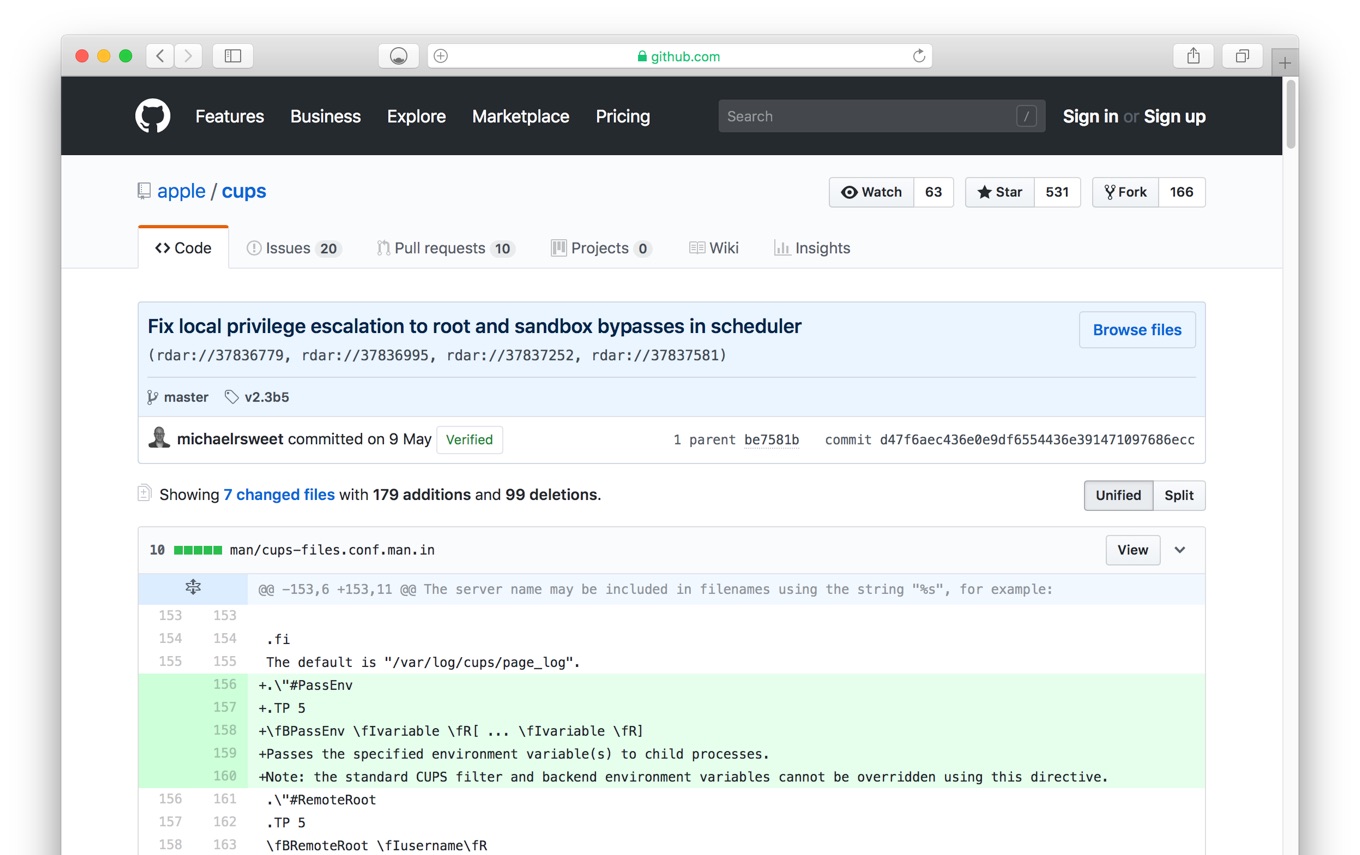

ブログには各脆弱性のExploit codeが公開されており、root権限昇格につながる可能性があるCVE-2018-4180は、CUPSがcupsd.confでSetEnvとPassEnvディレクティブを指定でき、これは非rootユーザーでもcupsctlバイナリを利用して指定できるため、攻撃者はこの脆弱性を利用してバイナリをrootとして実行できるそうで、

Overview:

Affected versions of CUPS allow for the SetEnv and PassEnv directives to be specified in the cupsd.conf file, which is editable by non-root users using the cupsctl binary. This allows attacker-controlled environment variables to be passed to CUPS backends, some of which are run as root. By passing malicious values in environment variables to affected backends, it is possible to execute an attacker-supplied binary as root, subject to sandbox restrictions.CUPS Local Privilege Escalation and Sandbox Escapes – GDS – Blog

AppleはmacOS 10.13.5およびCUPS v2.3b5でこの脆弱性を修正し、CUPSを利用するDebianやUbuntuでも既にこの脆弱性にパッチが適用されているそうなので、High Sierraユーザーの方は時間を見つけて最新のmacOS 10.13.6へアップデートすることをおすすめします。

- CUPS Local Privilege Escalation and Sandbox Escapes – GDS – Blog

- apple/cups: Fix local privilege escalation to root and sandbox bypasses in scheduler – GitHub

- About the security content of macOS High Sierra 10.13.5, Security Update 2018-003 Sierra, Security Update 2018-003 El Capitan – Apple Support

コメント

今のところmacOS 10.13.6のインストーラはまだ配布されていないけど、なんでなの?

ドキュメントの更新遅いですね。