macOS High SierraとArq Backupの不具合を利用し、非rootユーザーがroot権限へ昇格出来る脆弱性の詳細が公開されています。詳細は以下から。

![]()

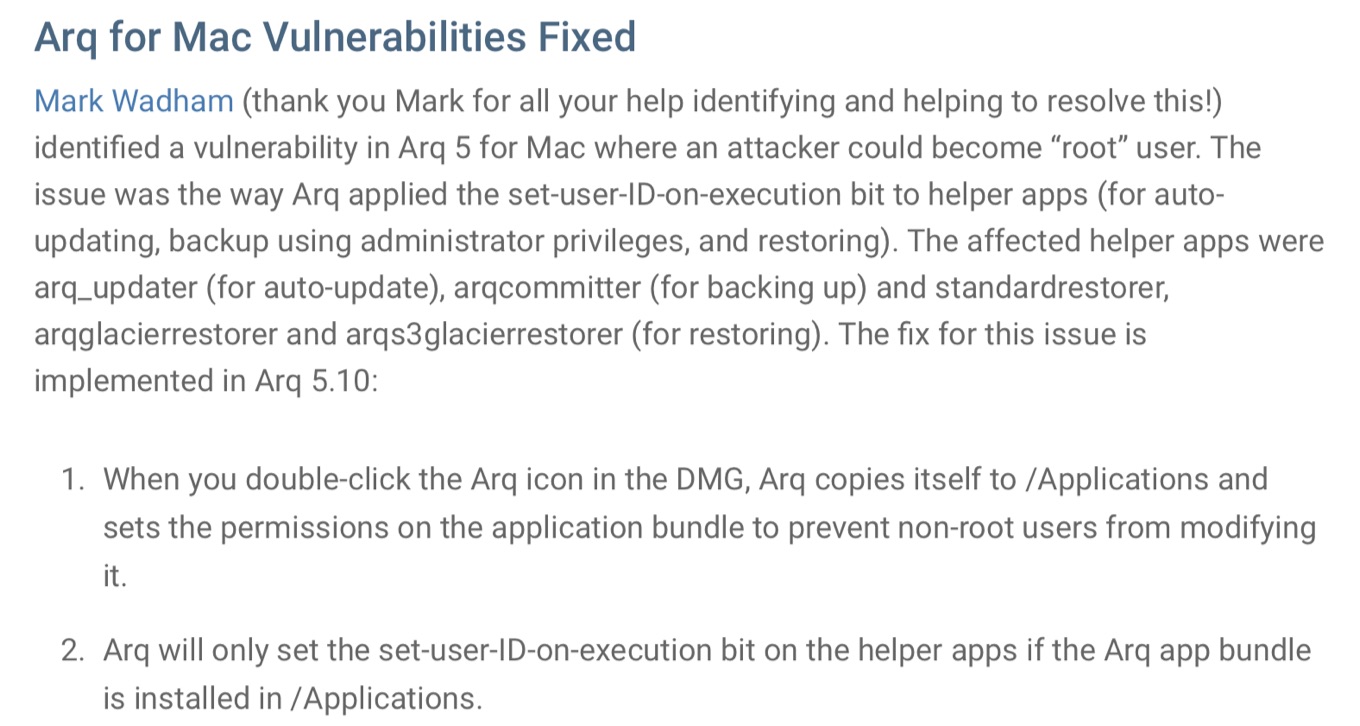

昨年12月、イギリスPosixOne LtdのエンジニアMark WadhamさんがmacOS 10.13.1と、あるソフトウェアの不具合を利用し、非rootユーザーがroot権限へ昇格できる脆弱性を発見したと報告していましたが、現地時間2018年01月29日、この脆弱性の詳細やPoCなどが公開されています。

Last year I found a couple more privilege escalation vectors in Arq Backup for Mac version 5.10. Both have now been fixed in the latest release.

Two local root privesc bugs in Arq Backup 5.10 – Mark Wadham

Arq Backupの脆弱性

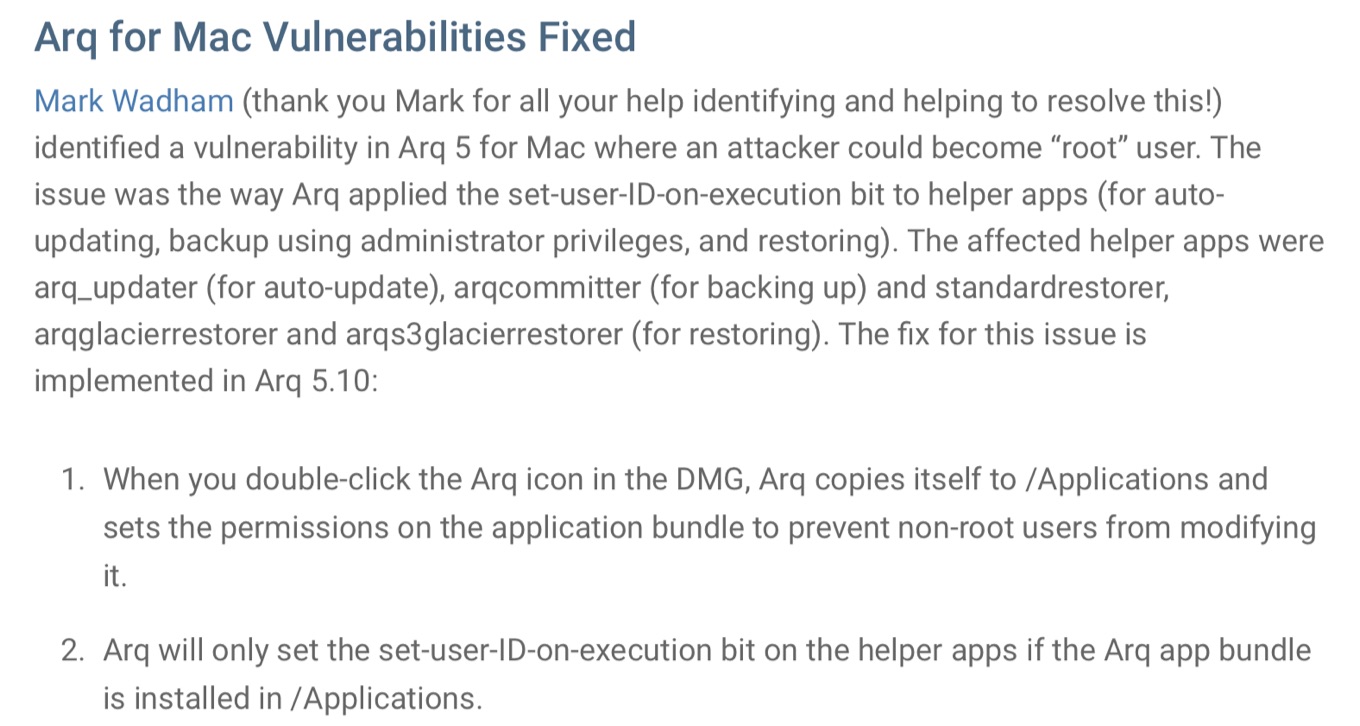

Wadhamさんによると、root権限への昇格を可能にする「あるソフトウェア」とは米Haystack Software LLCが開発&販売しているクロスプラットフォーム&マルチクラウドサービス対応のバックアップアプリ「Arq Backup」だったそうで、Arq Backup for Macのv5.10より前のバージョンにはroot権限で実行されるArq Backupのアップデート用ヘルパー(arq_updater)に任意のアップデート用パスを渡すことが出来る脆弱性があり、

加えて、macOSのcronが”/var/at/tabs/root”に作られたファイルを所有者チェックせず”not root-owned”でも実行してしまう不具合を利用し、最終的にroot権限への昇格を行うことが出来たそうで、これらの脆弱性はHaystack SoftwareおよびAppleにレポート済で、Haystack Softwareはこの脆弱性を修正した「Arq Backup v5.10」をリリースしているそうです。

An interesting target for this is the root users crontab file at:

/var/at/tabs/rootIt turns out that if a file appears at this path, even if it isn’t root-owned, it will be immediately processed by the cron system and any commands within will be executed as root (this oversight was reported to Apple).

Two local root privesc bugs in Arq Backup 5.10 – Mark

cronの不具合が修正されたかは記載されていませんが、この手法はMacにローカルアクセス出来ることが前提で、管理者権限でArq Backupのv5.10より前のバージョンをインストールする必要もあるため悪用される可能性は低いと思われます。

CEV&PoC

- Two local root privesc bugs in Arq Backup 5.10 – Mark Wadham

コメント

三流クソアプリのバグなのにAppleを叩くのはどうなの?

FUD?