AppleがmacOS v10.13.0からv10.13.1へアップデート後、High Sierraのroot脆弱性が修正されない問題に対しMacの再起動およびMRT v1.27を確認するように指示しています。詳細は以下から。

![]()

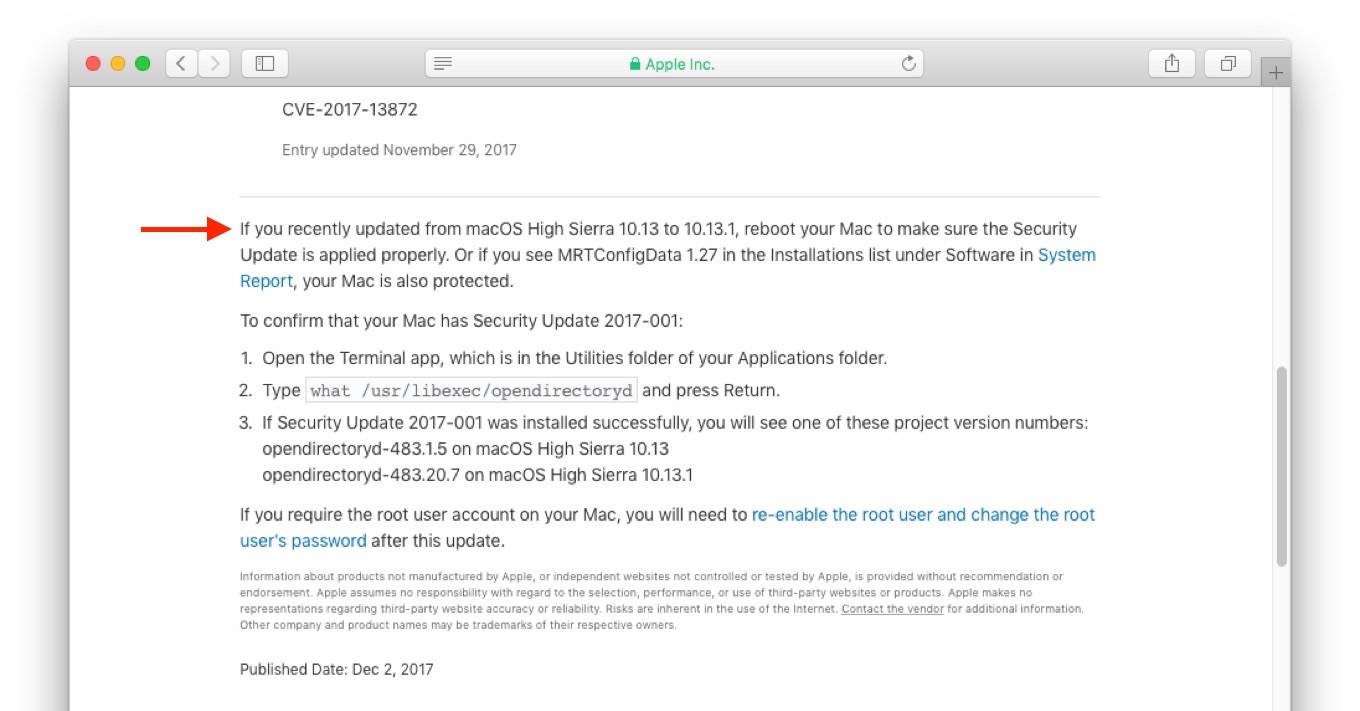

現地時間2017年12月02日、米WIREDやセキュリティ関係らがHigh Sierraのroot脆弱性が修正されたパッチリリース後でもmacOS v10.13.0からv10.13.1へアップデートするとroot脆弱性が再発する恐れがある事を確認し注意を呼びかけていましたが、同日Appleが”Security Update 2017-001″のサポートページを更新し、以下の注意書きを追記しています。

If you recently updated from macOS High Sierra 10.13 to 10.13.1, reboot your Mac to make sure the Security Update is applied properly. Or if you see MRTConfigData 1.27 in the Installations list under Software in System Report, your Mac is also protected.

About the security content of Security Update 2017-001 – Apple Support

新たに追加された注意書きによると、最近macOS v10.13.0からv10.13.1へアップデートされた方はMacを再起動しセキュリティ・アップデートが適切に適用されているかを確認して欲しいとしており、同時に悪意のあるマルウェアを削除するMRT(Malware Removal Tool)のバージョンを以下の方法で確認して欲しいとコメントしています。

- Appleメニューから「このMacについて」を表示。

- 「システムレポート」を表示。

- システムレポートの「ソフトウェア」 → 「アプリケーション」に「MRT v1.27」があることを確認。

MRTのアップデート

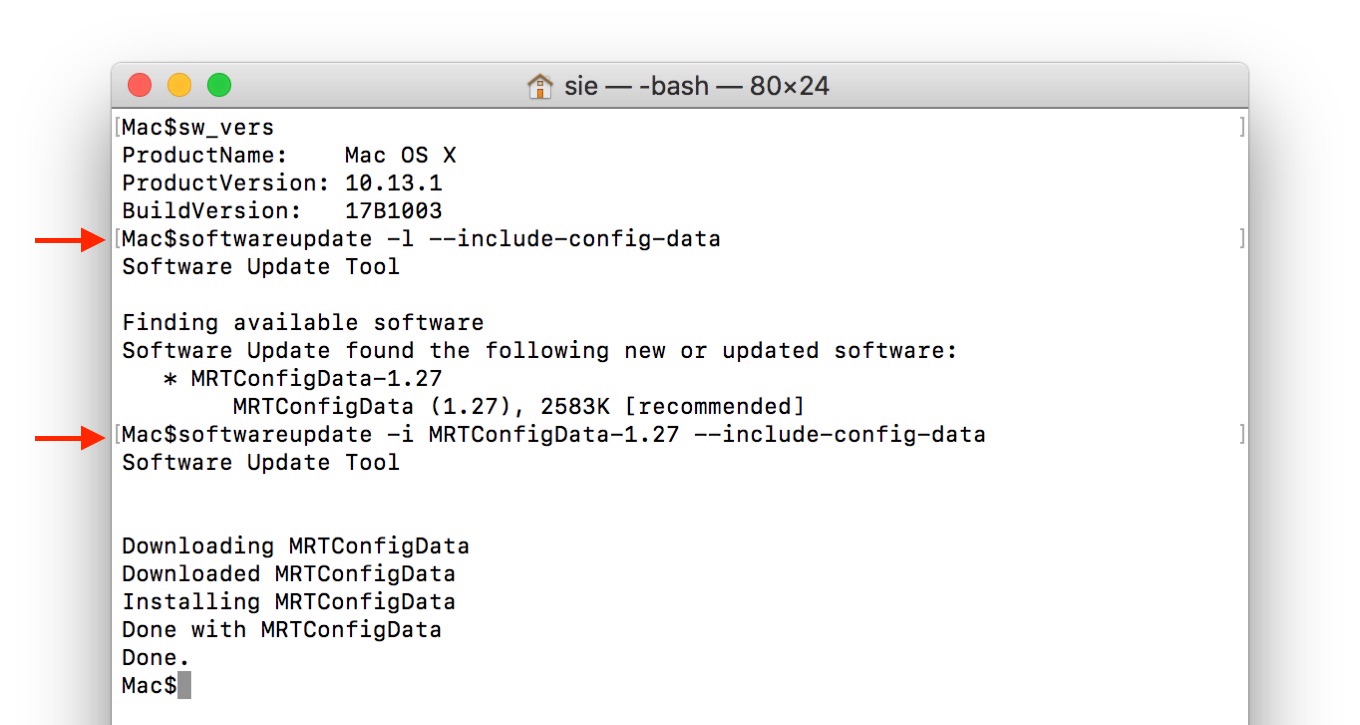

MRTは自動的にロールアウトされますが、まだアップデートされていない場合はこちらの方法で配信されているMRTのバージョンおよび強制アップデートが可能です。

- XProtectやMRTのアップデートリストをチェックする

softwareupdate -l --include-config-data

softwareupdate -i MRTConfigData-1.27 --include-config-data

おまけ

macOS High Sierra v10.13.0からv10.13.1へのアップデートで修正されたroot脆弱性が再び有効になる問題は、Appleが「Security Update 2017-001 macOS High Sierra v10.13」適用後にBuild Numberのアップデートを行わなかったため、脆弱性が含まれた古いmacOS v10.13.1 Build 17B48が適用されてしまったという説が有力のようです。

I think this is pretty simple: the Security Update for 10.13.0 didn't bump the build number, thus the regular 10.13.1 OS update applies next. Since Apple didn't roll the #iamroot patch into 10.13.1, you need to reapply 2017-001 and get to 17B1003. https://t.co/noQyJgT39u

— Pepijn Bruienne 🌲🧀💴 (@bruienne) 2017年12月2日

- About the security content of Security Update 2017-001 – Apple Support

コメント

じゃあ強制再起動させろよ……

テンパりすぎだわ

ウチのMBP(Early2011)再起動だけじゃダメでした。

記事を参考に強制アップデートでv1.27にアップデートしました。

詳しく解説してくれるこのサイトはありがたいです。

今後ともがんばって下さい。

「確認して欲しい」じゃねぇだろっ!

ジョブズが生きてたら担当者はクビどころじゃねえな。