またMac(OS X)をターゲットとしたトロイの木馬が発見されたそうです。詳細は以下から。

今回新たに発見されたトロイの木馬「Ventir」はKaspersky Lab.が運営するブログ「Securelist」に掲載されており、バックドア、キーロガーなどの機能が発見されたそうです。

The Ventir Trojan: assemble your #MacOS spy – http://t.co/MvzbHNtBxG #Apple #Malware

Securelistに続きIntegoもこのVentirの存在を確認したそうで、感染経路はわからないもののおそらくiWormと同様にP2PやBitTorrentなどで海賊版のソフト

We currently do not know how the malware is distributed. Ventir is a Trojan horse, so it’s likely being picked up when downloading pirated software from peer-to-peer websites, such as BitTorrent.

(略)

The keystroke logger makes use of an open source software package freely available from GitHub, called LogKext. Given the recent scares about hacked accounts, the thought of software that watches what you type and sends it to the bad guys is particularly unnerving.

[Ventir Trojan Intercepts Keystrokes from Mac OS X – The Mac Security Blog]

感染チェック方法

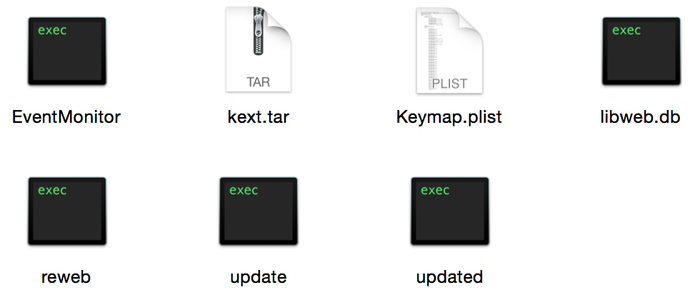

Ventirに感染するとroot権限を与えてしまった場合には”/Library/.local”と”/Library/LaunchAgents”に、与えなかった場合にも”~/Library/.local”と”~/Library/LaunchAgents”に以下のファイルが生成されるそうです。

1./Library/.local/updated – re-launches files update and EventMonitor in the event of unexpected termination.

2./Library/.local/reweb – used to re-launch the file updated.

3./Library/.local/update – the backdoor module.

4./Library/.local/libweb.db – the malicious program’s database file. Initially contains the Trojan’s global settings, such as the C&C address.

5./Library/LaunchAgents (or LaunchDaemons)/com.updated.launchagent.plist – the properties file used to set the file Library/.local/updated to autorun using the launchd daemon.

6. /Library/.local/kext.tar – the driver that intercepts user keystrokes. This is installed at /System/Library/Extensions/updated.kext. There is a good chance the user will see a popup for this when it’s installed.

7./Library/.local/EventMonitor – This is the agent that logs the current active window name and the keystrokes to the following file: Library/.local/.logfile

これらのファイルが存在した場合Ventirに感染しているので、チェック方法としては、まず以下のファイルがあるかどうかをFinderの[移動] > [フォルダへ移動…]などで確認して下さい。

/Library/.local/ – /Library/.local/

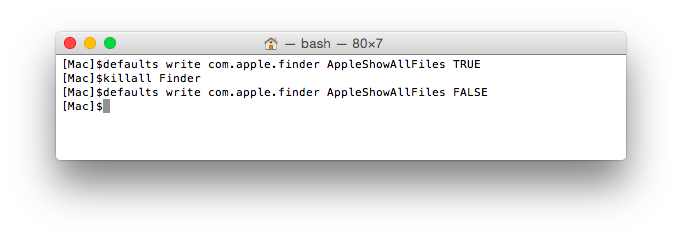

”.local”フォルダ(ディレクトリ)は不可視フォルダになっているので、Finderを移動して見つけたい場合はdefaultsコマンドを使用して不可視フォルダを表示する必要があります。

defaults write com.apple.finder AppleShowAllFiles TRUE killall Finder もとに戻す場合は defaults write com.apple.finder AppleShowAllFiles FALSE killall Finder

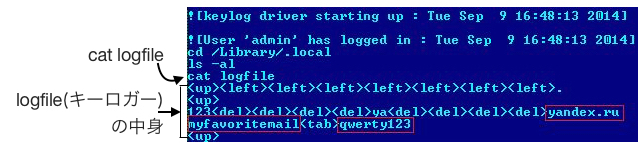

以上のファイルが見つかった場合、すでにキーロガーが動いているならば”/Library/.local/.logfile(または ~/Library/.local/.logfile)”にログファイルが存在し、打ち込んだアカウントやパスワードなど全てが残っているそうです。

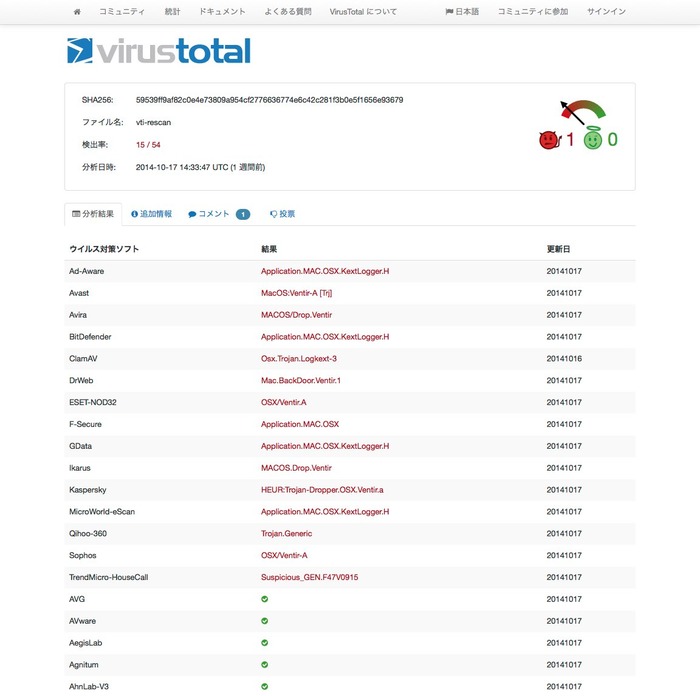

Ventirは既に10月17日時点でVirustotalに登録されているものの、まだ対応していないウィルス対策ソフトも多いようです。

関連リンク:

・The Ventir Trojan: assemble your MacOS spy– Securelist

・Ventir Trojan Intercepts Keystrokes from Mac OS X – The Mac Security Blog

・New “Ventir” malware – The Safe Mac

コメント

なんもなかったよ(´・ω・`)

また割れファイルに含まれてるのか…

アンチウィルスソフトも未対応だからほとんどの人がスルーだろうな、自業自得だけど。

正直割れ厨がどうなろうとどうでもいい

一般人にとっての脅威は、Windowsみたいにメールの添付開いてハイ感染みたいなやつなわけで、それをちゃんと報道してくれればいい

Windows系ウイルスの報道は、割れ関係のやつまでしてないだろと(DVD割った公職が情報漏洩みたいな報道はあるけど)

最近『Macもヤバい』と言いた気なメディアがチラつくが、金の匂いしかしねーんだよなあ

『シェアが低かったからこれまで少なかっただけ』とドヤ顔で言うのも湧くし、ユーザからすれば目障りでしかない

標準機能(Gatekeeper)で防げるか知りたいな

こんなのは二次災害が怖いよな

トレントとかやてない人でもローカルネットやメールを介して社内中に広がりそう

流石にメールの添付ファイルにroot権限与えたりはしないだろ…

Windowsでよくあった社内LANでの阿鼻叫喚とかは、大抵OSレベルでの脆弱性であって

受け取った側がよくわからずにroot権限与えたりしてたわけじゃないから

今の企業は、基本的に個人に権限与えるシステムにはしてないし心配してもしゃーない

> 最近『Macもヤバい』と言いた気

実際めちゃめちゃヤバいじゃん。OSの脆弱性は他のプラットフォームの群を抜いてる。

売れれば売れるほど貿易赤字をまきちらし、サプライヤーはリベート要求された上、技術盗まれてポイ捨て。日本にとって横暴の限りを尽くすAppleはまさに帝国主義。

なんか香ばしいのが湧いてるな

そもそもMacの惰弱性とWindowsの惰弱性じゃヤバさのレベルがぜんぜん違う場合がほとんどだと思うが

>売れれば売れるほど貿易赤字をまきちらし

例の記事の受け売りか

貿易赤字のほとんど要因は為替と化石燃料費の影響なんだが…

>実際めちゃくちゃヤバいじゃん。

↑最近のニュース(記事)を見ただけwwwww

>技術盗まれてポイ捨て。

これもメディアが作り上げた嘘ってバレてたよな

Twitterで燕の作業員が「ウチをダシに勝手書いてアップル(提携先)叩くな」とブチギレてた

無論メディアは総ダンマリ