ユーザーのネットワークトラフィックス情報を盗み出すマルウェア「OSX/Dok」の亜種でバックドアを作成し、iOSのバックアップやキーチェーン情報を盗み出すリモートアクセス型トロイの木馬「Bella」が発見されたそうです。詳細は以下から。

![]()

フランスのセキュリティ会社Integoや米Malwarebytesによると、先日Check Pointによって報告された偽のApp Storeになりすまし、ユーザーのネットワークトラフィックを盗み出すマルウェア「OSX/Dok」の亜種で、感染したMacにバックドアを作成するリモートアクセス型トロイの木馬「Bella(OSX.Bella)」が発見されたそうです。

OSX/Dok #Malware Can Read Encrypted Web Traffic, Open a Backdoor https://t.co/m6a4KTCfiM #Dok #Mac pic.twitter.com/wq1wh9fv5W

— Intego Mac Security (@IntegoSecurity) 2017年5月1日

Another OSX.Dok dropper found installing new backdoor | Malwarebytes https://t.co/CK2ypwnjry by @MetallicaMVP #cybersecurity #infosec pic.twitter.com/QqTtXBqVcI

— Malwarebytes (@Malwarebytes) 2017年5月1日

Hidden alongside Dok, Intego’s malware research team found another variant of the malware, called “Bella,” which is very similar on the surface but installs a Remote Access Trojan (RAT) on infected Macs. Intego VirusBarrier with up-to-date malware definitions will detect and eradicate each component as OSX/Dok.A and OSX/Dok.B respectively.

OSX/Dok Can Read Encrypted Web Traffic, Open a Backdoor – The Mac Security Blog

*各セキュリティ会社によりOSX.Dokの亜種を”Bella”や”OSX.Bella”、”OSX.Dok.B”と表現していますが、後に出てくるオープンソースのリモート・アドミニストレーション・ツール”Bella”と区別するため、以下では亜種をOSX.Bellaとしています。

感染経路と実行ファイル

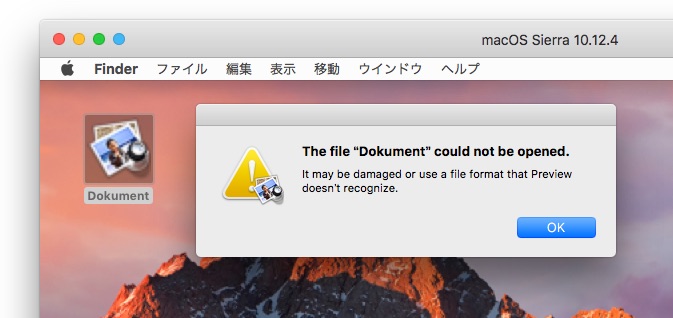

OSX.Bellaの感染経路はOSX.Dokと同様で、所得税の確定申告に関する英語とドイツ語の偽メールに”Dokument.zip”として添付されており、ユーザーがzipファイルを解答すると、中にはMavericksまで利用されていたプレビューアプリの旧アイコンを使用したアプリが保存されており、

The malware comes as a .zip file, named Dokument.zip, and contains an application named Dokument. Just like the above mentioned malware, it installs an AppStore application in /Users/Shared/. The application is signed with the same certificate as well. That is where the similarities end.

OSX/Dok Can Read Encrypted Web Traffic, Open a Backdoor – The Mac Security Blog

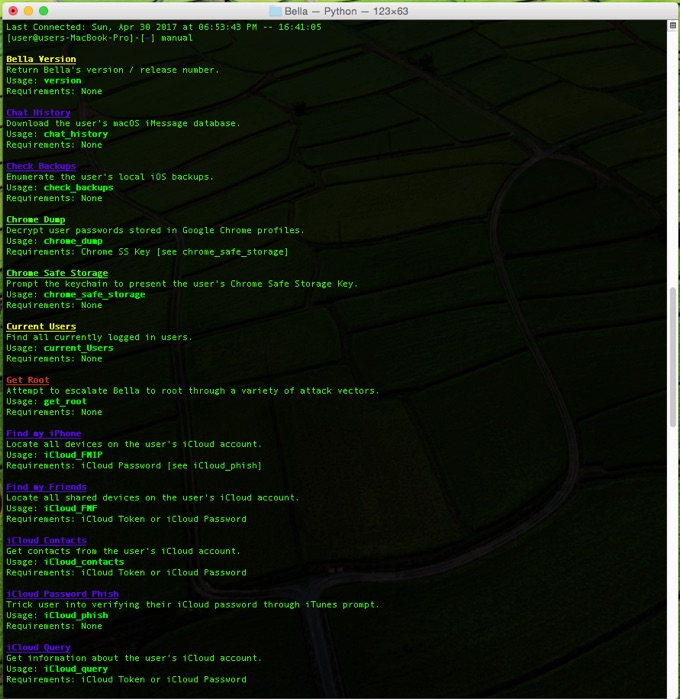

これを実行するとOSX.Dokと同様に「このファイルは開けません」というメッセージを出し”AppStore.app”アプリを共有フォルダへ作成するそうですが、OSX.BellaはOSX.Dokと違いフルスクリーンでのApp Storeアップデート(以下)は表示せず、2017年02月に公開されたオープンソースのリモート・アドミニストレーション・ツール「Bella」をインストールし、

/Users/Shared/AppStore.app

OSX/Dok.B does not display a full screen window that claims software updates need to be installed. Instead, it installs a backdoor named Bella, which is open-source and available on GitHub.

OSX/Dok Can Read Encrypted Web Traffic, Open a Backdoor – The Mac Security Blog

ロシアのC&Cサーバーと接続し以下のユーザー情報を収集するそうで、加えてOSX.Bellaにはroot権限が必要な情報を収集するためmacOS 10.12.1以下のシステム脆弱性を利用したroot権限昇格の脆弱性やAdominユーザーのパスワードフィッシング機能などが追加されているそうです。

- iTunesに保存されているiOSのバックアップ

- iMessageやSMSのメッセージ

- Find My iPhoneやFind My Friendsに使用されている位置情報

- パスワードのフィッシング

- キーチェーン情報

- Webカメラやマイクからのデータ

- スクリーンショット

- リモートShellや画面共有

Bella even includes the capability to escalate to root privileges via vulnerabilities in the system (which only work on macOS 10.12.1 and earlier) or phishing to obtain an admin user password. Some of the above capabilities rely on gaining root privileges, while others do not.

Another OSX.Dok dropper found installing new backdoor – Malwarebytes Labs

Appleの対応

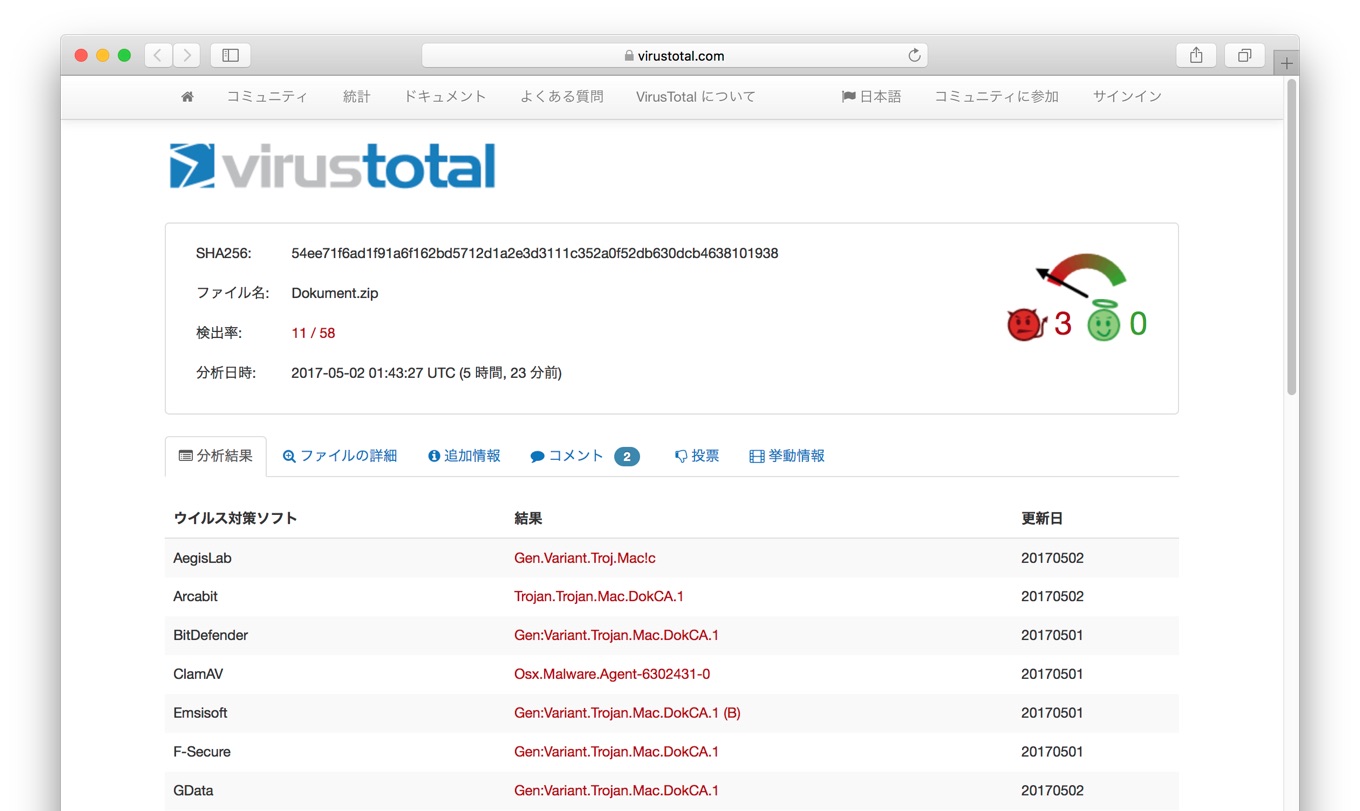

OSX.BellaはOSX/Dok(OSX.Dok.A)発見後の2017年04月24日にVirusTotalに登録され、05月01日からIntegoやMalwarebytes, Symantec, TrendMicroなどのウイルス検出エンジンが対応していますが、

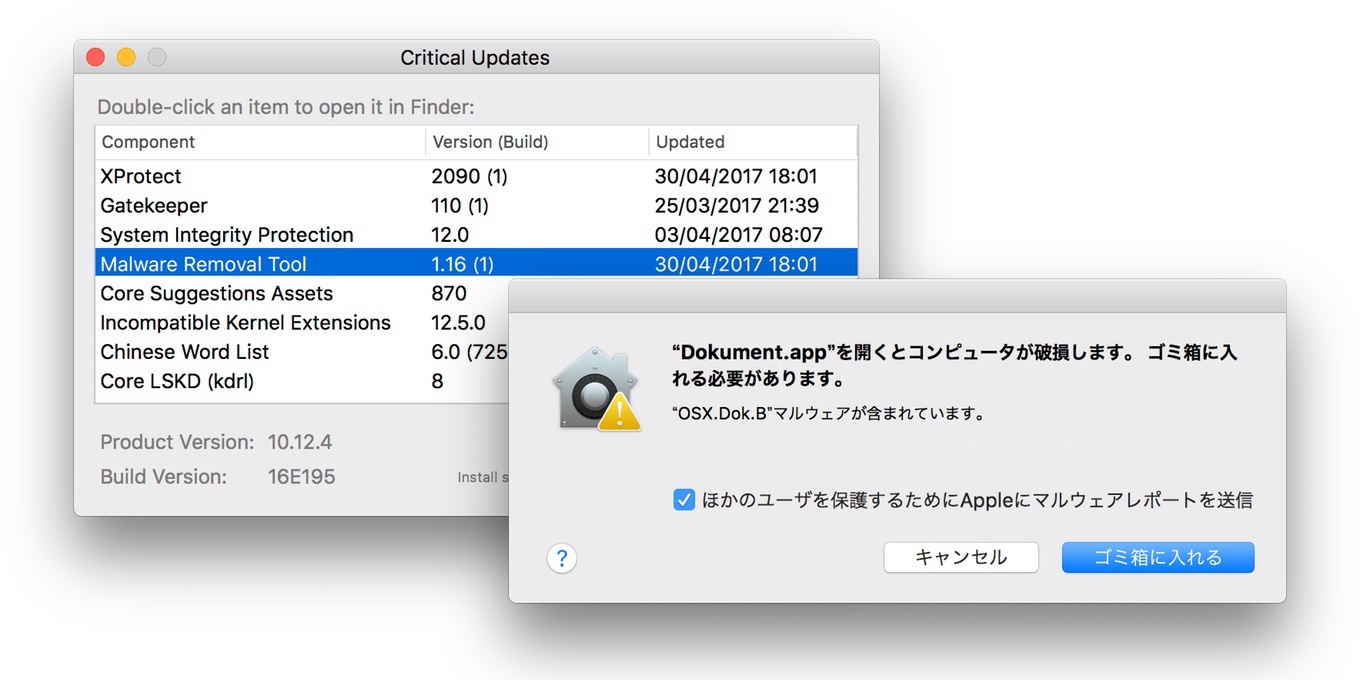

Appleも既にXProtect v2090およびMRT(Malware Removal Tool)アプリ v1.16でOSX.Bellaを”OSX.Dok.B”としてブロック&削除する用に対応しているので、気になる方はこちらの記事の後半にあるdefaultsやsoftwareupdateコマンドでバージョンチェックや強制アップデートを実行してみてください。

Indicators of Compromise

VirusTotalに登録された検体

- Dokument.zip – VirusTotal

LaunchAgent

- ~/Library/Containers/.bella/Bella

- ~/Library/Containers/.bella/bella.db

- ~/Library/LaunchAgents/com.apple.iTunes.plist

- Another OSX.Dok dropper found installing new backdoor – Malwarebytes Labs

- OSX/Dok Can Read Encrypted Web Traffic, Open a Backdoor – The Mac Security Blog

コメント