FireEye LabsがWIndowsのAPTマルウェア「XSLCmd Backdoor」がOS Xに移植(OSX.XSLCmd)されたのを発見したそうです。詳細は以下から。

Forced to Adapt: XSLCmd Backdoor Now on OS X http://t.co/rFlT7Mjzbd #Apple #Malware

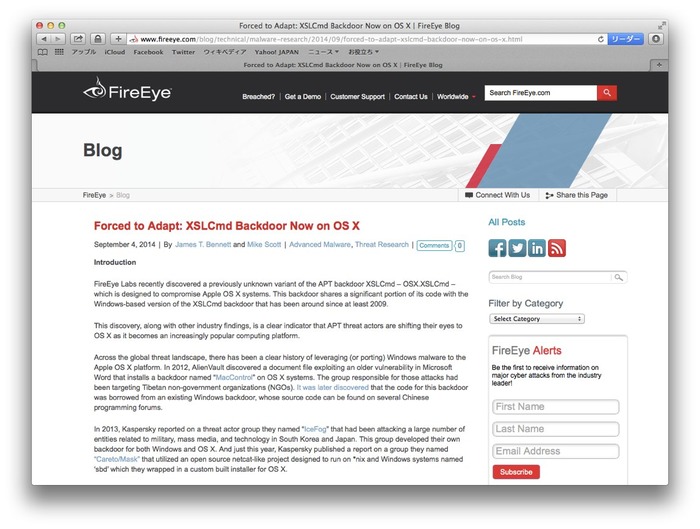

FireEye社は2004年に設立されたAPT(Advanced Persistent Threat:標的型攻撃)に特化したアメリカのセキュリティ会社ですが、同社のFireEye Labsが「WIndowsのAPTマルウェア(XSLCmd Backdoor)がOS Xに移植されているのを確認した」とブログで報告しています。

[Forced to Adapt: XSLCmd Backdoor Now on OS X– FireEye Blog]

このマルウェアのWIndows版は2009年に出現し様々な亜種が出ているようで、FireEyeではMac版の特徴を以下の様に説明しています。

抄訳: XSLCmd backddor for OS XはVirusTotalに2014年8月10日に登録され、OS Xでの実行ファイルが含まれています。このOS Xに移植された実行ファイルには過去数年に渡りWindowsのAPT攻撃に使用され更新されたバックドアコードが含まれており、reverse shell, ファイルの転送, 実行ファイルの追加インストールやアップデート機能が含まれている。更に、OS X版ではWindows版になかった2つの新機能「Key logging」と「スクリーンキャプチャ」が追加されている。

The XSLCmd backdoor for OS X was submitted to VirusTotal (MD5: 60242ad3e1b6c4d417d4dfeb8fb464a1) on August 10, 2014, with 0 detections at the time of submission. The sample is a universal Mach-O executable file supporting the PowerPC, x86, and x86-64 CPU architectures. The code within contains both an installation routine that is carried out the first time it is executed on a system, and the backdoor routine which is carried out after confirming that its parent process is launchd (the initial user mode process of OS X that is responsible for, amongst other things, launching daemons).The backdoor code was ported to OS X from a Windows backdoor that has been used extensively in targeted attacks over the past several years, having been updated many times in the process. Its capabilities include a reverse shell, file listings and transfers, installation of additional executables, and an updatable configuration. The OS X version of XSLCmd includes two additional features not found in the Windows variants we have studied in depth: key logging and screen capturing.

しかしこのマルウェアはOS X 10.9には対応していない(クラッシュする)ようで、それほど脅威では無いようですが、もし感染してしまった場合はOS X内の以下の場所にファイルを作成しているそうなので10.8以前のOS X を使用している人は確認しておいたほうがよさそうです。

| ファイル名 | ファイルの目的 |

|---|---|

| ~/Library/LaunchAgents/clipboardd | 実行ファイル |

| /Library/Logs/clipboardd | Rootでの実行ファイル |

| ~/Library/LaunchAgents/com.apple.service.clipboardd.plist | プロパティリスト |

| ~/.fontset/pxupdate.ini | 設定ファイル |

| ~/.fontset/chkdiska.dat | プロパティリスト |

| ~/.fontset/chkdiskc.dat | 設定ファイル |

| ~/Library/Logs/BackupData/<year><month><day>_<hr>_<min>_<sec>_keys.log | キーログ |

関連リンク:

・Successful Windows malware ported to Mac – ZDNet

・AV-TEST、Mac用のウィルス対策アプリ18種類のマルウェア検出率を比較実験したデータを公開

コメント

「進捗どうですか?」と聞いたら

ウィルス開発者「Windowsマルウェアからの移植進んでまーっす」とかいう答えが返ってくる状態か。

>>1

この研究結果のConclusionはそこだろうね。

Windows向けに作ったマルウェアを簡単にMacに移植出来るようになったらWindowsプラットホームから何千何万というマルウェアがMacのプラットホームに攻めてくるわけでマルウェアパンデミックが起こる可能性がある。

ICloudのこともあるしAppleのセキュリティ部門もうかうかしてられないね。

古い物を切り捨てられずにいるWindowsと一緒にするなよ…今のWindowsの問題も古いゴミの脆弱性突かれたモノが多いし

あと、iCloudの個人アカウントを狙った総当たり攻撃とマルウェア問題は比較できないから

システム絡みのお漏らし事件なら、MSやGoogleの方が大規模かつ深度が深いレベルで毎年やらかしてる

アドセンスや提携絡みなのか、ロクにニュースやまとめ記事にならねえけどな!