偽のAppStoreアプリをインストールし、乗取ったMacのHTTPSトラフィックスを読み取ったり中間者攻撃に利用するマルウェア「OSX/Dok」が確認されたそうです。詳細は以下から。

![]()

イスラエルのセキュリティ企業Check Point Software Technologies Ltd.のセキュリティチームは現地時間2017年04月27日、偽のAppStoreアプリをインストールし、感染したMacのHTTPSトラフィックスを読み取ったり、中間者攻撃(MiTM)の踏み台として利用する新しいマルウェア「OSX/Dok」が確認されたとして、Macユーザーに注意を呼びかけています。

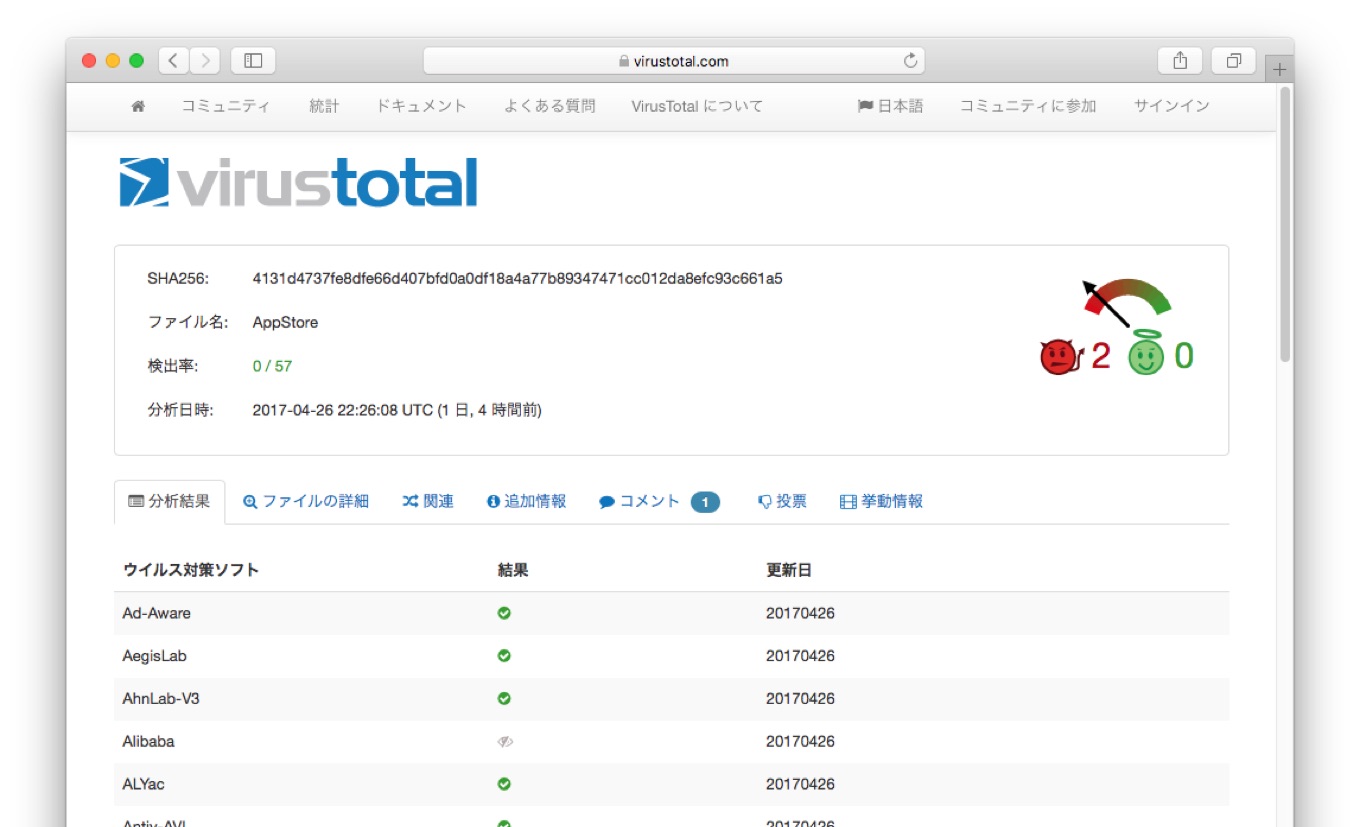

This new malware – dubbed OSX/Dok — affects all versions of OSX, has 0 detections on VirusTotal (as of the writing of these words), is signed with a valid developer certificate (authenticated by Apple), and is the first major scale malware to target OSX users via a coordinated email phishing campaign.

Once OSX/Dok infection is complete, the attackers gain complete access to all victim communication, including communication encrypted by SSL. This is done by redirecting victim traffic through a malicious proxy server.OSX Malware is Catching Up, and it wants to Read Your HTTPS Traffic – Check Point Blog

感染経路と実行ファイル

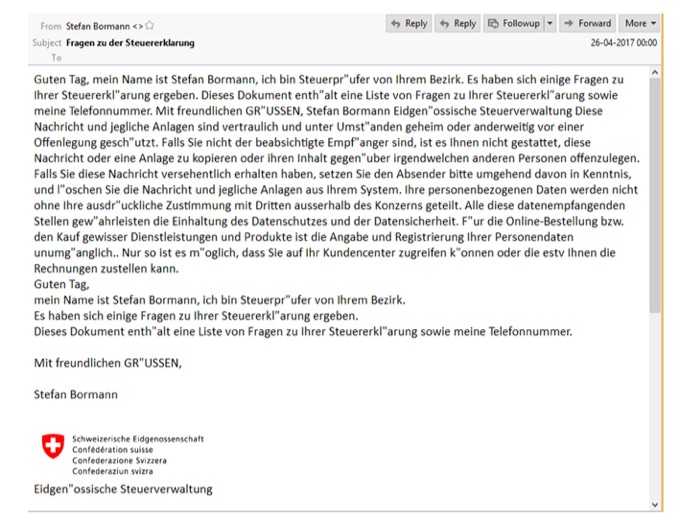

Dokは現在、所得税の確定申告に関する英語とドイツ語の(偽の)メールを感染経路として欧米で広がっており、2017年04月21日に確認された時点でVirusTotalで検出できるエンジンは確認できなかったそうで、メールに添付されている”Dokument.zip”には

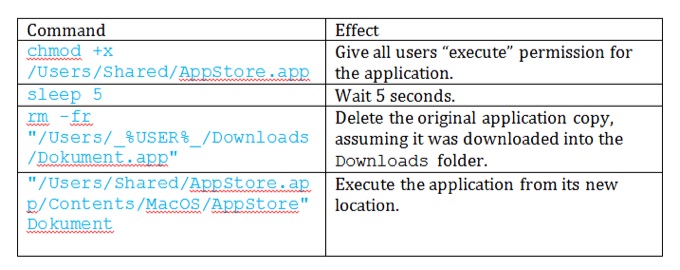

開発者名”Seven Muller”で署名された実行ファイル”Truesteer.AppStore”が同梱され、このファイルを実行すると”AppStore.app”というアプリケーションを”/Users/Shared”フォルダへコピーし以下の通りに偽のAppStoreアプリ(マルウェア)を実行します。

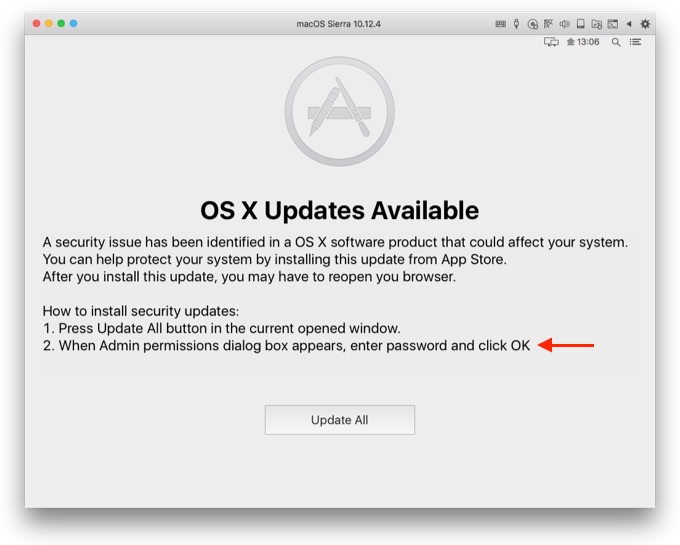

次にマルウェアはログイン・アイテムに自分自身を追加し、AppStoreアプリと似たウィンドウで画面いっぱいに英語/ドイツ語の「OS Xのアップデートが利用できます」という表示をして管理者パスワードの入力を求めてきます。

This new window contains a message, claiming a security issue has been identified in the operating system that an update is available, and that to proceed with the update, the user has to enter a password as shown in the picture below. The malware checks the system localization, and supports messages in both German and English.

OSX Malware is Catching Up, and it wants to Read Your HTTPS Traffic – Check Point Blog

新しいネットワーク設定

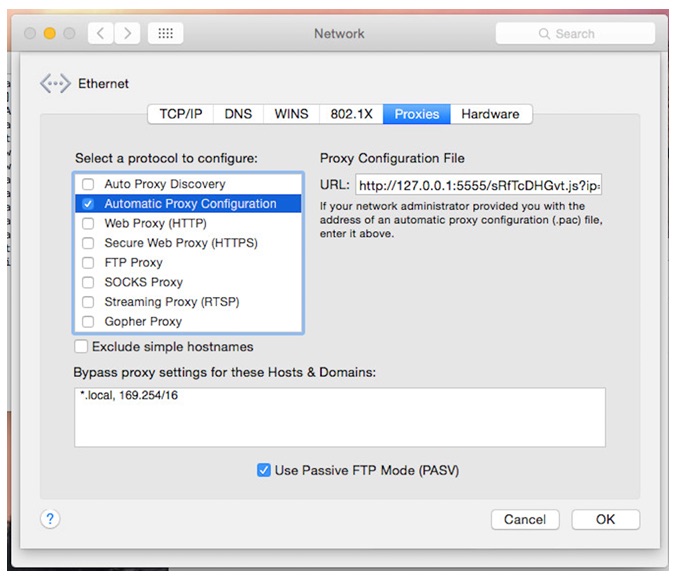

管理者権限(パスワード)を得たDokマルウェアは次にパッケージマネージャ”brew“をインストールし、TORとSOCATをMacにインストールし、パスワードプロンプトを表示しないようにsudoersを”NOPASSWD: ALL”に書き換え、その後ネットワーク設定を変更。

%USER_NAME_HERE% ALL=(ALL) NOPASSWD: ALL

Using those privileges, the malware will then install brew, a package manager for OS X, which will be used to install additional tools – TOR and SOCAT[…]This is done by adding the following line to /etc/sudoers:

OSX Malware is Catching Up, and it wants to Read Your HTTPS Traffic – Check Point Blog

以上に加え、DokマルウェアはSafari用のLaunchAgents2つを追加し、感染したユーザーの閲覧したサイトを攻撃者のWebサイトへ転送、または攻撃対象のWebサイトへ転送すること(中間者攻撃)が可能になってしまうため、Check Pointは心当たりのないメールの添付ファイルや、不自然なパスワード入力のポップアップに注意するようユーザーに呼びかけています。

Indicators of Compromise

VirusTotalに登録された検体

- Dokument.zip – VirusTotal

- AppStore – VirusTotal

LaunchAgent

- /Users/training/Library/LaunchAgents/com.apple.Safari.proxy.plist

- /Users/training/Library/LaunchAgents/com.apple.Safari.proxy.pac

- OSX Malware is Catching Up, and it wants to Read Your HTTPS Traffic – Check Point Blog

コメント

今朝のApple MRT.appアップデートはこれの対策ですかね?

4/28の朝方のアップデートかは環境にも因ると思うけど

(当方では4/27の夕方にアップデートされています)、

version 1.15 の事ですよね!?

今朝か否かは環境にも因ると思うけど(当方では昨日の夕方)、

version 1.15 の事ですよね!?