MacのGatekeeperをバイパスするため新しい開発者IDで署名し直された「OSX/Dok」マルウェアの亜種が確認されたそうです。詳細は以下から。

![]()

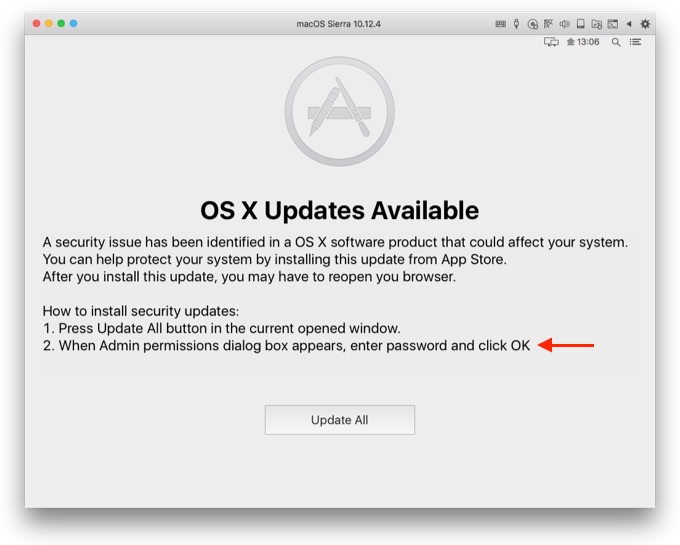

イスラエルのセキュリティ企業Check Pointは現地時間2017年05月04日、メールの添付ファイルを感染経路とし偽のAppStoreアプリをインストール後、感染したMacのネットワーク設定を変更し、HTTPSトラフィックスの読み取りや中間者攻撃の踏み台として利用するマルウェア「OSX/Dok [1, 2]」に新たな亜種が発見されたと報告しています。

Our ongoing investigation of the OSX/DOK campaign has led us to detect several new variants of this malware.[…]The attackers seems to have quickly adapted to Apple’s revocation of their previous developer ID, by signing these new variants with a new developer ID and by adding an extra layer of obfuscation used to avoid Anti-Virus detections.

Update – OSX/Dok Campaign – Check Point Blog

新しいOSX/Dok

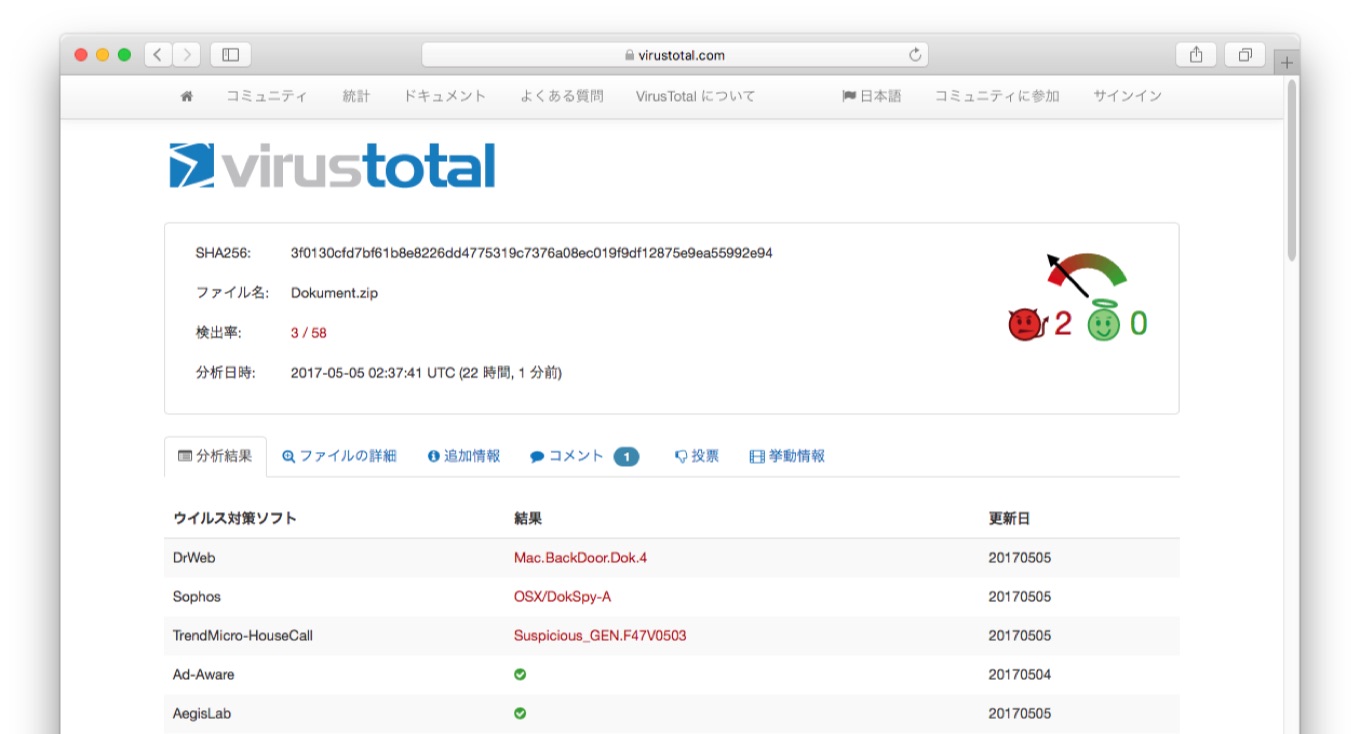

新たなOSX/Dokの亜種はmacOS/OS XのGatekeeperをバイパスするため新しい開発者IDで署名され、加えてウィルス対策アプリの検出を避けるため難読化レイヤーも追加されており、作成日も近いため現在のところDrWebやSophos, TrendMicroなど数種類のウィルス対策アプリしか検出に対応していませんが、

Check Pointは既にこの亜種をAppleに通知し、Appleはこの開発者ID(証明書)を無効にしたそうですが、ここ数日の間にOSX/DokやSnakeなどのマルウェアが確認され、Appleは同様に開発者IDを無効にしたりXProtectをアップデートし対応しているので、連休明けにMacを起動する方はシステムのアップデートやウィルス対策アプリのアップデートなどを行うことをお勧めします。

Indicators of Compromise

VirusTotalに登録された検体

- Dokument.zip – VirusTotal

- AppStore.app.zip – VirusTotal

- Dokument.app.zip – VirusTotal

- Update – OSX/Dok Campaign – Check Point Blog

コメント