AppleがMacのウイルス定義データベース「XProtect」を更新し、ゼロデイ攻撃が確認された”sudoer”ファイルを書換えるアドウェアインストーラーを無効化したようです。詳細は以下から。

DYLD_PRINT_TO_FILEの脆弱性

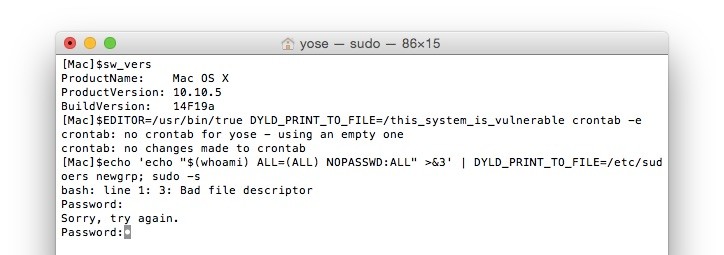

7月7日にドイツのセキュリティ企業”SektionEins”が公開したDYLD_PRINT_TO_FILE脆弱性は一般ユーザーがroot権限を取得できる権限昇格の脆弱性を含んでいたことから直ぐにExploit Codeも公開され、8月始めにはこのCodeを使用したアドウェアも現れました。

関連記事

- OS X 10.10 DYLD_PRINT_TO_FILE Local Privilege Escalation Vulnerability – SektionEins

- OS X YosemiteのDYLD_PRINT_TO_FILEに権限昇格の脆弱性が発見され、OS X 10.10.4でも実行可能なExploit Codeも公開される

- Get root on an OS X 10.10 Mac: The exploit is so trivial it fits in a tweet – The Register

- OS X YosemiteのDYLD_PRINT_TO_FILEに存在する権限昇格脆弱性を利用して、1行でsudoersファイルを書換え誰もがrootユーザー昇格できる実行コードが考案される

- OS X 10.10.4までに存在するroot権限昇格の脆弱性を使用してYosemiteを「rm -rf /」してみた

- DYLD_PRINT_TO_FILE exploit found in the wild – Malwarebytes

- OS X 10.10.4までに存在する権限昇格の脆弱性を利用し”sudoers”を書換えMacを乗っ取る事ができるゼロデイ攻撃が確認される

XProtectをアップデート

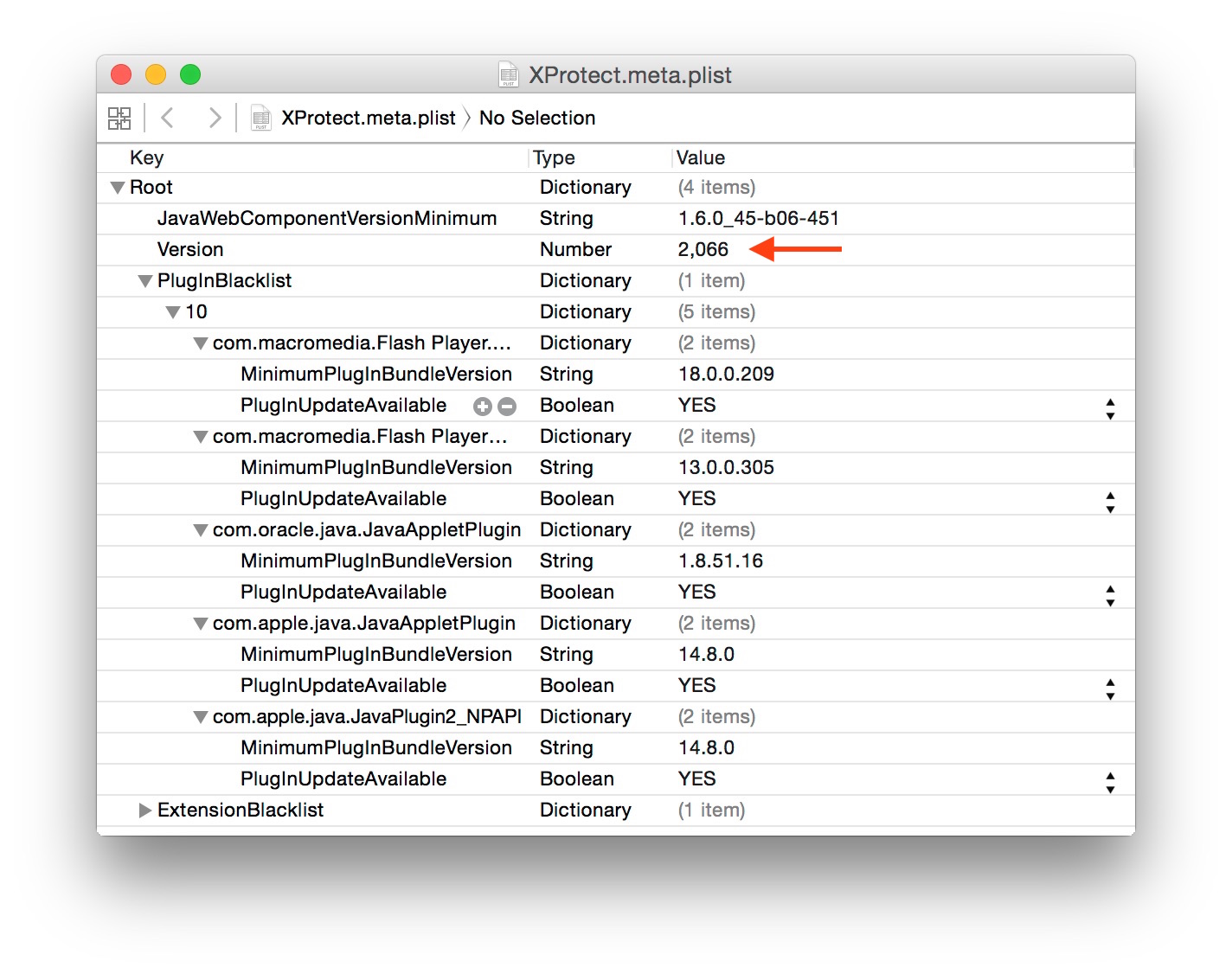

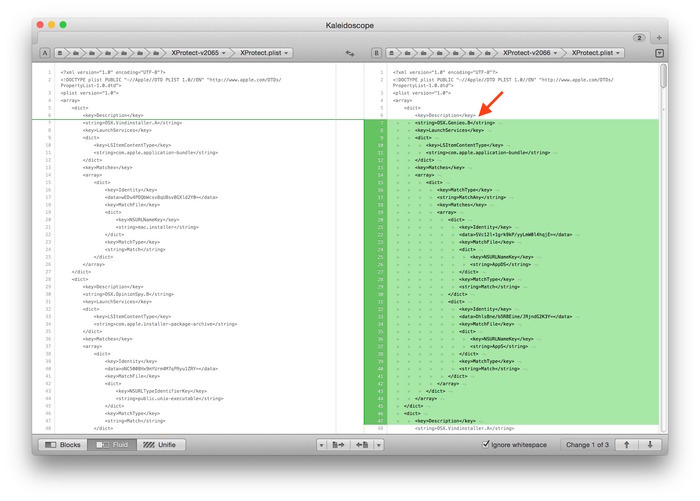

Appleはこれに対し本日OS XのウィルスデータベースであるXProtectをアップデートし、XProtect v2066を発行しています。

今回のXProtect v2066ではDYLD_PRINT_TO_FILEの脆弱性を利用しOS Xのsudoerファイルを書換え、root権限でアドウェアをインストールするアプリ”OSX.Genieo.B”を追加、さらに”OSX.InstallImitator”.Cと.Aに新たなデータベースを更新しています。

今年に入ってのXProtectのアップデート実施日は以下の通りで、Appleは通常Adobe Flashアップデートが行われた後にSafariで使用するFlash Playerプラグインをブロックする定例アップデートと同時にデータベースをアップデートしていますが、

- 2015年01月27日:XProtect v2057 (古いFlash Playerをブロック)

- 2015年02月14日:XProtect v2058 (XProtectを更新)

- 2015年03月22日:XProtect v2059 (古いFlash Playerをブロック)

- 2015年04月22日:XProtect v2060 (古いFlash PlayerをブロックしXProtectを更新)

- 2015年05月27日:XProtect v2061 (古いFlash Playerをブロック)

- 2015年06月26日:XProtect v2063 (古いFlash Playerをブロック)

- 2015年07月10日:XProtect v2064 (古いFlash Playerをブロック)

- 2015年07月15日:XProtect v2065 (古いFlash PlayerとJava Pluginをブロック)

- 2015年08月04日:XProtect v2066 (XProtectを更新)

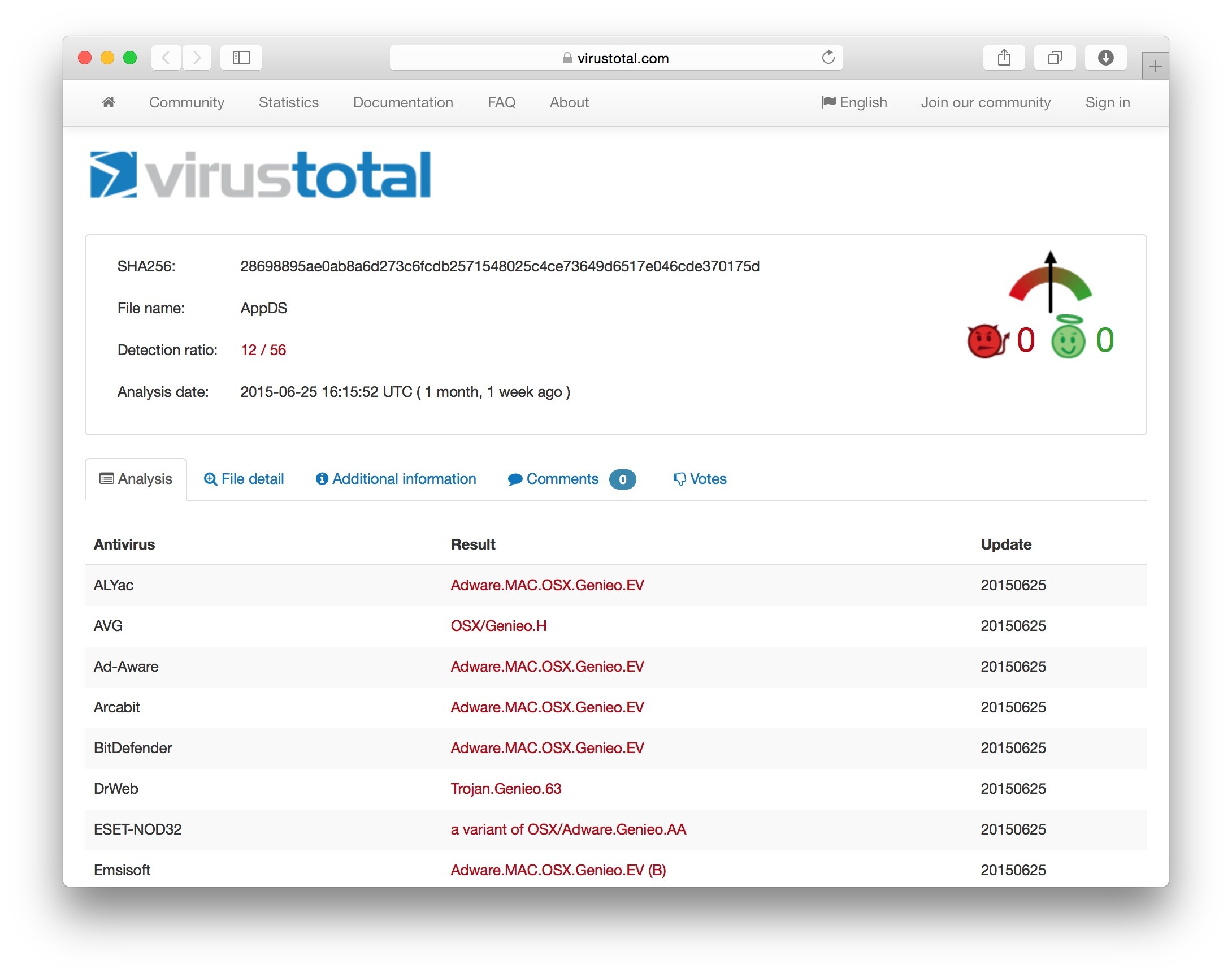

今回のアップデートはAdobe Flash PlayerやJavaプラグインのアップデートは行われていないため、DYLD_PRINT_TO_FILEの脆弱性に対応した緊急アップデートだと思われます。検体情報についてはVirustotalのOSX.Genieo[1, 2]を参照して下さい。

また、このアドウェアインストーラーを発見したMalwarebytesの研究員Adam ThomasさんによるとAppleはこのインストーラーを開発した悪意のある開発者のDeveloperの署名を無効化したようです。

The app I wrote about on Monday, which exploited DYLD_PRINT_TO_FILE, no longer works. Apple has revoked the Developer ID used to sign it.

Appleは開発者向けに公開しているOS X 10.10.5 Yosemite Beta 2 Build 14F19aでこの脆弱性を修正していますが、Yosemite最後のアップデートになると予想されるOS X 10.10.5のリリースまでまだ暫く時間がかかると思われるので、心配な方はSektionEins社が用意した”SUIDGuard”の適用をお勧めします。

おまけ

XProtectやGatekeeperのバージョンはXProtect.meta.plistを直接開くか、以下のdefaults readで確認することが出来ます。

・XProtect

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

・Gatekeeper

defaults read /private/var/db/gkopaque.bundle/Contents/Info.plist CFBundleShortVersionString

まだアップデートされていない場合は以下のコマンドで手動アップデートも可能ですが、

$sudo softwareupdate --background-critical

ステム環境設定の[App Store] > [アップデートを自動的に確認]と[システムデータファイルとセキュリティアップデートをインストール]をOFFにした状態だとアップデートされない

関連リンク:

コメント