Webサイトのログイン時に、SMSで送信されるワンタイムパスワードをSMSから直接Webへ入力する「One-Time Codes over SMS」をAppleとGoogleが提案しています。詳細は以下から。

![]()

WebKitチームのRicky Mondelloさんらは現地時間2020年01月30日、ユーザーがWebサイトへログインする際、Webサイト側からユーザー/スマートフォンを確認するたにSMSで送られてくる2段階認証用のワンタイムパスワード(OTP)を、ユーザー自身がSMSを開いてOTPをコピーし、Webサイトのログインページでペーストするという一連の操作を無くすため「One-Time Codes over SMS (以下、OTP SMS)」というプロポーザルを公開しています。

We’ve published an explainer about an idea to harden SMS-delivered one-time passwords by allowing senders to associate the codes with a website. We’ve been talking about the idea with some folks at Google, and would like more feedback. https://t.co/kc9fzsGo7m

— Ricky Mondello (@rmondello) January 29, 2020

Goal

End users shouldn’t have to manually copy-and-paste one-time codes from SMSes to their browser. Sites should be able to trust that the one-time codes they send over SMS will only be entered on the originating site.explainers/sms-one-time-code-format at master · WebKit/explainers – GitHub

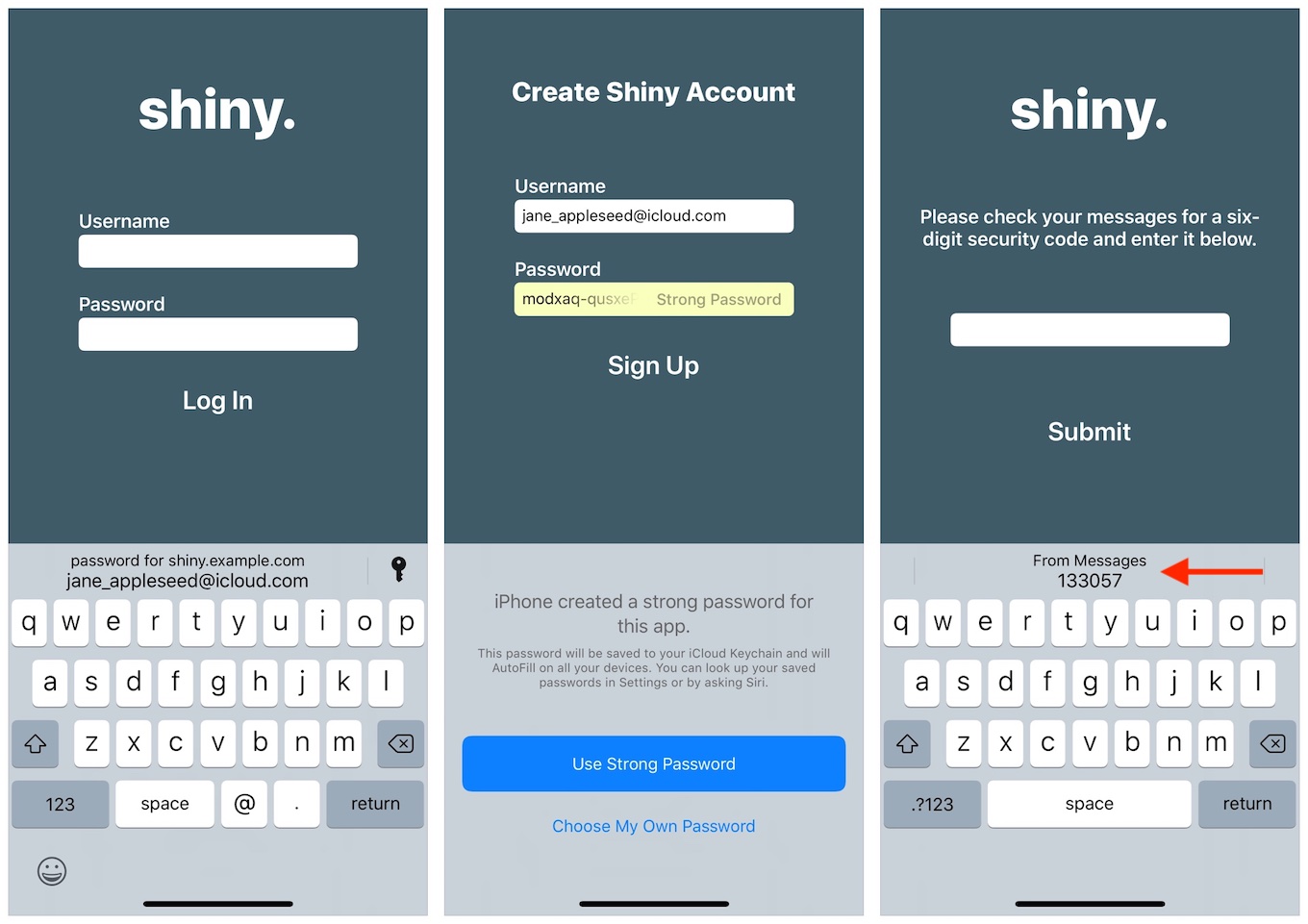

OTP SMSは2017年にGoogleが「SMS Retriever API」としてAndroidに導入した機能や、2018年にAppleが「Security Code AutoFill」としてSafariに導入した独自の機能を標準化する計画のようで、

AppleのプラットフォームではiOS 12/macOS 10.14 MojaveのSafari 12以降、SMSで送られてきたワンタイムパスワードが自動的にSafariへ入力される様になっていますが、プロポーザルではこれを標準化し、SMSで送られてくるワンタイムパスワードを人間が読めるテキスト情報に加えて、OTP SMS用に@ドメインと#OTPという形式の情報を添付するといった例が紹介されています。

747723 is your FooBar authentication code. @foobar.com #747723In this example, “747723 is your FooBar authentication code.” is the human-readable explanatory text, “@foobar.com” identifies the origin (https://foobar.com) for which the code is to be used, and “#747723” identifies the one-time code (747723).

explainers/sms-one-time-code-format at master · WebKit/explainers – GitHub

これが標準化されれば、SafariやChromeだけでなく、Firefoxや他のプラットフォームでもSMSからOTPをマニュアルで入力/コピー&ペーストするといった操作が必要なくなるので、よりパスワードレス認証が便利になりそうです。

- About the Password AutoFill Workflow – Apple Develper

- Verify phone numbers on the web with the SMS Receiver API – Google Developers

- explainers/sms-one-time-code-format at master · WebKit/explainers – GitHub

コメント