システム管理者権限なしにローカルに保存されたキーチェーンのパスワードを盗み出すmacOSのゼロデイ脆弱性「KeySteal」についてAppleがコンタクトを取るも詳細は報告されていないそうです。詳細は以下から。

![]()

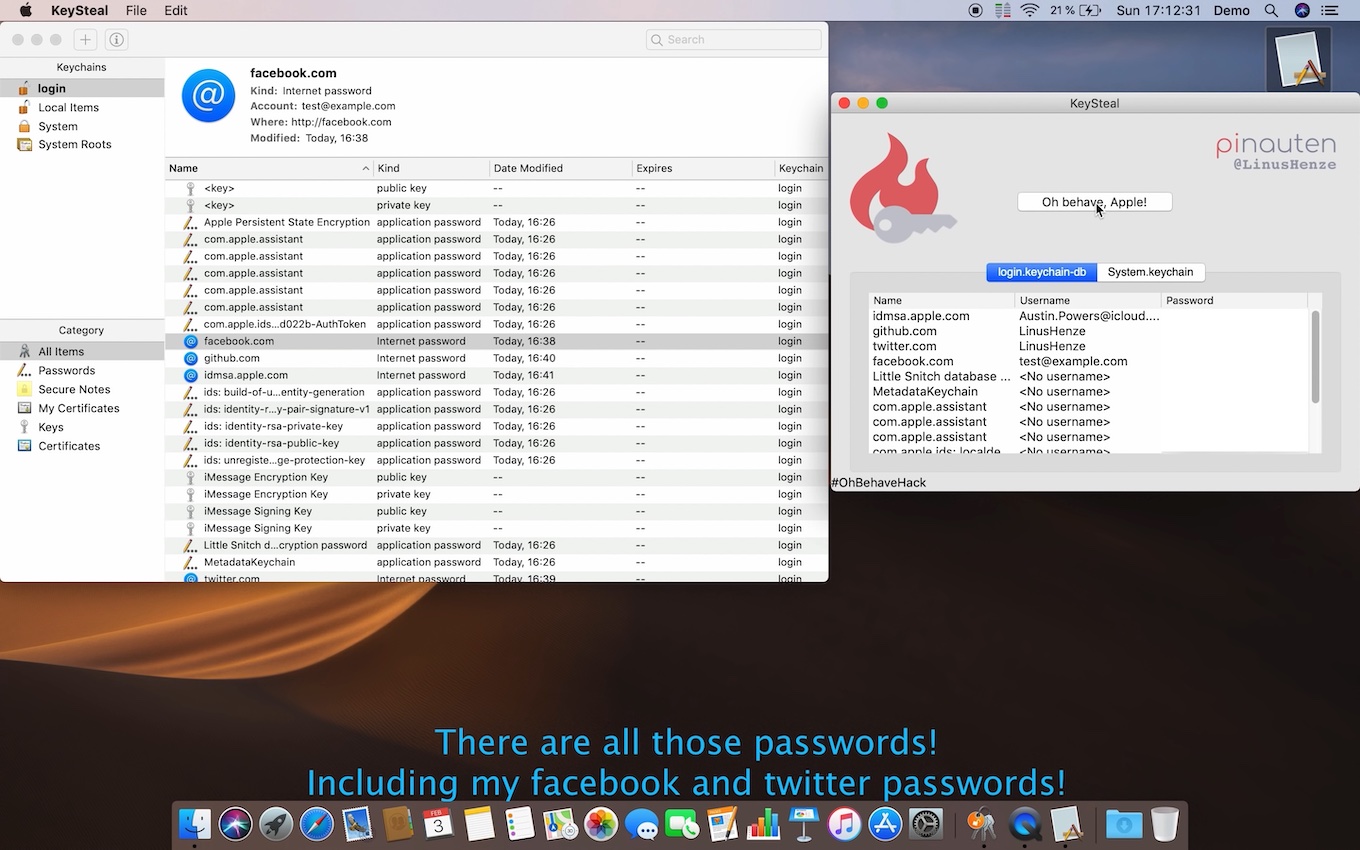

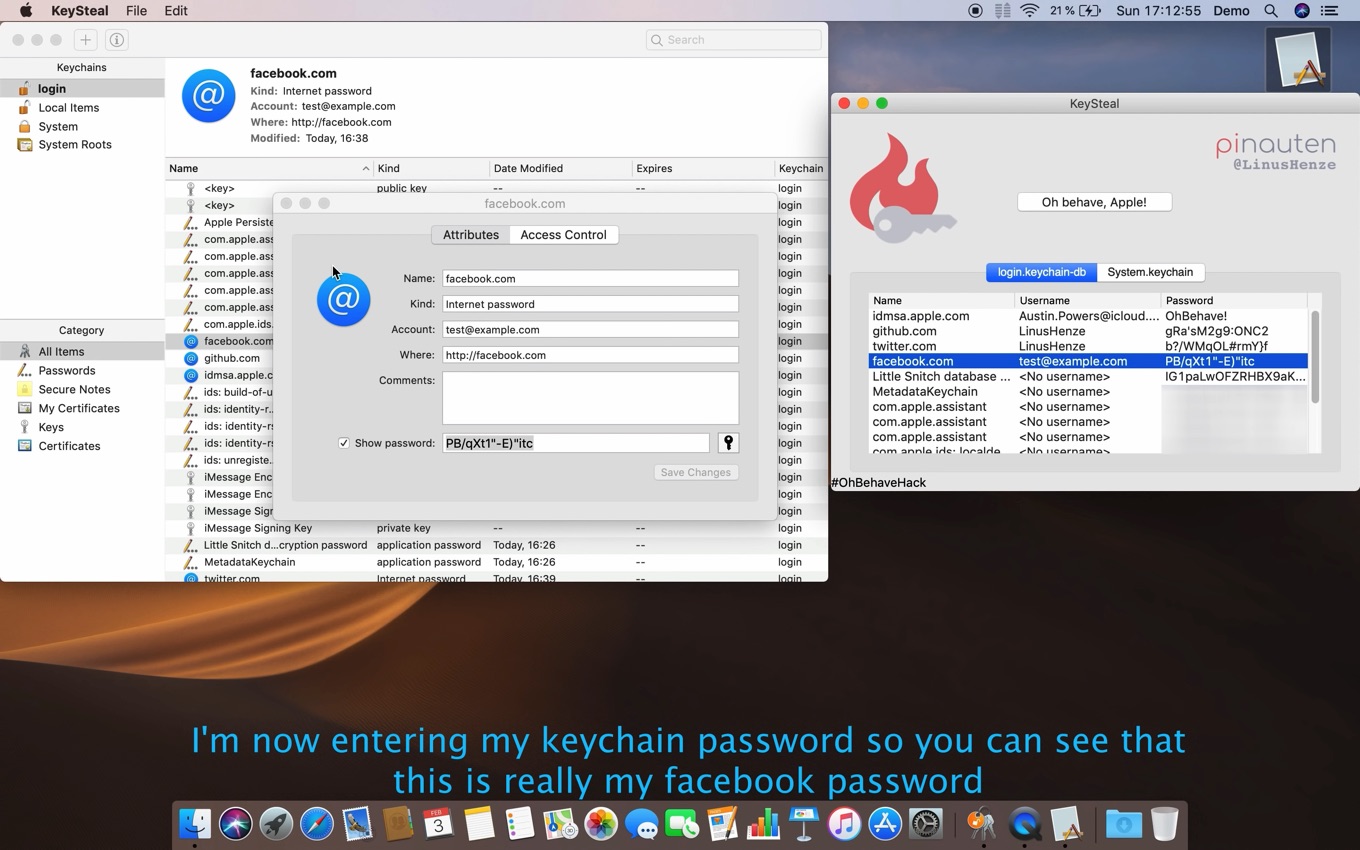

現地時間2019年02月04日、ドイツのセキュリティ研究者Linus Henzeさんはシステム管理者の権限なしにmacOSのパスワードマネージャーである「Keychain」からFacebookなどのパスワードを盗み取ることが可能なゼロデイ脆弱性「KeySteal」を発見したとして、その証拠にPoCをYouTubeに投稿しましたが、その後、この脆弱性が米Forbesなどに取り上げられると、Apple側からLinusさんにコンタクトがあったそうです。

Appleのコンタクト

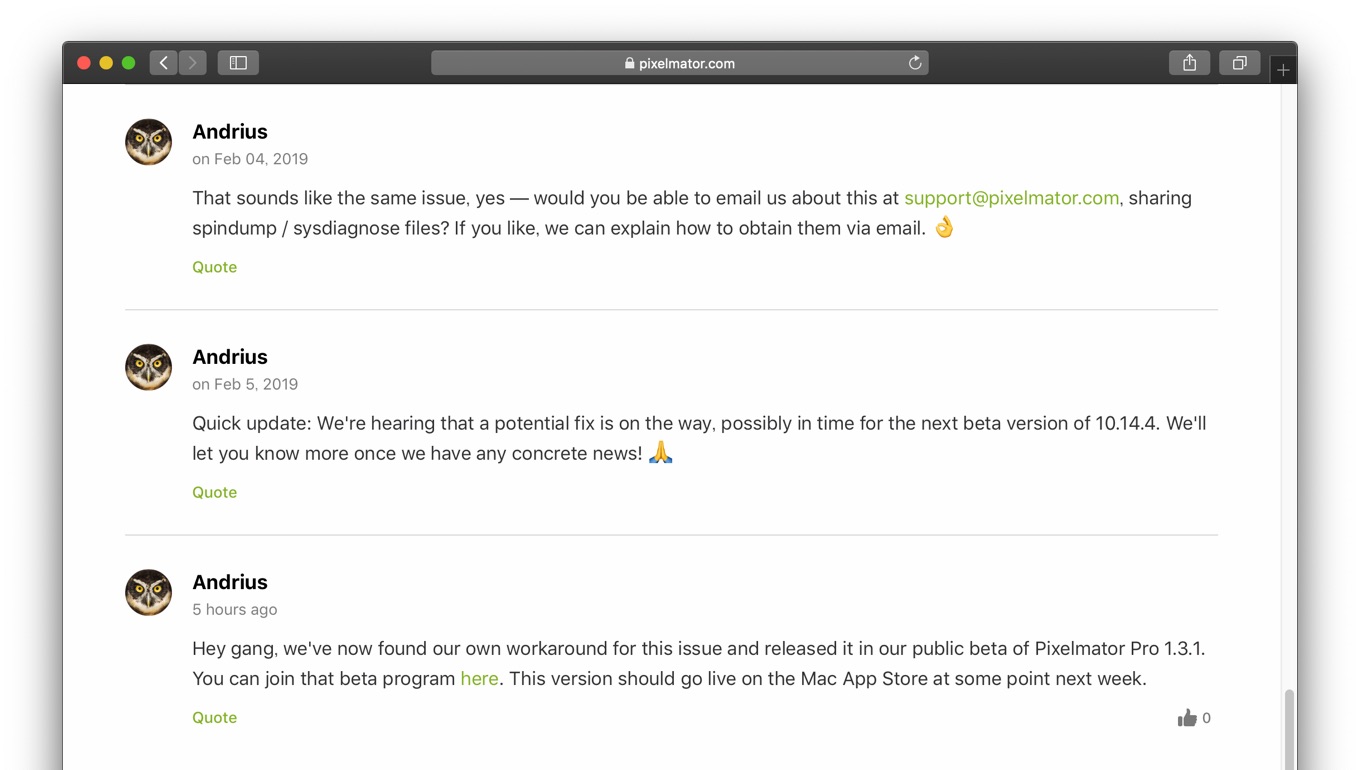

ForbesがLinusさんにインタビューしたところ、Linusさんは18歳のドイツ人学生で、AppleのProduct Security Teamからメールでコンタクトがあったものの、Appleは「macOSにもiOSと同等の“Bug Bounty Program”を提供してほしい」という彼の願いを無視して、完全な詳細を提供するかを尋ねてきたため、Linusさんはもう一度このPoCを公開するに至った経緯とmacOSの脆弱性にも懸賞金を出して欲しいと返答したそうです。

Yes, @Apple (more specific: their Product Security Team) did write me an email (asking me if I would provide full details, ignoring the reason why I don’t want to).

I replied to them (telling them no unless they accept what I wrote them) but I’m still waiting for an answer…

— Linus Henze (@LinusHenze) 2019年2月6日

Now German 18-year-old Linus Henze has uncovered a vulnerability affecting the latest Apple macOS that leaves stored passwords open to malicious apps. […] To make matters worse, it’s likely that no fix is in the works. Henze isn’t disclosing his findings to Apple, telling Forbes the lack of payment for such research was behind his decision to keep the hack’s details secret from the Cupertino giant.

Teenage Hacker’s Evil App Steals Apple Mac Passwords – Forbes

ForbesはこのKeySteal脆弱性について、攻撃手法の基となったkeychainStealer(以下動画)の発見者である元NSAで現在はObjective-Seeを設立してmacOS/iOSのセキュリティを研究しているPatrick Wardleさんに検証をお願いしたそうですが、

Forbes had Apple Mac security specialist Patrick Wardle test the exploit. Wardle, a former NSA analyst, was impressed with the young researcher’s find. “Big kudos to Linus. It’s a really lovely bug,” he said, joking that “until Apple wraps its head around security, I’m shutting off my Mac and going surfing.

Teenage Hacker’s Evil App Steals Apple Mac Passwords – Forbes

「これはLoveyなバグで、Appleがこの脆弱性を理解するまで僕はMacの電源を切って(ネット?)サーフィンに行くよ。そして、AppleがまだKeychainを安全に守る方法を見つけられていないことには失望している。」と冗談交じりでコメントし、ForbesはAppleに対してもコメントを求めたそうですが、Linus Henzeさんからの技術的情報がないため、現在のところ正式なコメントはないと回答したそうです。

おまけ

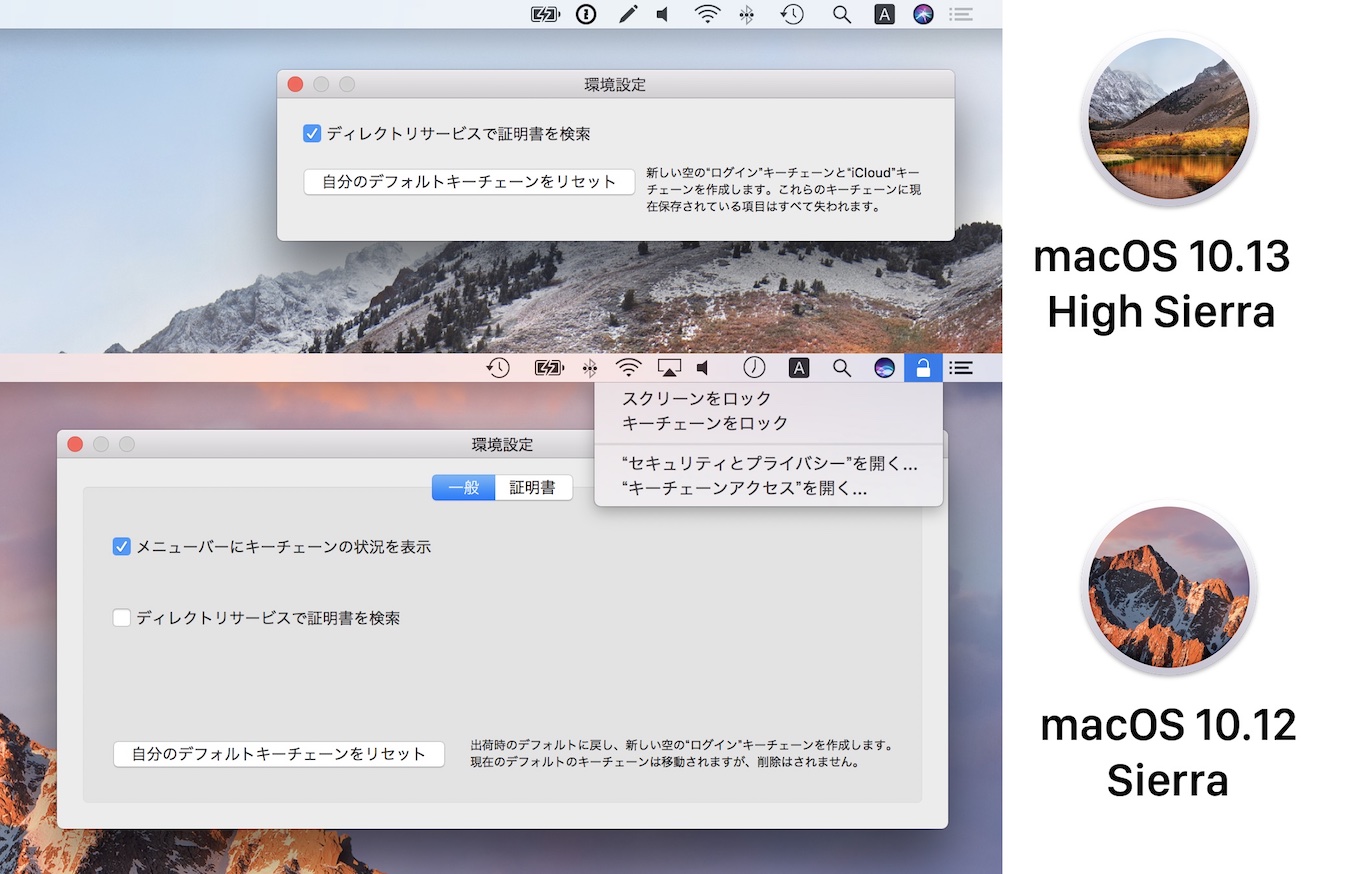

この手法は悪意のあるユーザーがMacに直接アクセスするかユーザーに悪意のあるプログラムを実行させなければなりませんが、管理者パスワードの必要がないためユーザーは悪意のあるプログラムがバックグラウンドで動作していても気づかない可能性があり、AppleはHigh Sierraで[スクリーンをロック]と[キーチェーンをロック]の場所をメニューバーから変更しているため、現在もこれに気づかず利用しているユーザーは多いと思われます。

コメント

これほんとマヌケな設定だよなあ

まあキーチェーンアクセス自体ほとんど認知されてないだろうが。

前の記事見て金目当てかよ!と思ったけど

>「macOSにもiOSと同等の“Bug Bounty Program”を提供してほしい」

こういう要望は良いわ。頑張れLinus

18歳とかすごいな