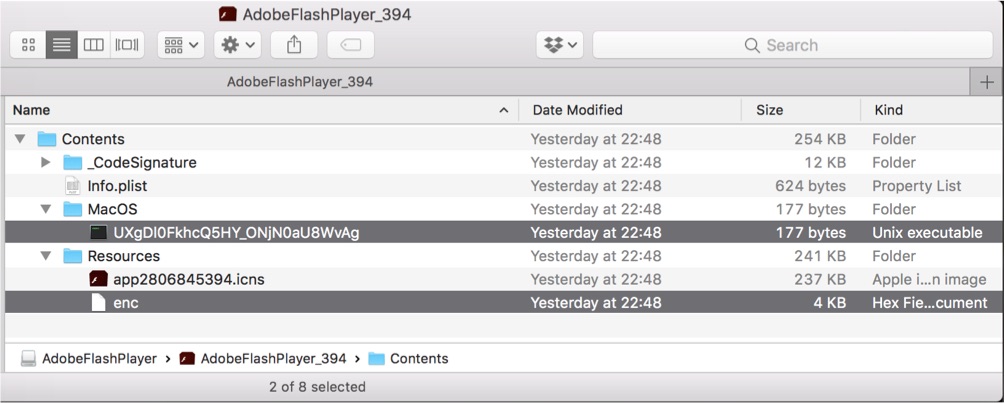

偽のFlash Playerインストーラーを装い、感染したMacに追加のマルウェアやアドウェアをダウンロードする「OSX/Shlayer」が確認されているそうです。詳細は以下から。

![]()

フランスのセキュリティ企業Integoによると、BitTorrentファイル共有サイトなどを感染源とし、偽のFlash Playerインストーラーを装いMacに感染するマルウェア「OSX/Shlayer」および亜種が複数確認されているそうです。

OSX/Shlayer: New #Mac #Malware Comes out of Its Shell https://t.co/YwQJ2QCYul #OSXShlayer pic.twitter.com/not72hefb8

— Intego Mac Security (@IntegoSecurity) 2018年2月21日

Posted on February 21st, 2018 by Joshua Long

Over the weekend, Intego researchers discovered multiple variants of new Mac malware, OSX/Shlayer, that leverages a unique technique.OSX/Shlayer: New Mac Malware Comes out of Its Shell – The Mac Security Blog

偽のFlash Playerインストーラーを装い、Macに感染するマルウェアは珍しくありませんが、OSX/Shlayerは感染が確認できるとスクリプトを利用して悪意のあるマルウェアやアドウェア、PUAを追加ダウンロードするそうで、この様なコードはDropperと呼ばれ、IntegoによるとOSX/Shlayerは「OSX/MacOffers」や「OSX/Bundlore」といったマルウェアをインストールするそうです。

Malware that downloads additional malicious or undesirable code is known as a dropper. Intego’s research team observed OSX/Shlayer behaving as a dropper and installing OSX/MacOffers (also known as BundleMeUp, Mughthesec, and Adload) or OSX/Bundlore adware as a secondary payload.

OSX/Shlayer: New Mac Malware Comes out of Its Shell – The Mac Security Blog

OSX/Shlayerには現在3種類の亜種が確認されており、”Harper Natalie”や”Murphy Rachel”, “Gennadiy Karshin”といったAppleが正規に発行した開発者署名が付いているため、Gatekeeperではブロックされませんが、Integoは“VirusBarrier Scanner“でこのマルウェアの検出に対応したそうなので、気になる方はチェックしてみて下さい。

- OSX/Shlayer.A uses two code-signed shell scripts

- OSX/Shlayer.B uses one code-signed shell script and one unsigned Mach-O app

- OSX/Shlayer.C uses one code-signed shell script

- OSX/Shlayer: New Mac Malware Comes out of Its Shell – The Mac Security Blog

コメント

「偽のFlash Playerインストーラーを装い」

妙な日本語だ。

「頭痛が痛い」

みたいな・・・