AppleがiMoreの取材に対しOS XとiOSのXARA脆弱性についてコメントしたそうです。詳細は以下から。

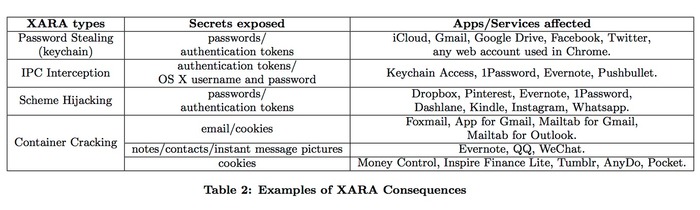

先日、Keychain Accessを含めたAppleの複数のシステムにXARA(Unauthorized Cross-app Resource Access)脆弱性があることが公開されましたが、このXARAについてiMoreがAppleに取材したところ、Appleの広報は「今週初めサーバーサイドの安全なアプリのデータを更新し、Mac App StoreからSandboxの構成問題があるアプリをブロックしました。我々は現在進行中の修正プログラムを持っており、セキュリティ研究者と協力して彼らが論文で主張している不具合についても調査中です」とコメントしたそうです。

Here’s Apple comment on XARA exploits, and @reneritchie has what you need to know http://t.co/JWhr2tCakm http://t.co/fur6OzOS4R

Update: Apple has provided iMore with the following comment on the XARA exploits:

Earlier this week we implemented a server-side app security update that secures app data and blocks apps with sandbox configuration issues from the Mac App Store,” an Apple spokesperson told iMore. “We have additional fixes in progress and are working with the researchers to investigate the claims in their paper.”

[Apple comments on XARA exploits, and what you need to know | iMore]

サーバーサイドの修正はBID(Bundle ID)の”Container Cracking”だと思われますが、XARA脆弱性は複数のタイプに分類(Keychain, BID, WebSocket, URL scheme)されており、全て修正されるにはしばらく時間がかかりそうです。

関連リンク:

コメント

えがった、えがった

蕎麦屋の出前のような模範解答。暴露されるまで放っておいたんだろ。

まぁ、そもそもパスワード管理を手抜き出来るソフトを使わないことが

最善策。

>>2

どうやってパスワード管理してるんだ?暗記とか言うなよ

>>3

暗記以上にわかりやすくてセキュリティの高い方法は他にないような気もするが。

100以上管理してるならならともかく10や20くらいなら覚えろよ。結構できるもんだよ。

パスワードを使い回せば10や20まで削減できそうだな。

自分用のパスワード生成規則を1つ覚えときゃいいんだよ。

「jobs + サイトのドメインを逆から」って感じでね(例:jobs2hcelppa)

これならサイトごとに固有のパスワードを生成出来るし、忘れることもない。

リスト型攻撃にも遭いにくい。

今やパスワード使い回しはリスト型攻撃で終わるからダメ絶対。