macOS 10.14.3 MojaveまでのmacOSでシステム管理者権限を必要とせず、キーチェーンに保存されたパスワードを全て盗むことができ脆弱性「KeySteal」がGitHubで公開されています。詳細は以下から。

![]()

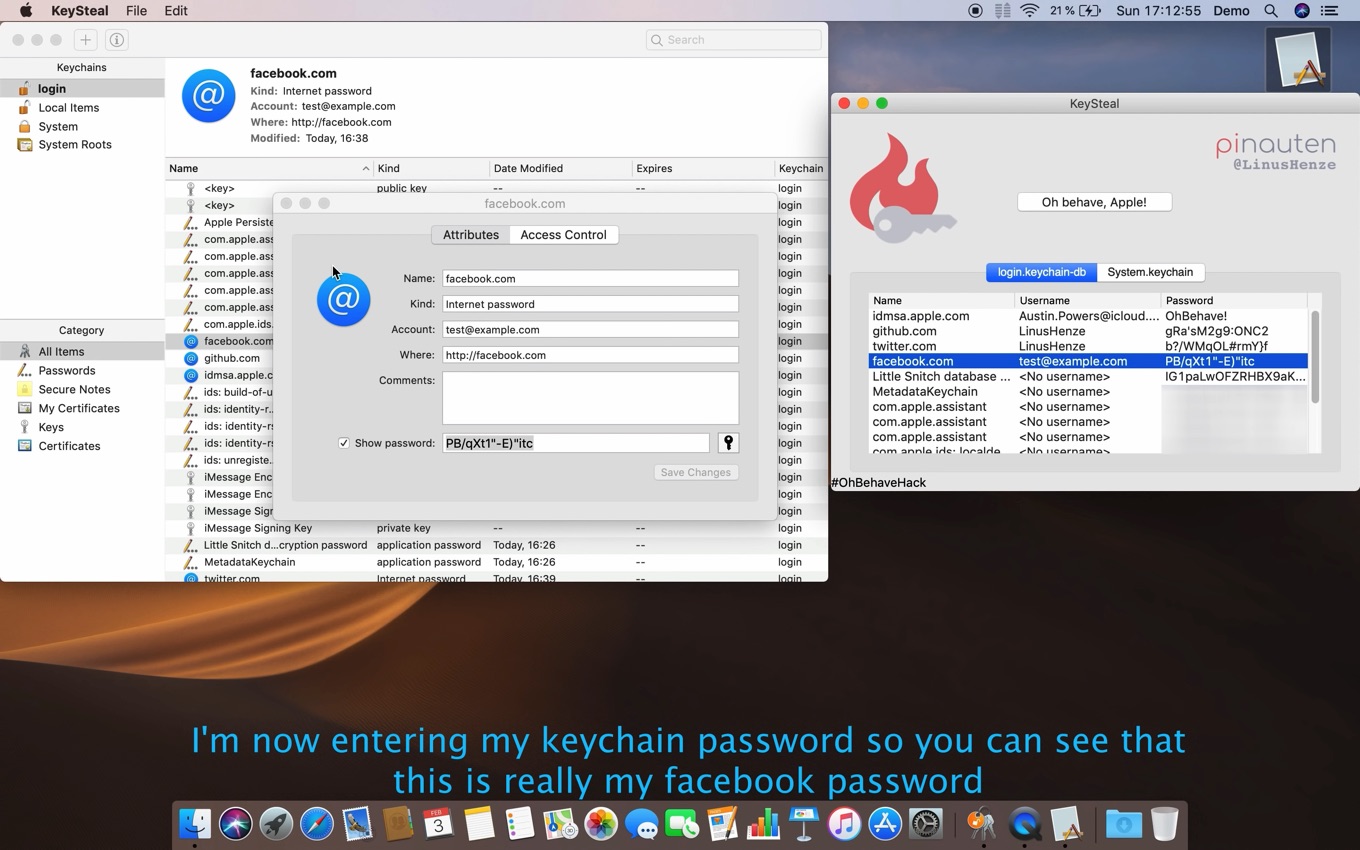

2019年02月、18歳のドイツの学生Linus Henzeさんがシステム管理者権限なしでmacOSのデフォルト・パスワードマネージャーである「Keychain」に保存されたパスワードを全て盗むことができる「KeySteal」脆弱性を発見し、Appleに報奨金を払うよう要求したことが話題になりましたが(以下参照)、

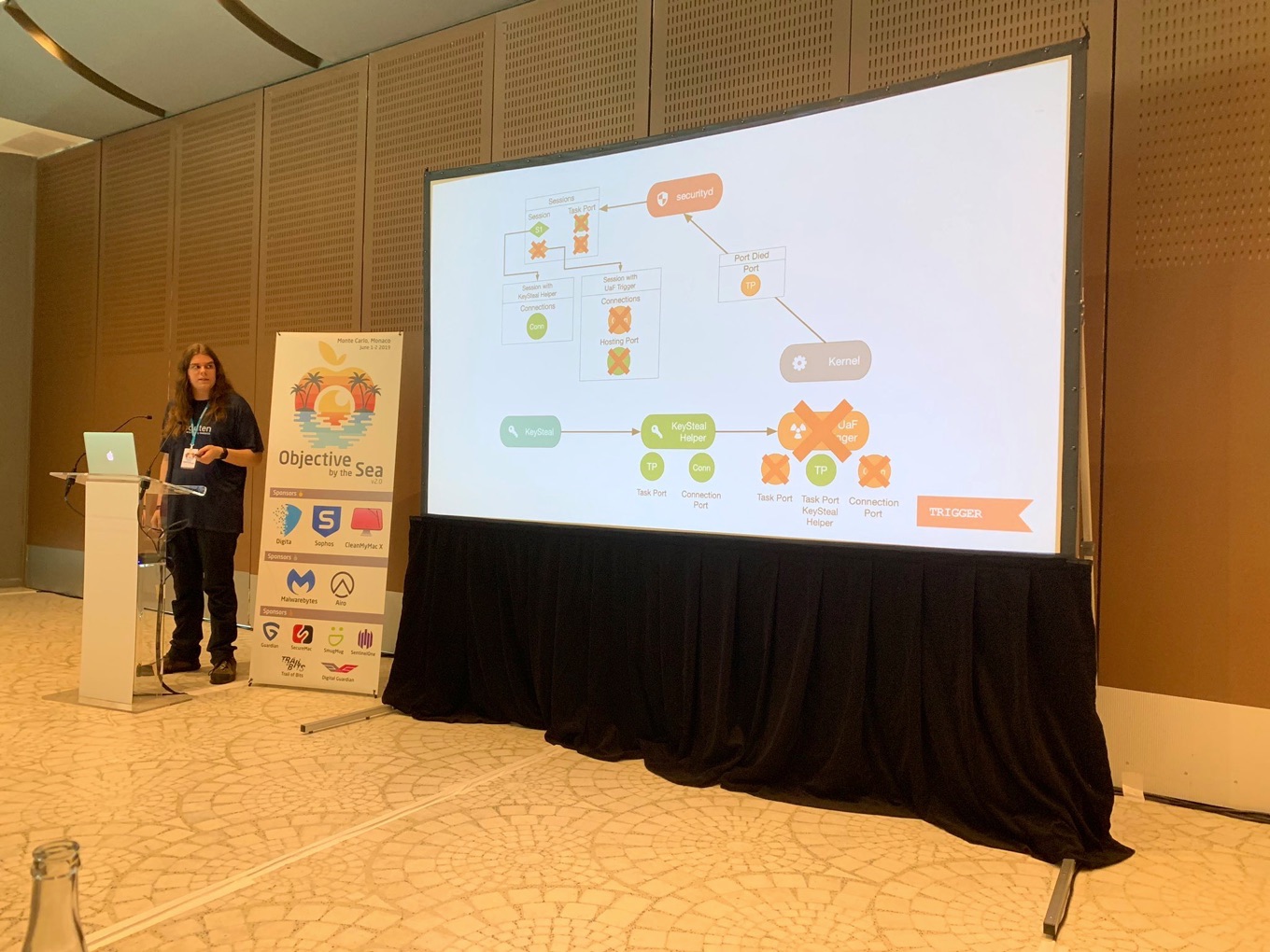

Linusさんは06月、このKeySteal脆弱性をObjective-Seeのセキュリティ研究者Patrick Wardleさんが主催する”Objective by the Sea”で発表し、ソースコードをGitHubで公開したそうです。

KeySteal(CVE-2019-8526)

Linusさんによると、KeySteal脆弱性は”securityd”の不具合を利用してパスワードプロンプトなしにKeychainへアクセスする「KeySteal Daemon」とインジェクションによる攻撃を行う「KeySteal Client」という構成で、

セキュリティ

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.6、macOS Mojave 10.14.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:メモリ管理を強化し、解放済みメモリ使用 (use-after-free) の脆弱性に対処しました。

- CVE-2019-8526:Linus Henze 氏 (pinauten.de)

この2つを利用すればmacOS 10.14.3 Mojave以下のmacOSでシステム管理者権限なしにパスワードを盗むことができるそうなので、興味のある方は試してみてください。

Hopefully you all updated your Macs to the latest macOS version, because as promised in my talk at #OBTS, KeySteal is now available on Github: https://t.co/62HPyKnnHx

Please, only use this exploit for educational purposes. Don’t be evil!

— Linus Henze (@LinusHenze) 2019年6月2日

KeySteal is a macOS <= 10.14.3 Keychain exploit that allows you to access passwords inside the Keychain without a user prompt. The vulnerability has been assigned CVE-2019-8526 number. KeySteal consists of two parts:

LinusHenze/Keysteal: A macOS <= 10.14.3 Keychain exploit – GitHub

KeyStealのタイムライン

- 2019年02月04日

▶ Linus Henzeさんが「KeySteal」のPoCを公開。Appleに対しiOSの”Bug Bounty Program”を拡大し、macOSの脆弱性にも報奨金を払うように要求。 - 2019年02月07日

▶ KeyStealのPoCが実証され、AppleのProduct Security TeamがLinus Henzeさんコンタクトを取るも、Linusさんは公開を拒否。 - 2019年03月01日

▶ KeySteal騒動がニュースになり、Linusさんはこの脆弱性の詳細とパッチを無償でAppleに送ったと発表。 - 2019年03月26日

▶ AppleがKeySteal脆弱性(CVE-2019-8526)を修正した「macOS Mojave 10.14.4」をリリース。 - 2019年06月01日

▶ KeyStealをGitHubで公開。

コメント