1Passwordを開発しているAgileBitsが「XARA」脆弱性(ゼロデイ攻撃)と1Passwordが受ける影響について同社のブログに記事を投稿しています。詳細は以下から。

![]()

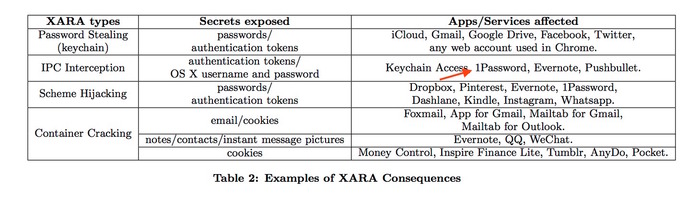

昨日公開されたOS XとiOSのKeychainの脆弱性を利用したXARA攻撃はインディアナ大学の研究チームによってレポートにまとめられており、この中でWebSocketを用いたXARAはKeychainだけではなく1PasswordやEvernoteなどにも影響があると記載(PDF)されていますが、

これについて1Passwordを開発しているAgileBitsのチーフ開発者Jeffrey Goldbergさん(@jpgoldberg)が「我々は2014年の11月からXARAについてXingさんと議論を重ねており、彼らのチームは我々にどの様な攻撃が可能かを提示てくれた」とXARAと1Passwordが受ける影響についての詳細をまとめています。

My Chief Defender Against the Dark Arts, @jpgoldberg, discusses inter-process communication, XARA attacks, & mini me.https://t.co/TrAv3Dir9n

A recent paper, “Unauthorized Cross-App Resource Access on MAC OS X and iOS” (PDF), by Luyi Xing (Li) and his colleagues shows just how difficult securing such communication can be. Since November 2014, we’ve been engaged in discussion with Li about what, if anything, we can do about such attacks. He and his team have been excellent at providing us with details and information upfront.

[1Password inter-process communication: a discussion – Agile Blog]

1PasswordにとってのXARA

Xingさんらの研究チームは「1Passwordのブラウザ拡張機能と”1Password mini”が(WebSocket経由で)パスワードのやりとり行う際に”1Password mini”を装った悪意のあるアプリがこれをキャプチャ出来る」として以下のデモ動画を提示してくれたそうです。

The threat is that a malicious Mac app can pretend to be 1Password mini as far as the 1Password browser extension is concerned if it gets the timing right. In these cases, the malicious app can collect Login details sent from the 1Password browser extension to the fake 1Password mini. The researchers have demonstrated that it is possible to install a malicious app that might be able to put itself in a position to capture passwords sent from the browser to 1Password.

[1Password inter-process communication: a discussion – Agile Blog]

これについてAgileBitsは「この攻撃は1Password miniとブラウザ拡張機能で使ったパスワードだけが傍受され、1Passwordの全てのデータにアクセスする事は出来ていないことに注意して下さい」としながらも、現状で出来る防護策として以下の2つの対策を勧めています。

Note that their attack does not gain full access to your 1Password data but only to those passwords being sent from the browser to 1Password mini. In this sense, it is getting the same sort of information that a malicious browser extension might get if you weren’t using 1Password.

[1Password inter-process communication: a discussion – Agile Blog]

対策

対策その1は、公開されたデモ動画の悪意のあるアプリは”1Password mini”とブラウザ拡張機能の通信を傍受する前に、純正の”1Password mini”を起動する必要があるため、1Passwordの設定から「1Password miniを常に実行し続ける」を有効にしておくというもの。

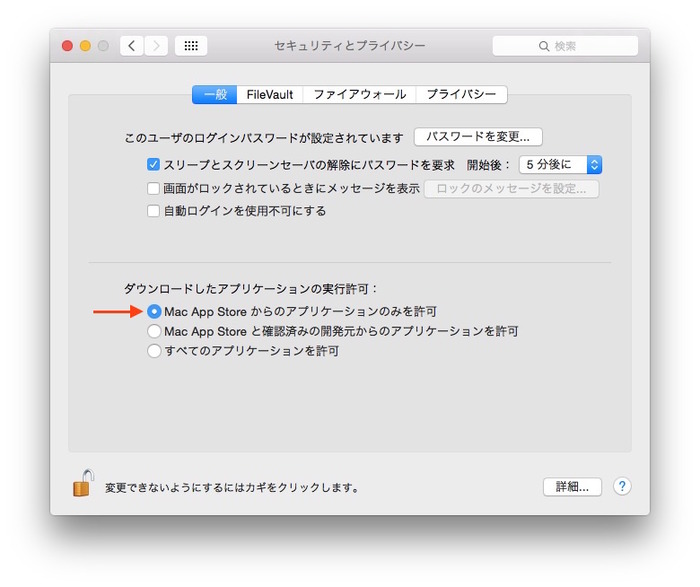

2つ目はXingさんらの研究チームは悪意のあるアプリをAppleのMac App Storeのレビューに出し、Appleはこのアプリを害のないものとしてApp Storeに公開してしまいましたが、それでもAgileBitsではシステム環境設定の[セキュリティ と プライバシー] > [アプリケーションの実行許可]で「Mac App Storeからのアプリケーションのみを許可」にしておくことで少しでもこの脅威を減らせるとコメントしています。

AgileBitsのブログ記事では1Password for iOSでの影響やApp Storeの審査プロセスの改善についても言及しているので、興味がある方は関連リンクからどうぞ。

関連リンク:

コメント

2つ目の対策法、敷居高い…

おっ、常に起動してた

記事とは関係ないが広告多すぎるだろ

20〜40もぶろっくされてページ開くの重い

簡単な話じゃんよ

「1Passwordを使わない、インストしない、使っているならアンインストール」

対策その1が意味不明だけど、

デモで使用したマルウェアは正規の1Password miniより先に起動しておく必要があるので、

「1Password miniを常に実行し続ける」を有効にすることで攻撃を受ける可能性は減る

ということでいいんだよね?

これに限らずいつも思うんだが、もう少し落ち着いて書いてくれ。

あとこれって、プロセス間通信の開始を要求されたときにOSが双方のコード署名を確認して、同一の開発元であった場合のみ許可するような仕組みがあったとしてもだめなの?

LastPassが起こした問題の方がひどい