Sandbox化されたアプリでもユーザーに気づかれないようにMacの画面を録画し、OCRで情報を抜き出すことが出来るというPoCをGoogleエンジニアのFelix Krauseさんが公開しています。詳細は以下から。

![]()

Appleは現在、Mac App Storeで配布するアプリにSandbox化を義務付け、アプリがシステムや不要な情報へアクセス出来ないようにしていますが、Apple IDのパスワード詐欺などの実証コード(PoC)を公開しているGoogleのエンジニアFelix Krauseさんは、Sandbox化されたアプリでもユーザーに気づかれないようMacの画面を録画し、そこからメールアドレスやメッセージ、APIキーなどを抽出することが可能だったとしてAppleに改善を求めているそうです。

🔓 Sandboxed Mac apps can record your entire screen at any time, without you knowing.

Running the screen through simple OCR software, this allows the attacker to access personal information, like emails, messages, API keys and morehttps://t.co/eHMoYzgt0x pic.twitter.com/MM7eQJOcUx

— Felix Krause (@KrauseFx) 2018年2月10日

Summary:

Any Mac app, sandboxed or not sandboxed can:

- Take screenshots of your Mac silently without you knowning

- Access every pixel, even if the Mac app is in the background

- Use basic OCR software to read the text on the screen

rdar://37423927 – OpenRadar

PoC

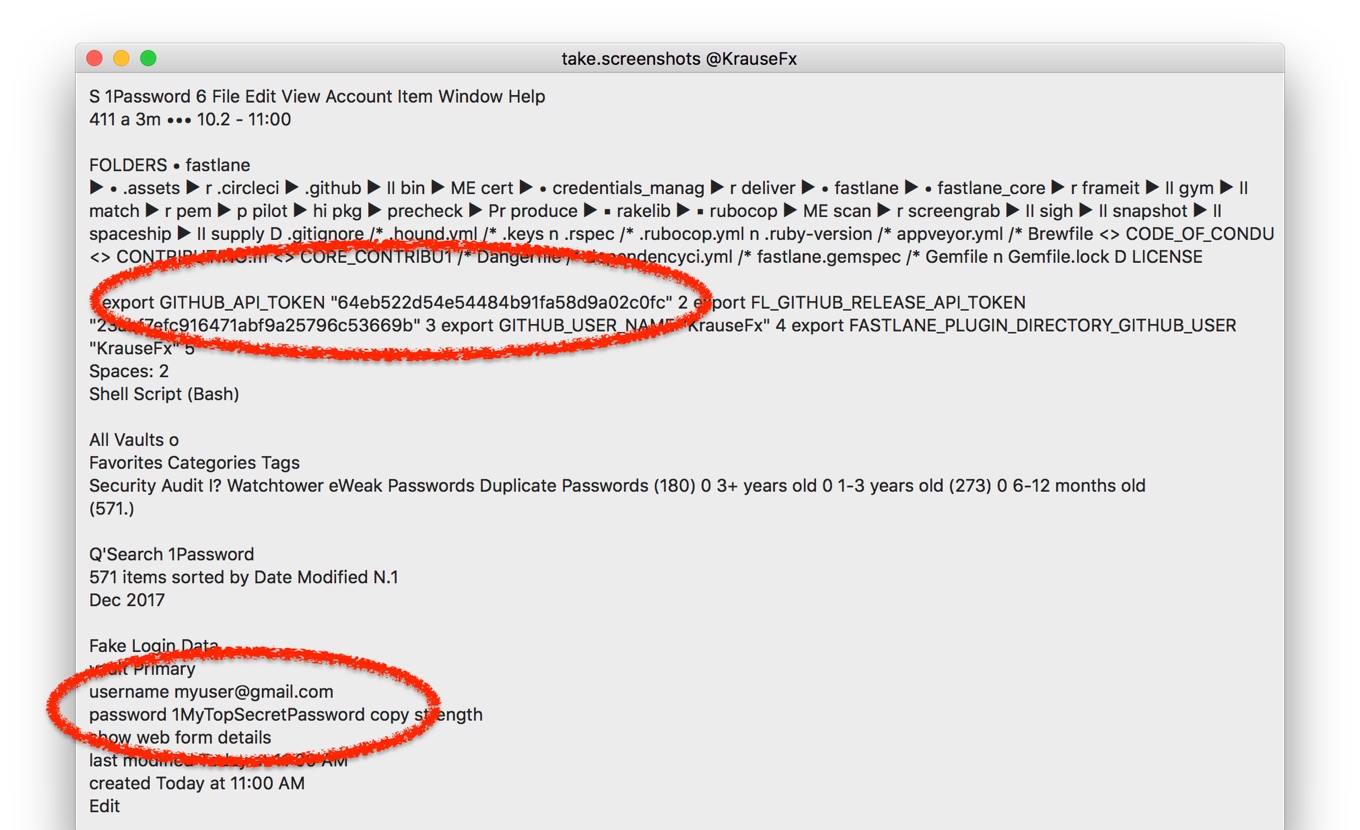

Krauseさんは数週間前にこの問題をAppleに報告したため、全ては公開できないとしながらも、利用するのはOS X 10.5 Leopardから採用されている「CGWindowListCreateImage」関数とOCRライブラリだけで、実際に以下の画像はこの手法を利用して録画したMacの画面をOCRライブラリにかけた結果で、GitHubのAPIキーやメールアドレスが抽出されているのが確認できます。

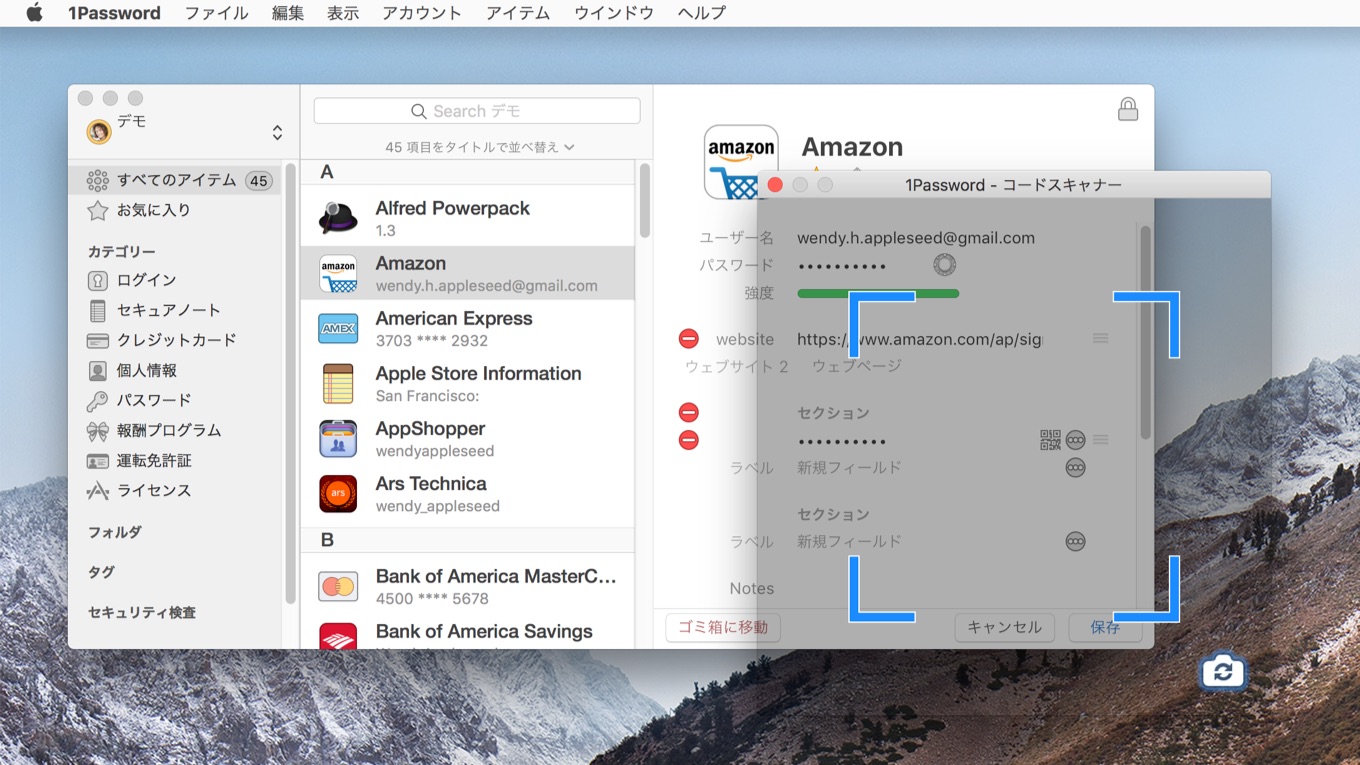

OS X/macOSの録画機能は1Password for Macがv5.3から2ファクタ認証のQRコードを読み込むのに利用しており、Skypeも画面共有でこの機能を利用していることから一概に問題のある機能だとは言えないため、KrauseさんはAppleはApp Storeレビューの段階でスクリーンにアクセスするかを確認することや、この機能を利用する際は毎回 許可ダイアログを表示するといった改善を行うようにAppleに求めています。

Proposal

There are lots of valid use-cases for Mac apps to record the screen, e.g. 1Password 2fA support, screen recording software or even simple screen sharing via your web browser or Skype. However there must be some kind of control:

- The App Store review process could verify the Sandbox entitlements for accessing the screen

- Put the user in charge with a permission dialog

- Additionally the user should be notified whenever an app accesses the screen.

Mac Privacy: Sandboxed Mac apps can record your screen at any time without you knowing – Felix Krause

コメント

正規の方法を使わず鍵の掛かってない裏口から入る行為の何処が問題が無いと?

赤信号みんなで渡れば怖くないってか?

他がやってるから許されると思うならパスワードなどそもそも必要ない。