システム管理者権限なしにキーチェーンからローカルに保存されたパスワードを盗むことが可能なmacOSのゼロデイ脆弱性「KeySteal」の詳細がAppleに報告されたそうです。詳細は以下から。

![]()

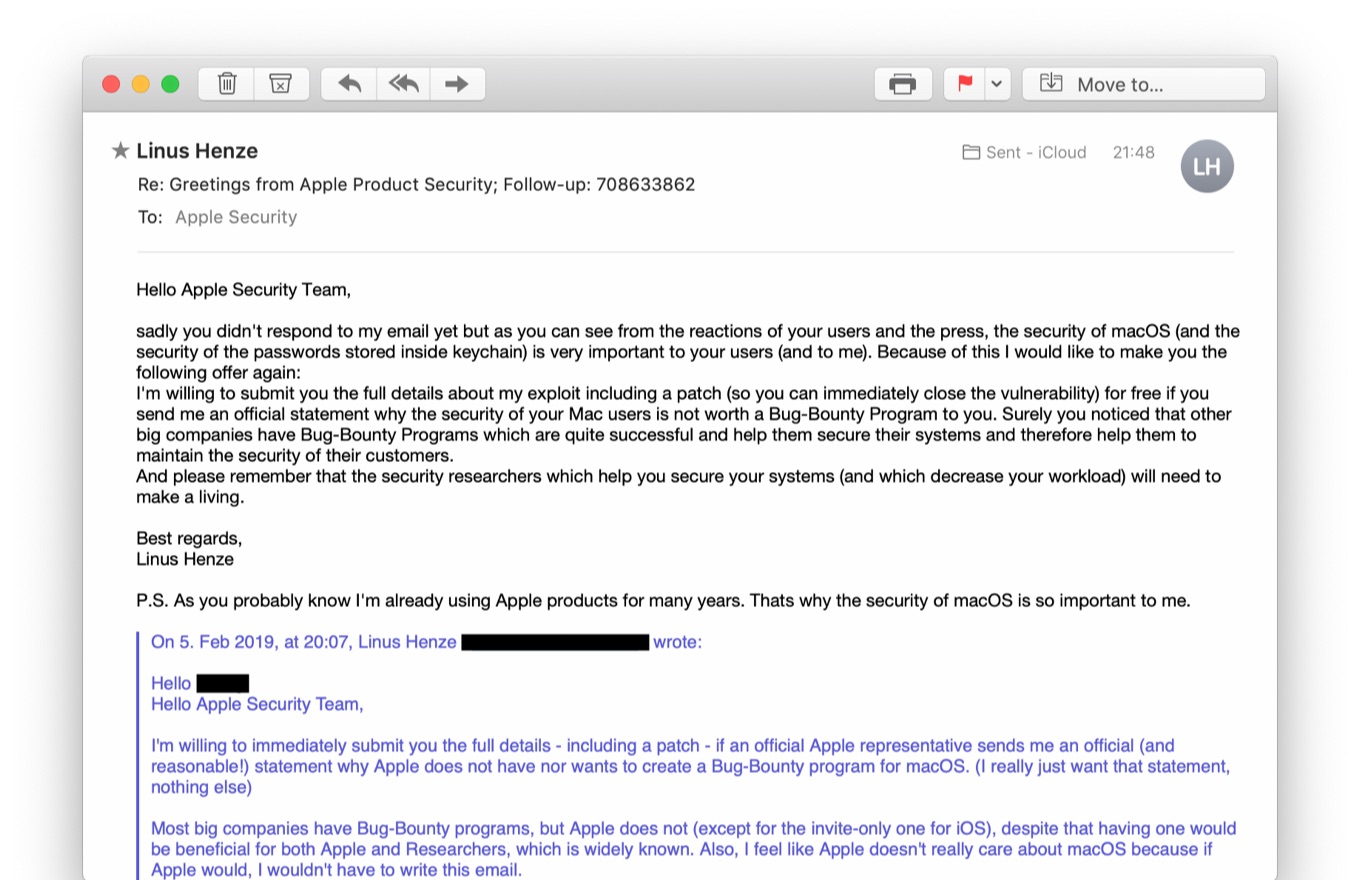

現地時間2019年02月上旬、18歳のドイツの学生Linus HenzeさんはmacOSのパスワードマネージャー”Keychain”からシステム管理者の権限なしに、Macに保存されたユーザーのキーチェーン情報を盗むことができる「KeySteal」という脆弱性のPoCを公開し、「AppleがmacOSにもiOSと同等の“Bug Bounty Program”を提供するまで詳細は公開しない」と発表しました。

その後、この脆弱性がObjective-Seeのセキュリティ研究者Patrick WardleさんがmacOS MojaveのBeta段階で発見した「keychainStealer」をベースとしたもので、最新のmacOS 10.14.3でも動作することがForbesやPatrickさんによって確認されたため、AppleのProduct Security Teamは彼とコンタクトを取り始めましたが、彼の意見は変わらず脆弱性の詳細は公開されないまま膠着状態となっていました。

To make matters worse, it’s likely that no fix is in the works. Henze isn’t disclosing his findings to Apple, telling Forbes the lack of payment for such research was behind his decision to keep the hack’s details secret from the Cupertino giant.

Teenage Hacker’s Evil App Steals Apple Mac Passwords – Forbes

この騒動に対し、彼の考え(macOSへのBug Bounty Programの提供)を支持する意見や、脆弱性を盾にAppleと交渉するべきではないといった意見が出ていましたが、本日、Linusさんはこの脆弱性の詳細とパッチをAppleに送ったそうです。

I’ve decided to submit my keychain exploit to @Apple, even though they did not react, as it is very critical and because the security of macOS users is important to me. I’ve sent them the full details including a patch. For free of course.

— Linus Henze (@LinusHenze) 2019年2月28日

彼がなぜKeyStealの詳細をBug Bounty Programの提供なしにAppleに送ったかは不明ですが、今回の行動については彼を称賛するコメントが多いようで、この脆弱性はmacOS Mojave 10.14.3 追加アップデートでは修正されなかったことが確認されているため、AppleはmacOS 10.14.4以降で対応するものと思われます。

コメント

さてはお金貰っちゃったね?

For free of course.って書いてるじゃん

もう簡単に推測できるパターンパスワードと同レベルの価値だと思ってる。

新機能はやめて安定とセキュリティを強化するOSアップデートとは何だったのか

毎度毎度この手の深刻な問題抱えてない?そのせいで、「安定するまでは待ちが正解。人柱は趣味の人がやること」みたいなネガティブな意見が加速してて、ほんとグダグダ。

自動車とか他の事業に手付ける前にMac事業をもっと真剣にやって欲しい