IntegoのMac Internet Securityを装いMacに侵入し、ユーザーデータを盗み出すトロイの木馬Protonの亜種「OSX.Calisto」が確認されたそうです。詳細は以下から。

![]()

ロシアのセキュリティ企業Kaspersky Labが運営するSecureListによると、他のアプリを装いユーザーのMacに侵入し、Keychainやブラウザの履歴、1Passwordのデータなどを盗み出す「Proton」の亜種「OSX.Calisto」が最近になって確認されたそうです。

An interesting aspect of studying a particular piece of malware is tracing its evolution and observing how the creators gradually add new monetization or entrenchment techniques. Also of interest are developmental prototypes that have had limited distribution or not even occurred in the wild. We recently came across one such sample: a macOS backdoor that we named Calisto.

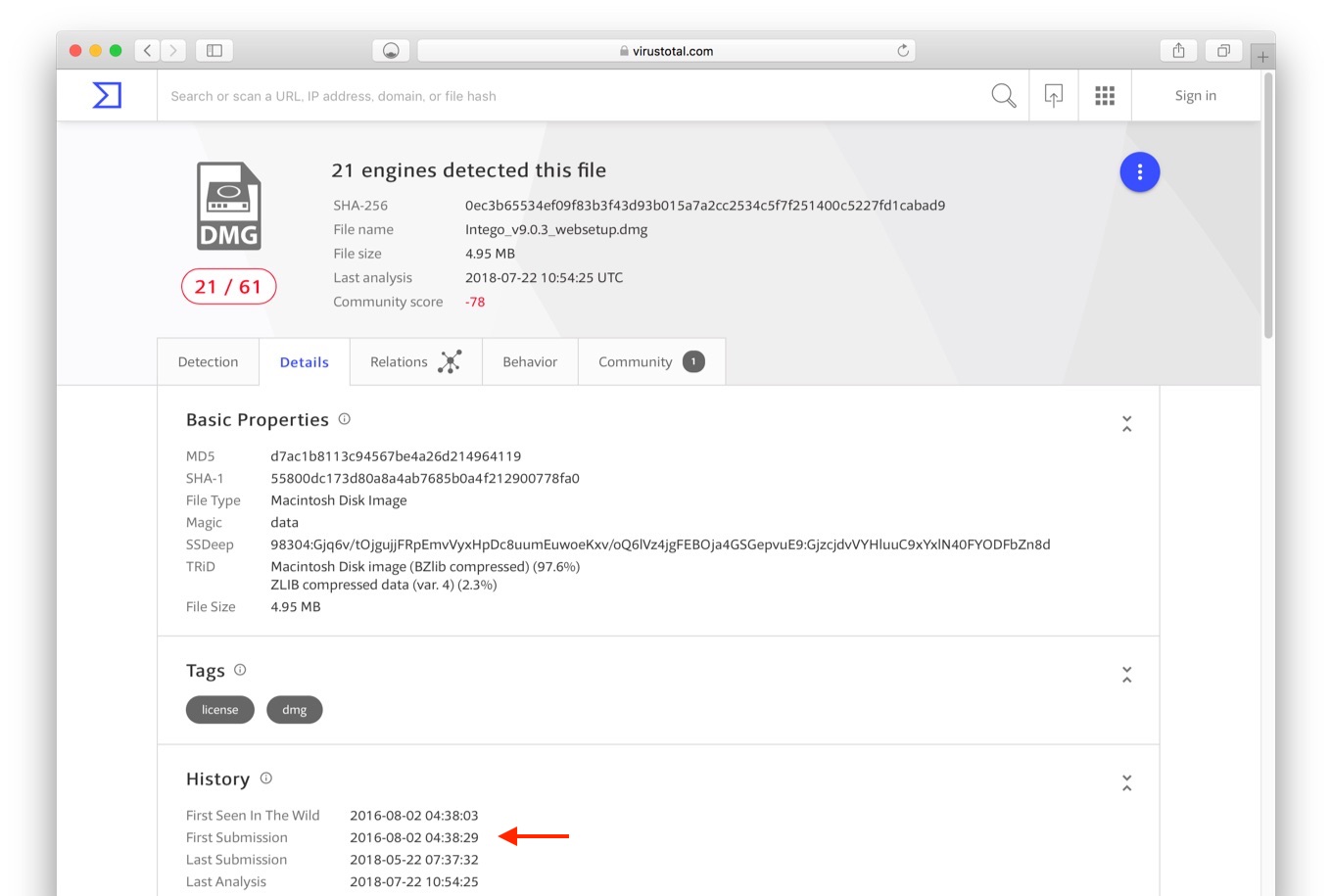

The malware was uploaded to VirusTotal way back in 2016, most likely the same year it was created. But for two whole years, until May 2018, Calisto remained off the radar of antivirus solutions, with the first detections on VT appearing only recently.

Calisto Trojan for macOS: the first member of the Proton malware family? – Securelist

CalistoとProton

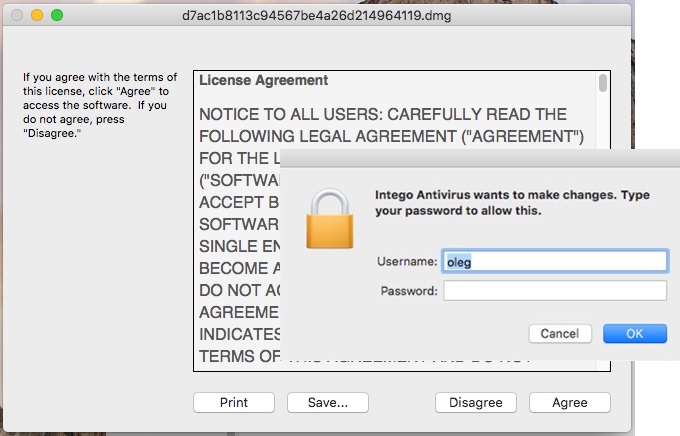

OSX.Calistoの感染経路は不明のようですが、フランスのソフトウェア会社Integoのセキュリティアプリ「Mac Internet Security X9」のインストーラーを装ったインストーラー内に潜み、インストール時にユーザー権限用のパスワードを求め、ユーザー権限が得られるとアプリのインストールが失敗したように見せかけ、ユーザーに対し本物のMac Internet Securityを公式サイトからダウンロードするよう促すそうで、

この様な侵入パターンはOSX.Protonの常套手段で、OSX.CalistoもProtonの亜種の確率が高く、Protonに関してはIntegoだけではなく確認されているだけで既にフランスのHandBreakやドイツEltima、シマンテックなどが被害に遭い、その都度AppleはXProtectとGatekeeperのアップデートを行っています。

Protonの被害に遭ったアプリ

- 2017年05月 : フランスのThe HandBrake TeamのHandBrake for Mac

- ▶その後Panic社が被害に遭い多くのソースコードが盗まれる

- 2017年10月 : ドイツEltima SoftwareのElmedia Player

- 2017年11月 : シマンテックとは全く無関係のSymantec Malware Detector

- 2018年07月 : IntegoのMac Internet Security

OSX.CalistoはMacに侵入するとリモートログインの有効やrootパスワードの変更などを行うそうですが、SecureListによるとこのOSX.CalistoはVirusTotalに登録されたのが2016年とProtonの亜種としてはかなり初期のバージョンなものの、ここ最近までウィルス対策アプリには特定されなかったようで、

その理由としてこのインストーラーが非署名で、OS X 10.11 El Capitanから導入されたSIP(通称:rootless)が有効になっている場合はディレクトリのアクセスなどの行動をかなり制限されるためではないかと推測されていますが、SecureListはこの様なProtonの亜種の被害に遭わないようユーザーに対して以下の項目を行うよう推奨しています。

- OSは最新のバージョンにアップデートしておく。

- SIPを無効にしない。

- アプリはApp Storeなど信頼できるソースからダウンロードした署名付きのアプリを利用する。

- ウィルス対策アプリを利用する。

- Intego_v9.0.3_websetup.dmg – VirusTotal

- Mac Internet Security X9 Installer – VirusTotal

- Calisto Trojan for macOS: the first member of the Proton malware family? – Securelist

コメント