GoogleのProject ZeroチームがTouch Bar用ドライバの不具合を利用し悪意のある攻撃者がシステム権限を取得、任意のコードを実行できる不具合をAppleが修正したと発表しています。詳細は以下から。

![]()

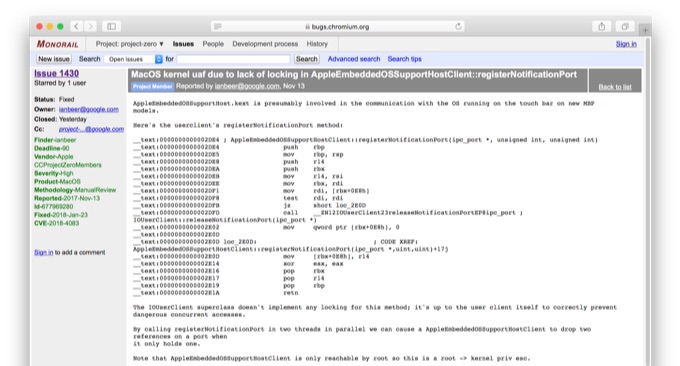

Google Project ZeroチームのIan Beerさんは現地時間2018年02月08日、Touch Barを搭載したMacBook Proで利用されているTouch Bar用組み込みOS(通常、iBridge)用ドライバ「AppleEmbeddedOSSupportHost.kext」の不具合を利用し、Macのシステム権限を取得、任意のコードを実行できる恐れがある脆弱性(CVE-2018-4083)がAppleにより修正されたとして、その情報を公開しています。

MacOS kernel uaf due to lack of locking in AppleEmbeddedOSSupportHostClient::registerNotificationPort https://t.co/NODOlWY540

— Project Zero Bugs (@ProjectZeroBugs) 2018年2月8日

AppleEmbeddedOSSupportHost.kext is presumably involved in the communication with the OS running on the touch bar on new MBP models.[…]This was fixed in MacOS 10.13.3 but not mentioned in the release notes.

1430 – MacOS kernel uaf due to lack of locking in AppleEmbeddedOSSupportHostClient::registerNotificationPortより抜粋

この脆弱性はAppleEmbeddedOSSupportHost.kextを介し、macOSカーネルをUAF(Use After Free)攻撃することにより発生するそうで、2017年11月にAppleに報告され、Appleが2018年01月23日に公開した「macOS 10.13.3 High Sierra」ではリリースノートには記載されずに修正されているそうなので、Touch Bar付きMacBook Proユーザーの方は最新のmacOSにアップデートすることをお勧めします。

追記

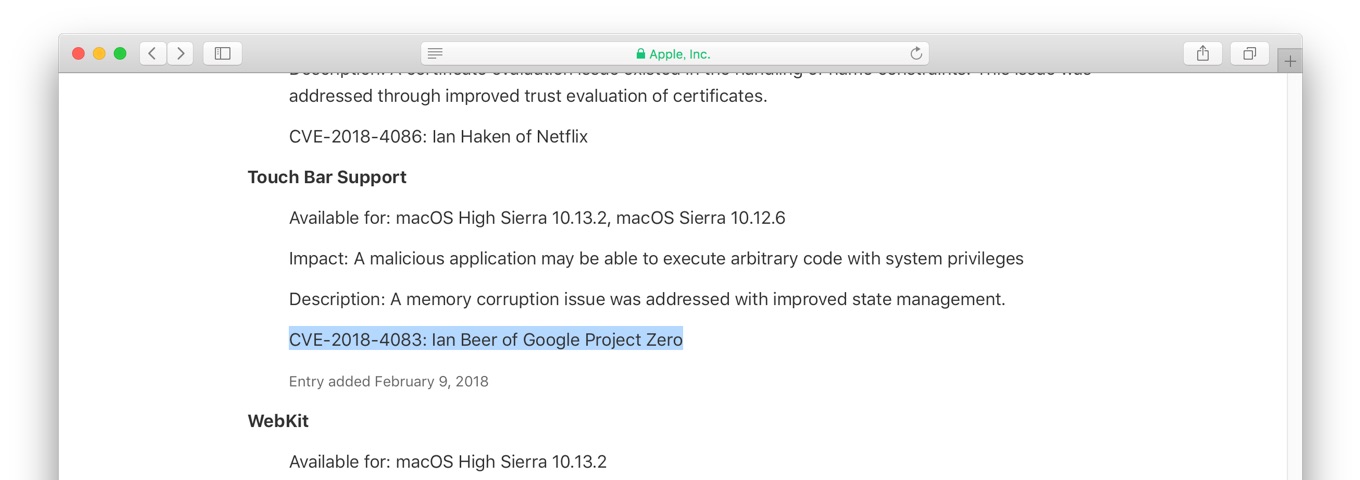

Googleの情報開示を受けてかは分かりませんが、Appleは先ほどmacOS 10.13.3 High Sierraおよび2018-001セキュリティアップデートのサポートページをアップデートし、この脆弱性をmacOS 10.13.3およびmacOS 10.12.6のセキュリティアップデート2018-001でメモリ管理機能を強化し公開された脆弱性を修正したと発表しています。

Touch Bar Support

- Available for: macOS High Sierra 10.13.2, macOS Sierra 10.12.6

- Impact: A malicious application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved state management.

- CVE-2018-4083: Ian Beer of Google Project Zero

Entry added February 9, 2018

About the security content of macOS High Sierra 10.13.3, Security Update 2018-001 Sierra, and Security Update 2018-001 El Capitan – Apple Support

コメント