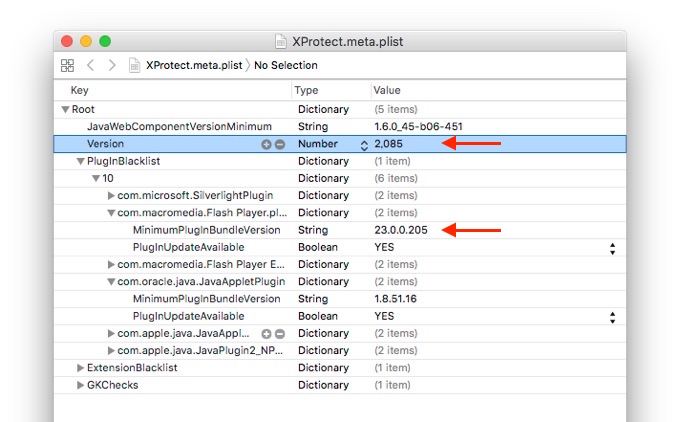

AppleがmacOSのウィルスデータベース「XProtect」をv2085へ更新し、悪意のある攻撃者によりシステムを操作される恐れのある古いFlash Playerをブロックしています。詳細は以下から。

![]()

Adobeは現地時間10月26日、悪意のある攻撃者がAdobe Flash v 23.0.0.185以前のバージョンに存在する脆弱性(APSB16-36)を利用し、DoS攻撃や任意のコードを実行される恐れのあるとして、これを修正したAdobe Flash Player v23.0.0.205をリリースしましたが、

#Security updates available for #Adobe #Flash Player: https://t.co/4ZZwweHGEc

— AdobeSecurity (@AdobeSecurity) 2016年10月26日

アドビシステムズ社の Adobe Flash Player に、ウェブを閲覧することで DoS 攻撃や任意のコード(命令)を実行される可能性がある脆弱性(APSB16-36)が存在します。

これらの脆弱性を悪用された場合、アプリケーションプログラムが異常終了したり、攻撃者によってパソコンが制御されたりして、様々な被害が発生する可能性があります。Adobe Flash Player の脆弱性対策について(APSB16-36)(CVE-2016-7855):IPA 独立行政法人 情報処理推進機構

Appleは現地時間2016年11月01日、これに対応しmacOS/OS Xのウィルス定義データベースXProtectをv2085へ更新し、これ以前のFlash Playerが実行された場合に自動的にプラグインをブロックし、警告を表示するとしたサポートドキュメントを公開しています。

Adobe Flash Player updates address a recently identified Adobe Flash Player web plug-in vulnerability.

If you’re using an out-of-date version of the Adobe Flash Player plug-in, you may see the message “Blocked plug-in,” “Flash Security Alert,” or “Flash out-of-date” when attempting to view Flash content in Safari.Adobe Flash Player updates available for macOS on November 1, 2016

アップデート履歴

- 2016年01月06日:XProtect v2072 (古いFlash PlayerをブロックしXProtectを更新)

- 2016年01月16日:XProtect v2073 (Microsoft Silverlightのブロックを開始)

- 2016年02月07日:XProtect v2074 (ブロックするマルウェアを追加)

- 2016年02月10日:XProtect v2075 (データベースを修正)

- 2016年03月05日:XProtect v2076 (OS X初のランサムウェアKeRangerをブロック)

- 2016年03月29日:XProtect v2077 (マルウェアを追加)

- 2016年04月28日:XProtect v2078 (古いFlash Playerをブロック)

- 2016年05月18日:XProtect v2079 (古いFlash Playerをブロック)

- 2016年06月20日:XProtect v2080 (古いFlash Playerをブロック, YARAが追加)

- 2016年07月08日:XProtect v2081 (マルウェアを追加)

- 2016年09月15日:XProtect v2082 (古いFlash PlayerをブロックしXProtectを更新)

- 2016年09月20日:XProtect v2083 (macOS Sierraへ対応)

- 2016年10月13日:XProtect v2084 (古いFlash Playerをブロック)

- 2016年11月01日:XProtect v2085 (古いFlash Playerをブロック)

XProtectは自動的にアップデートが行われますが、強制アップデートおよびGatekeeperのバージョンの確認は以下のコマンドで行うことが可能です。

- XProtectのバージョンの確認 (Yosemite以前)

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

defaults read /System/Library/CoreServices/XProtect.bundle/Contents/Resources/XProtect.meta Version

defaults read /private/var/db/gkopaque.bundle/Contents/Info.plist CFBundleShortVersionString

sudo softwareupdate --background-critical

コメント