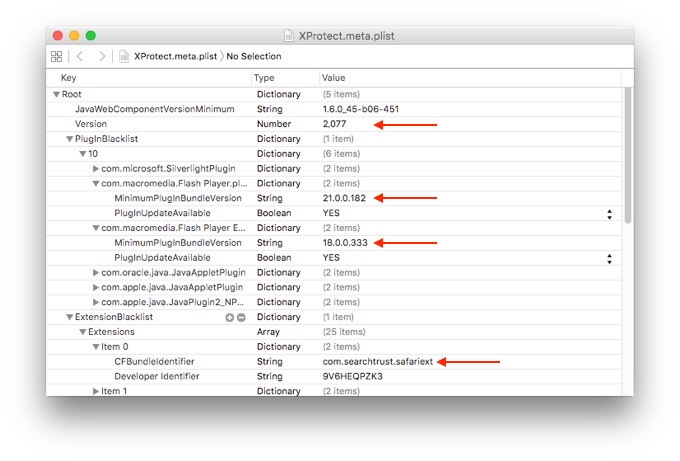

AppleがOS Xのウィルス定義データベース「XProtect」をv2077へ更新し、新たに5つのマルウェアと古いFlash Playerプラグインをブロックしています。詳細は以下から。

XProtect v2077

Appleは現地時間 3月28日、XProtectをv2077へアップデートし、既にWindowsプラットホームでリモート攻撃が確認されているAdobe Flash Playerプラグイン「v21.0.0.182」およびESR「v18.0.0.333」より前の古いFlash Playerをブロックし、

APPLE-SA-2016-03-28-1 OS X: Flash Player plug-in blocked

Due to security issues in older versions, Apple has updated the web plug-in blocking mechanism to disable all versions prior to Flash Player 21.0.0.182 and 18.0.0.333.

昨年11月に確認されたInstallCoreアドウェアに同梱されていたSafari拡張機能「com.searchtrust.safariext」をブロックしています。

マルウェア

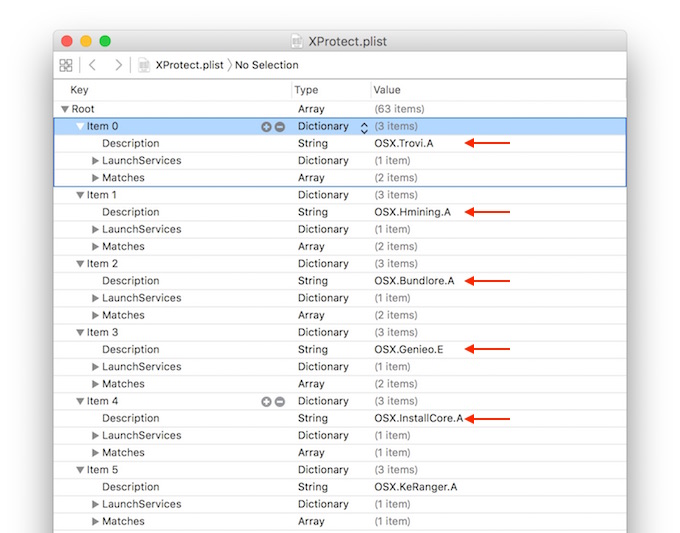

また、XProtect v2077では新たに以下の5つのマルウェアが追加されており、

- OSX.Trovi.A

- OSX.Hmining.A

- OSX.Bundlore.A

- OSX.Genieo.E

- OSX.InstallCore.A

OSX.Genieo.Eは悪意のあるインストーラーGenieoの亜種と思われますが、それ以外は昨年末から今年初めにかけて発見された新しいマルウェアとなっているようです。

アップデート履歴

2016年のXProtectアップデート履歴は以下の通りで、アップデートは順次自動で行われますが、

- 2016年01月06日:XProtect v2072 (古いFlash PlayerをブロックしXProtectを更新)

- 2016年01月16日:XProtect v2073 (Microsoft Silverlightのブロックを開始)

- 2016年02月07日:XProtect v2074 (ブロックするマルウェアを追加)

- 2016年02月10日:XProtect v2075 (データベースを修正)

- 2016年03月05日:XProtect v2076 (OS X初のランサムウェアKeRangerをブロック)

- 2016年03月29日:XProtect v2077 (ブロックするマルウェアを追加)

XProtectおよびGatekeeperのバージョンの確認および強制アップデートは以下のコマンドで行うことが可能です。

- XProtectのバージョンの確認 (Yosemite以前)

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

defaults read /System/Library/CoreServices/XProtect.bundle/Contents/Resources/XProtect.meta Version

defaults read /private/var/db/gkopaque.bundle/Contents/Info.plist CFBundleShortVersionString

sudo softwareupdate --background-critical

追記

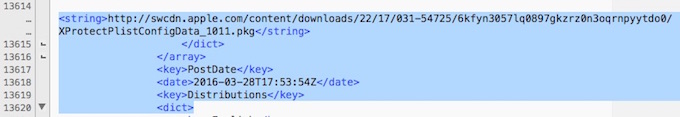

OS Xユーザーの方から「私のXProtectは3月25日にアップデートされている」というご指摘を頂きましたが、それはAppleのエンジニアが”.plist”を作成した日付で、

AppleがCDNにXProtectをポストした日付は「2016-03-28」となっているので、アップデート日としては28日が正しい日付となり、Appleもそのタイミングでメーリングリストにアップデートを通知しています。

関連リンク

コメント