FireEye、iOSアプリをマルウェアと置換えることの出来る脆弱性「Masque Attack」がiOS 8.4で新たに2つ修正されたことを報告しています。詳細は以下から。

去年 11月、米セキュリティーベンダーのFireEye Incが「iOS 7.1x ~ 8.1xにiOSアプリをマルウェアと置換えることの出来る”Masque Attack”という手法を発見した」という記事を公開し、米 国土安全保障省のキュリティ機関であるUS-CERTが警告を出しましたが、

- WireLurkerマルウェアにも使用されたiOSアプリをマルウェアに置き換える事のできる”Masque Attack”という手法が公開される

- アメリカ政府、iOSの脆弱性を利用して純正アプリをマルウェアに置き換える事ができる”Masque Attack”手法に対して警告

- Apple、iOSアプリを狙う”Masque Attack”手法についてコメント

この脆弱性を発見したFireEyeがAppleが昨日リリースしたiOS 8.4で新たに3種類の”Masque Attack”手法が修正された事を確認し、今まで公開できなかった新たな”Masque Attack”手法についての詳細を公開しています。

Demo: Manifest Masque Attack: http://t.co/asBHaUknx1 via @YouTube

Demo: Plugin Masque Attack: http://t.co/sbjfZJM0el via @YouTube

Demo: iOS Extension Masque Attack: http://t.co/RXDRA3WBAm via @YouTube

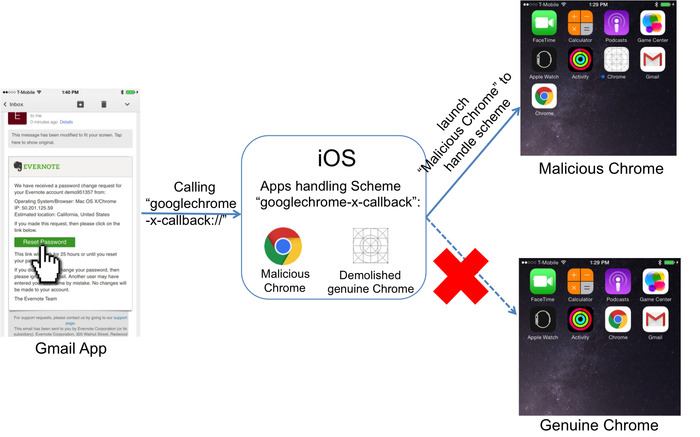

In the recent release of iOS 8.4, Apple fixed several vulnerabilities including vulnerabilities that allow attackers to deploy two new kinds of Masque Attack (CVE-2015-3722/3725, and CVE-2015-3725). We call these exploits Manifest Masque and Extension Masque, which can be used to demolish apps, including system apps (e.g., Apple Watch, Health, Pay and so on), and to break the app data container.

[Three New Masque Attacks against iOS: Demolishing, Breaking and Hijacking « Threat Research – FireEye Inc]

新しい”Masque Attack”手法

新たに公開された脆弱性は”About the security content of iOS 8.4“で修正されたCVE-2015-3722/3725とCVE-2015-3725で、ユーザーを悪意のあるWebサイトに誘導し、サードパーティInHouseアプリをインストールさせ、iOS内のデータを入手するという手法で、

iOS 8.3でこの脆弱性を再現しているデモ動画も公開しています(1分30秒辺りからiOS内のデータが攻撃者のサーバーにアップロードされているが分かります)。

Here we demonstrate this DoS attack on iOS 8.3 to demolish all the system apps and one App Store app (i.e. Gmail) when the victim clicks only once to install an in-house app wirelessly. Note that after rebooting the device, all the system apps still remain demolished while the App Store app would disappear since it has already been uninstalled.

[Three New Masque Attacks against iOS: Demolishing, Breaking and Hijacking « Threat Research – FireEye Inc]

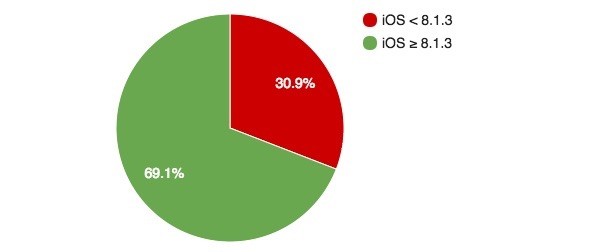

最後にFireEyeは「Appleは我々の情報を元に”Masque Attack”手法をiOS 8.1.3から修正し始めましたが、我々のネットワークモニタリングによるとiOSデバイスユーザーの30.9%は今だにiOS 8.1.3未満なのでこの手法に対して脆弱です。我々は全てのiOSユーザーに対し最新のiOSにアップデートすることをお勧めします」とコメントしています。

Conclusions

To summarize, although Apple has fixed or partially fixed the original Masque Attack on iOS 8.1.3, there are still other attack surfaces to exploit vulnerabilities in the installation process on iOS. We disclose the details of three variants of Masque Attack in this article to help users realize the risk and better protect themselves. Moreover, around one third of iOS devices that we monitored are still vulnerable to all the Masque Attacks because they have not been upgraded. We suggest that all iOS users keep their devices up-to-date.

[Three New Masque Attacks against iOS: Demolishing, Breaking and Hijacking « Threat Research – FireEye Inc]

コメント

ヒントとコツは、常に周りです!私はそのような脆弱性の多くは、今年9リリース以降のiOSでアップルによってパッチすると思います。それまで1は自分の記事のいずれかにPureVPNが言及したようにだけ、iTunesからアプリをダウンロードするに固執する必要があります。多くの意味を作りましたよ!