iOSのアプリをMalwareに置き換える”Masque Attack”というiOSの脆弱性をついた攻撃手法が公開されています。詳細は以下から。

セキュリティベンダーのFireEye

Masque Attack: All Your iOS Apps Belong to Us http://t.co/ZudpV4VJ0F #mobile #iOS

#Apple

同社のHui Xueさんが公開した動画には「私達はこの”Masque Attack”脆弱性を7月26日にAppleに報告したが、最近発見された”WireLurker”マルウェアを見た後、我々は”Masque

Attack”の一部が使用されたことに気がついた」として、それを実証するべくGmailアプリをマルウェアに置き換える手法を公開しています。

We have notified Apple about this vulnerability on July 26. Recently Claud Xiao discovered the “WireLurker” malware. After looking into WireLurker, we found that it started to utilize a limited form of Masque Attacks to attack iOS devices through USB.

Masque Attacks can pose much bigger threats than WireLurker.

この手法は

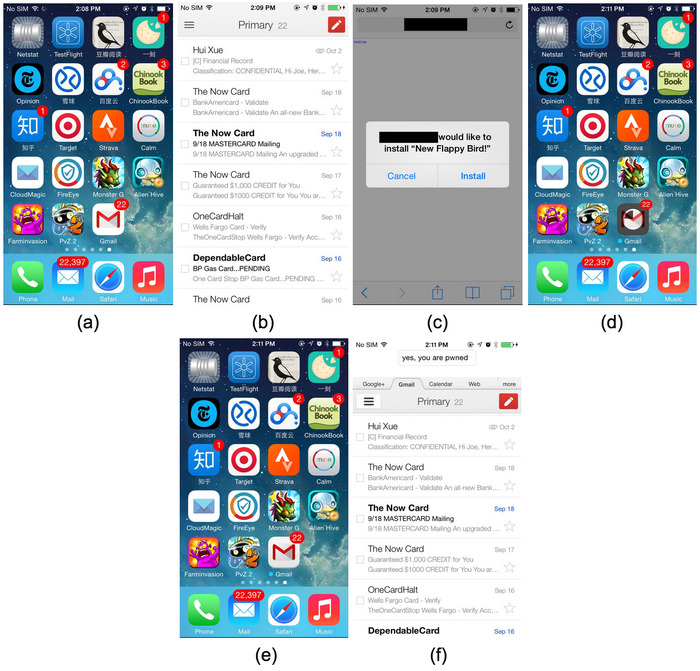

1. Figure 1(a)(b)の様にGmail.app(com.google.GmailというBundle Identifier)をインストールする。

2. Figure 1(c)「New Flappy Birdアプリをリリースしたよ!」というメッセージでInHouse版アプリ(いわゆるOTA)をインストールするWebサイトへ誘導。

3. Figure 1(d) インストールをクリックするとGmailアプリをInHouse版アプリに置き換え。

4. Figure 1(e) 元のGmailアプリはInHouse版アプリに置き換えられる。

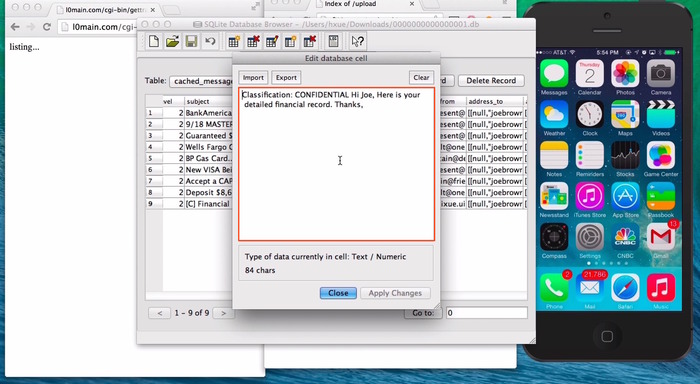

5. Figure 1(f)このアプリを開くと同時にキャッシュされていたメールの内容が含まれたSQLite3のデータベースがリモートサーバーにアップロードされます。

というようなステップを踏んでいるそうです。

[Figure 1]

データベースの中には差出人やメッセージが含まれており、”Masque Attack”の手法はWireLurkerの様にMacやPCに接続すること無く、完全にワイヤレスで情報を盗み取ることができるそうです。

Note that Masque Attack happens completely over the wireless network, without relying on connecting the device to a computer.

また、「iOSが同じBundle Identifierのアプリに、証明書の一致を求めないため」この脆弱性が存在するのとして、iOSの脆弱性が修正されるまで以下の様な方法で”Masque Attack”からiOSデバイスを守るしかないとしています。

This vulnerability exists because iOS doesn’t enforce matching certificates for apps with the same bundle identifier.

Masque Attackから身を守る方法

1.Apple公式のAppStoreと自社以外のサードパーティ製アプリをインストールしないこと。

2.Figure 1(c)の様にサードパーティInHouseアプリのインスールをクリックしないこと。アプリのタイトルは攻撃者によって自由に設定できます。

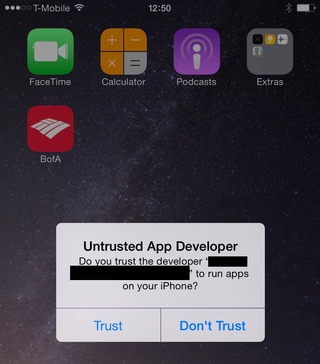

3.アプリを開いた際に”Untrusted App Developer(信頼出来ない開発者のアプリ)”というポップアップがFigure 3の様に表示された場合、”Don’t Trust(信頼しない)”をクリックすることでそのアプリをアンインストールすることができます。

また、既に信頼しているProvisioning プロファイルはiOS 7の場合 [設定] > [一般] > [プロファイル]から確認することができます。(iOS 8ではプロファイルは表示されるもののProvisioning プロファイル表示されないようです)

To check whether there are apps already installed through Masque Attacks, iOS 7 users can check the enterprise provisioning profiles installed on their iOS devices, which indicate the signing identities of possible malware delivered by Masque Attacks, by checking “Settings – > General -> Profiles” for “PROVISIONING PROFILES”.

iOS 7 users can report suspicious provisioning profiles to their security department. Deleting a provisioning profile will prevent enterprise signed apps which rely on that specific profile from running. However, iOS 8 devices don’t show provisioning

profiles already installed on the devices and we suggest taking extra caution when installing apps.

関連リンク:

・

Masque Attack: All Your iOS Apps Belong to Us –

FireEye Blog

・

WireLurker, Masque Attack malware only a threat for users who disable Apple’s iOS, OS X security –

AppleInsider

![ノートン セキュリティ 3年版(Windows/Mac/Android/iOS対応) [ダウンロード]](http://ecx.images-amazon.com/images/I/518zlJ4sqCL._SL160_.jpg)

コメント

iPhoneもマルウェアにかかるようになったか

一つ利点が消えたな

もうAndroidもiOSも関係ないよね、Windowsしかり狙われるのはシェアが大きくて人気な証拠だし

散々PCで体験してるから今更だけどライトユーザーが危ないね

メールタイプが一番やっかいか…

何の警告も見ないでクリックしちゃう世代が狙われてるなw