アメリカ政府がiOSの脆弱性を利用して純正アプリをマルウェアに置き換える攻撃手法”Masqure Attack”について公式に警告を出しています。詳細は以下から。

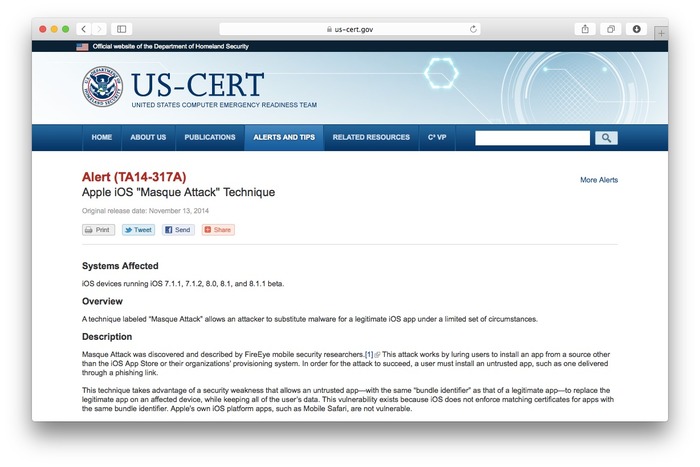

US-CERT(Computer Emergency Readiness Team)はアメリカの国土安全保障省に属するセキュリティ機関で、今回出した警告”TA14-317A”はWireLurkerマルウェアにも使用された純正のiOSアプリをマルウェアに置き換えることの出来る”Masque Attack”についてのレポートになっています。

Computer security alerts issued by the government are fairly rare, and only 13 have been sent over the course of 2014. Other vulnerabilities that have prompted alerts include Heartbleed and an SSL 3.0 flaw called “Poodle.”

[U.S. Gov Warns iOS Users About ‘Masque Attack’ Vulnerability– MacRumors]

今年、同機関が出した警告を見てみるとOpenSSLの”Heartbleed“、Bashの”Shellshock” 、SSL v3.0の”POODLE“など世間を騒がせた脆弱性が多く、iOSの”Masque Attack”もその中の1つとして警告されています。

TA14-317A: Apple iOS &vquot;Masque Attack&vquot; Technique: Original release date: November 13, 2014Systems Affected

iOS… http://t.co/NwZEAsF8Et

対処法

US-CERTが公開している“Masque Attack”から身を守る方法

An app installed on an iOS device using this technique may:

>このアプリがインストールされたiOSデバイスは以下の様な攻撃を受けるおそれがある・Mimic the original app’s login interface to steal the victim’s login credentials.

>ユーザーのログイン情報を盗むために元のアプリのログインインターフェイスを模倣

・Access sensitive data from local data caches.

>ローカルデータのキャッシュから機密データにアクセスする

・Perform background monitoring of the user’s device.

>ユーザーデバイスの監視をバックグラウンドで行う

・Gain root privileges to the iOS device.

>iOS デバイスのroot権限を得る

・Be indistinguishable from a genuine app.

>純正アプリと区別できない

また、この脆弱性はiOS 7.1.1, 7.1.2, 8.0, 8.1, 8.1.1(beta)に存在します。

関連リンク

コメント

おおごとになってきたな。

Heartbleed並かよ。

13番目て…

ゴルゴ13が出てきそうだ…