AppleはOS X 10.10.4 Yosemiteで非管理者ユーザーに管理者権限(root)を与えてしまう「rootpipe」脆弱性を新たに3件修正したそうです。詳細は以下から。

去年11月に「パスワード無しでOS Xの管理者の権限をroot化できる」という通称”rootpipe 脆弱性”の存在が明らかになり、その後この脆弱性のExploit Codeが公開され、Mac OS X 10.2からOS X 10.10まで約10年間に渡り存在してきたことや、OS X 10.10.3で修正されたと思われていたこの脆弱性が完全に修正されていなかったりした事が話題になっていましたが、

関連記事

- OS X Yosemiteにパスワード無しで管理者のユーザー権限をroot化できる深刻な脆弱性 通称「rootpipe」が発見される

- rootpipeのテストツール「RootPipe Tester」が公開、全てのOS Xがチェックされる

- rootpipeの概要が公開、2011年からOS Xに隠れていたバックドア APIも明らかに

- rootpipeはOS X 10.10.3アップデートでも完全には修正されていないもよう

この脆弱性を発見したスウェーデンのセキュリティー企業TrueSecに所属するホワイトハッカーEmilさんが「AppleはOS X 10.10.4でOS X 10.10.3で修正出来ていなかった”rootpipe脆弱性”を3件修正しました、特にOS X 10.10.3でもrootpipeが実行できてしまうという事を発見してくれた(元NASA, NSA, VRLで脆弱性の解析を行い、現在SynackのR&D部門でディレクターを務めている)Patrick Wardleさんには大変感謝し、ここに全てを公開します」として、新たに修正されたCVE-2015-3673についての詳細を自身のブログで公開しています。

Emil Kvarnhammar@emilkvarnhammar

Full disclosure of how Apples patch for #rootpipe could easily be circumvented in OS X 10.10.3 https://t.co/0VVXxDKChd

This full disclosure is based on my discovery of a privilege escalation vulnerability in Apple OS X called rootpipe. Read my full disclosure on rootpipe here for some background info.

Big thanks to Patrick Wardle who inspired me to start new investigations, by saying that he found a way to re-abuse rootpipe after the patch in 10.10.3. When Apple released the details of OS X 10.10.4 yesterday, it turned out that we’ve both reported the same issue to them, CVE-2015-3673.

[Exploiting rootpipe again – TrueSec]

今回修正された脆弱性

今回 AppleがOS X 10.10.4で修正したrootpipe関連の脆弱性は以下の3件で、CVE-2015-3673はディレクトリユーティリティを使用したrootpipe手法で、

- CVE-2015-3671:管理者認証無しに管理者権限でプロセスを実行できる

- CVE-2015-3672:管理者以外のユーザーが管理者権限を取得できる

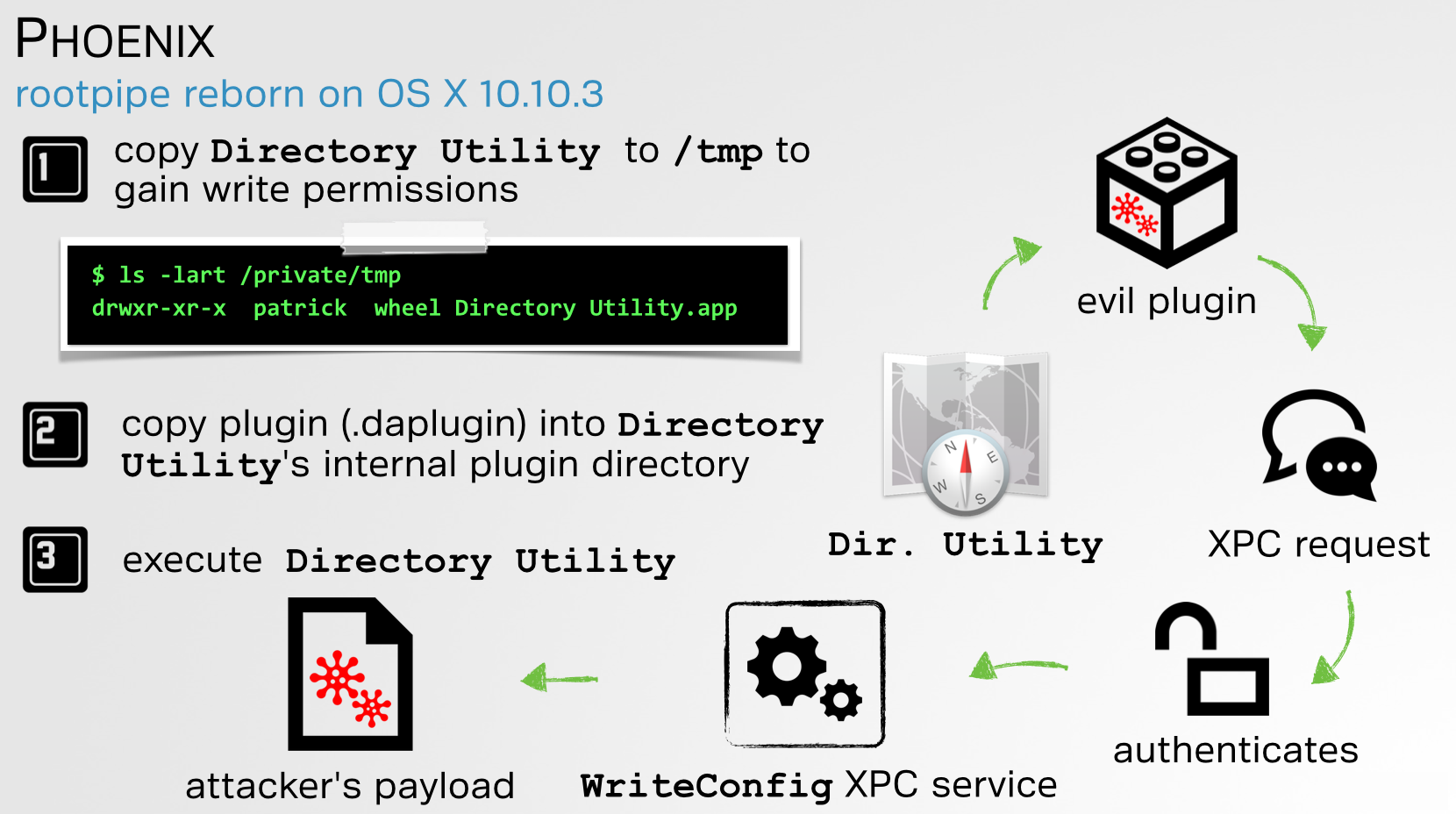

- CVE-2015-3673:攻撃者がディレクトリユーティリティを使用し管理者権限を取得できる

この手法は「ディレクトリユーティリティを/tempディレクトリに移動し、書き込み権限を与える。次に悪意のあるrootpipeプラグインをディレクトリユーティリティに入れて実行することで管理者権限で悪意のあるコードを実行できる」というものだそうです。

悪意のあるrootpipeプラグインについてはEmilさんがExploit Codeを公開しており、この脆弱性も前回公開されたrootpipe脆弱性と同様OS Xのプロセス間通信の補助を担当するXPC Services利用しており、同様の解説をPatrick Wardleさんも公開しているので、興味がある方は関連リンクからお二人のブログへどうぞ。

関連リンク:

コメント