2018年2月1日までにCPUのSpectre/Meltdown脆弱性のPoCを含み、Win/Mac/Linuxをターゲットとしたマルウェアが139件発見されたそうです。詳細は以下から。

![]()

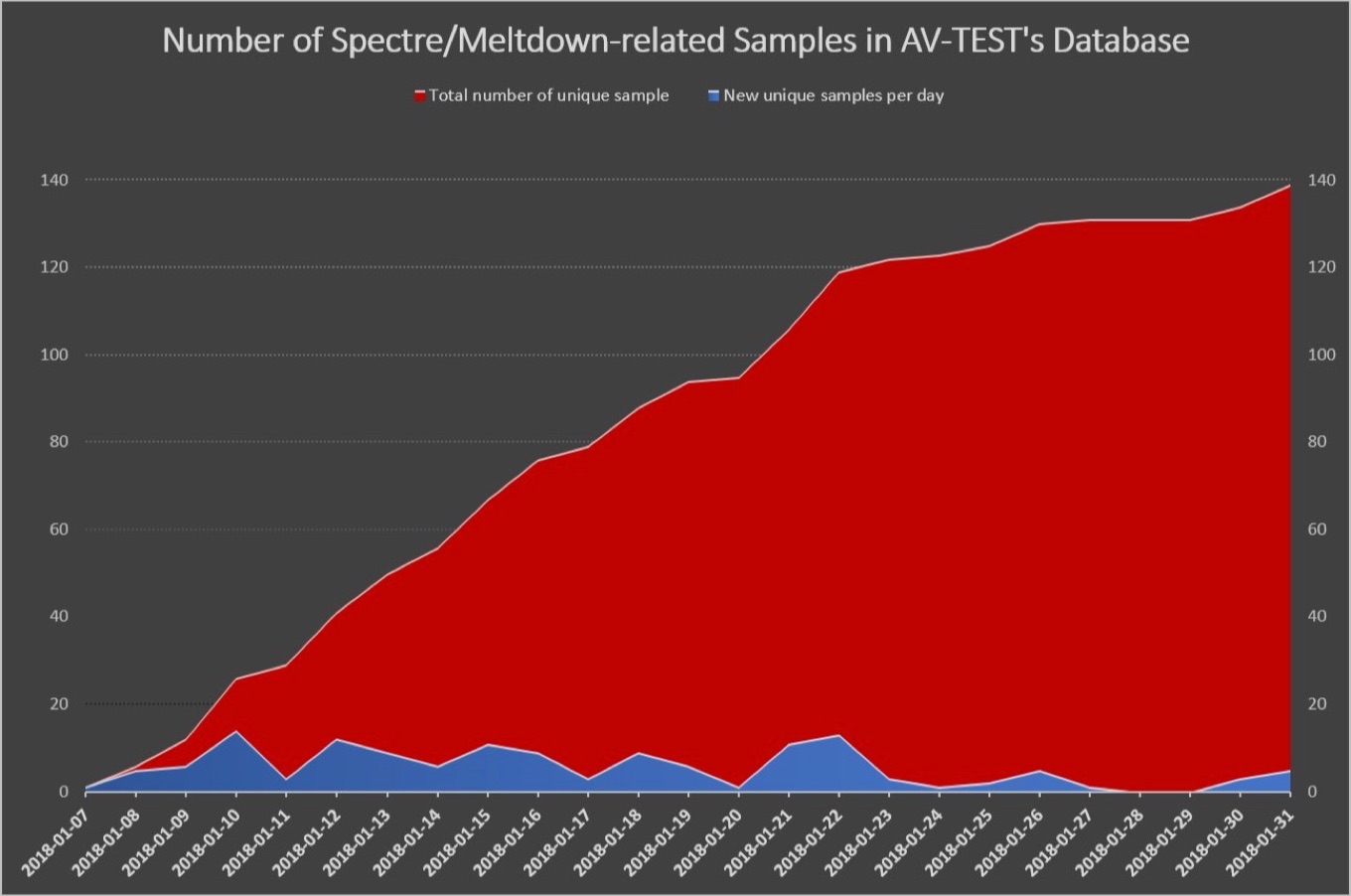

セキュリティ製品などの検証を行うドイツの独立機関”AV-TEST”は2018年02月01日、IntelやARMなど投機的実行機能を持つCPUに対するサイドチャネル攻撃によりユーザーパスワードなどが窃取される可能性がある「Meltdown (CVE-2017-5754)」および「Spectre (CVE-2017-5753, CVE-2017-5715)」脆弱性のPoCを含んだマルウェアが139件(サンプル)検出されたとして、そのサンプルの検体情報を公開しています。

[UPDATE: 2018-02-01] #Spectre & #Meltdown: So far, the AV-TEST Institute discovered 139 samples which appear to be related to recently reported CPU vulnerabilities. #CVE-2017-5715 #CVE-2017-5753 #CVE-2017-5754

AV-TEST GmbHさんのツイートより – Twitter

ターゲット

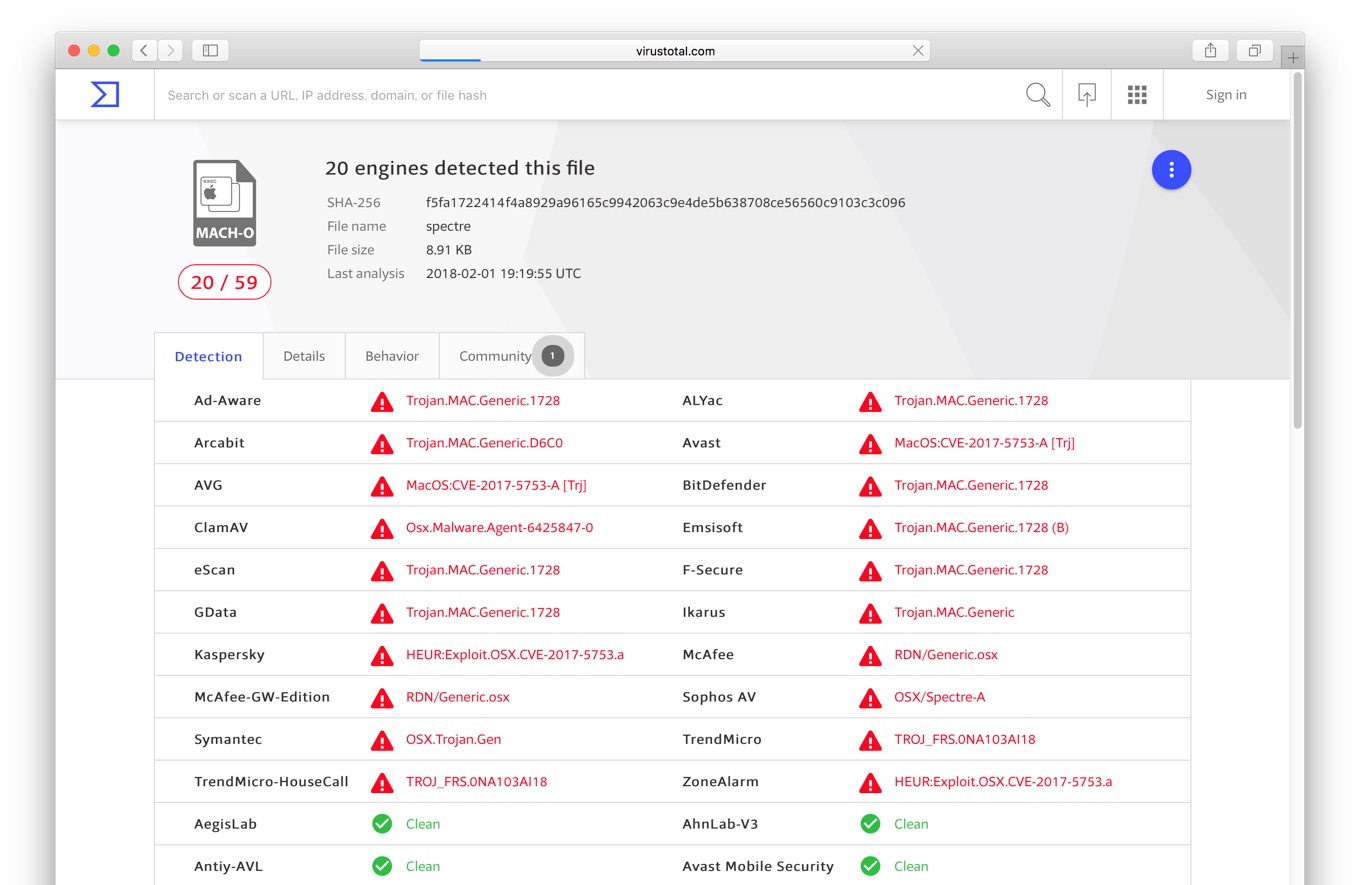

これらマルウェアが確認されだしたのは2018年01月07日からで、AV-TESTが公開したマルウェアの検体情報をチェックしてみてみましたが、ほぼ全てのマルウェアが「Spectre」脆弱性を利用しブラウザ上で実行されるJavaScript(.js)かWindowsバイナリ(.exe)となっていましたが、中にはmacOSを対象としたMach-Oバイナリを含んだマルウェアも確認されていました。

AV-TESTのCEO Andreas MarxさんはZDNetへのインタビューの中で、139のサンプルは3つの脆弱性のうち1つだけを利用したコード(PoC)が含まれているだけで、脆弱性が悪用されたことは確認できていないとコメントし、PCを1時間以上利用しない場合は電源を切るか休憩の際はブラウザを閉じることで攻撃される率が下がるとアドバイスしており、

Most samples are binaries (compiled for Windows, Linux and MacOS), but we also found the first working JavaScript PoC for Spectre. The latest (just-released) versions of e.g. Chrome and Firefox includes special fixes, so at least the PoC won't work anymore.

— AV-TEST GmbH (@avtestorg) 2018年2月2日

AV-Test’s CEO Andreas Marx told ZDNet each of the 139 samples only use one of the three attacks. But while the files contain the “problematic program codes”, Marx added he can’t confirm that all of them successfully exploit the vulnerabilities.[…]”If you don’t need your PC for more than an hour, switch it off. If you go for lunch or a break, close your browser. This should decrease your attack surface a lot and also save quite some energy,” said Marx.

Meltdown-Spectre: Malware is already being tested by attackers – ZDNet

また、Appleは既に現在サポートしているOS X 10.11 El Capitan ~ macOS 10.13 High Sierra、iOS 11の最新バージョンでSpectre対策に効果的なSafariをリリースし、全てのAppleデバイスでMeltdown緩和策を実施しているので、まだアップデートされていない方は時間を見つけてアップデートすることをお勧めします。

コメント