ZoomのMac用クライアントに悪意のあるWebサイトにアクセスすることでユーザーの許可なしにMacのカメラが有効にしてしまう脆弱性が発見されています。詳細は以下から。

![]()

セキュリティ研究者のJonathan Leitschuhさんは現地時間2019年07月09日、米Zoom Video Communicationsが提供するリモート会議システム「Zoom Meeting」のMac用クライアントに悪意のあるWebサイトにアクセスするだけでユーザーの許可なしにMacに接続されているカメラが有効になり、ビデオ通話が開始される、いわゆるカメラハイジャックのゼロデイ脆弱性が発見されたとして詳細を公開し、GitHubリポジトリにPoCを公開ています。

This Zoom vulnerability is bananas. I tried one of the proof of concept links and got connected to three other randos also freaking out about it in real time. https://t.co/w7JKHk8nZy pic.twitter.com/arOE6DbQaf

— Matt Haughey (@mathowie) 2019年7月9日

原因

Zoomによると、この脆弱性はAppleがセキュリティを強化したSafari v12の回避策として導入した機能が原因で、その機能とはユーザーを会議にシームレスに導くため(無断で)ローカルサーバーを設置し、Zoomの起動承認なしに会議を開くことができるというもので、

Jonathanさんはこの脆弱性によりZoomの公表値から最大7万5千の企業、および400万台(市場でのMacの割合を10%で計算)のWebカメラが驚異にさらされていると推測しており、2019年03月にZoomに脆弱性の詳細を連絡したところ、セキュリティチームから連絡があったそうですが、90日経過後も”Quick Fix”しか提供してこなかったため、さらに公開を延期しアップデートを待ったそうです。

A vulnerability in the Mac Zoom Client allows any malicious website to enable your camera without your permission. The flaw potentially exposes up to 750,000 companies around the world that use Zoom to conduct day-to-day business.

Zoom Zero Day: 4+ Million Webcams & maybe an RCE? Just get them to visit your website! – Medium

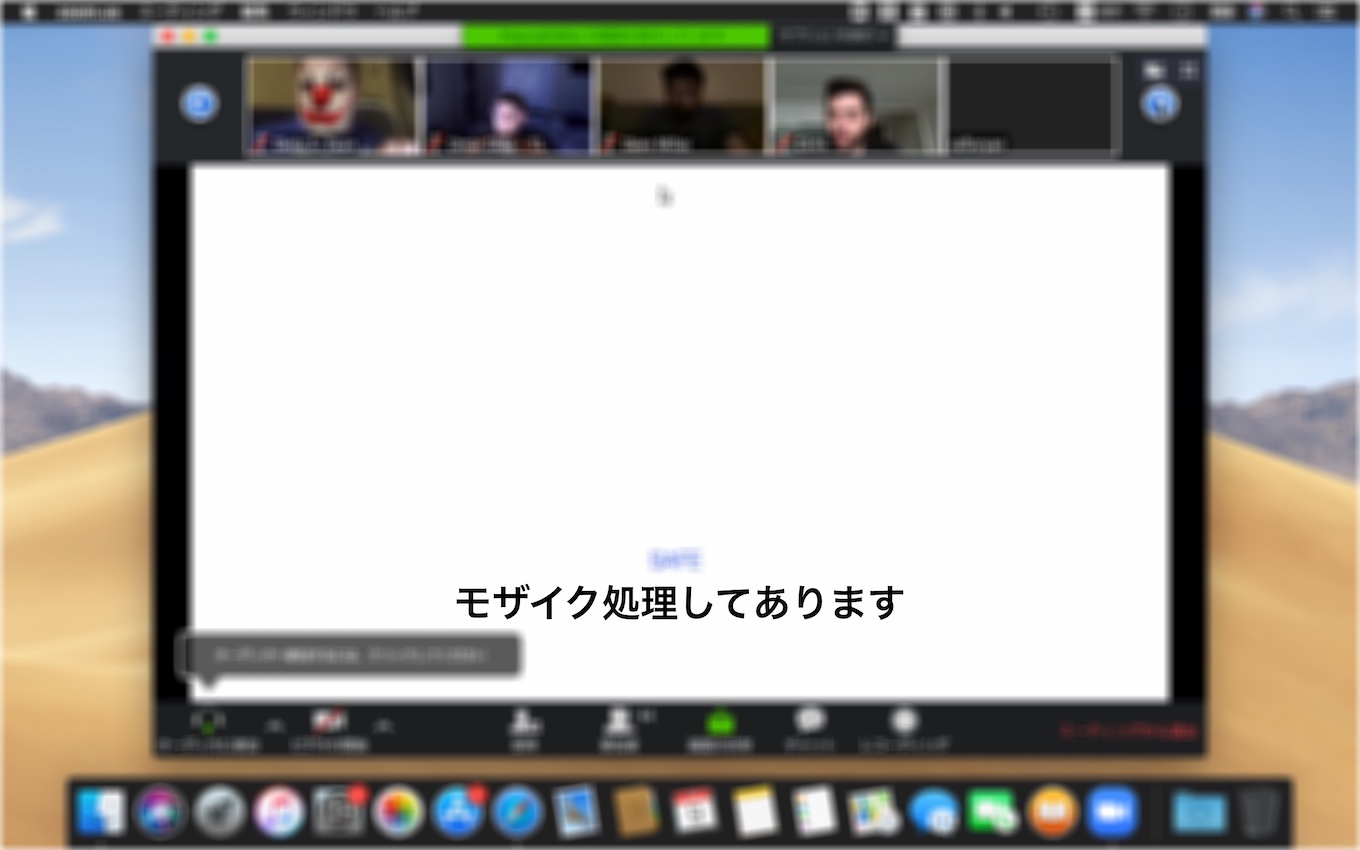

試しに公開されたPoC(Webサイト)にアクセスしてみましたが、現在は脆弱性の存在を知ったAnonymousやJokerのマスクを被ったユーザーが多数ルームにいる状態で、外部から見られるWebカメラをそれらのユーザーが確認するような様子になっています。

また、Jonathanさんによるとv4.4.4以上のZoomクライアントではパッチが適用されており、[Video] → [Meetings]の「✅ミーティングの参加の際にマイビデオをオフにします」のオプションを有効にすることで、この問題を回避できるそうです。

過去にZoomを利用したユーザーも対象

この問題の発端は、Zoomがユーザーをシームレスにリモート会議に参加できるよう、クライアントにlocalhostサーバーを作成する機能を追加し、そのサーバーが常時動いてしまっているためで、このサーバーはユーザーがZoomクライアントをアンインストールしても動き続けているため、DOS攻撃を仕掛けることも出来るそうです。

If you have ever installed Zoom on your Mac (even if you later uninstalled it) there is a localhost web server running on your machine to make reinstallation easier. But there are some problems with how it is done.

You might want to read this.

— Ray[REDACTED] (@RayRedacted) 2019年7月8日

If you have Zoom video conferencing installed on your machine, anyone can make you join to a call when you visit a website with a 1×1 image like:

<img src="localhost:19421/launch?action=join&confno=[conference_id]">https://t.co/A9QARvHVKu

— ahmet alp balkan (@ahmetb) 2019年7月8日

Additionally, if you’ve ever installed the Zoom client and then uninstalled it, you still have a localhost web server on your machine that will happily re-install the Zoom client for you, without requiring any user interaction on your behalf besides visiting a webpage. This re-install ‘feature’ continues to work to this day.

Zoom Zero Day: 4+ Million Webcams & maybe an RCE? Just get them to visit your website! – Medium

ZoomはZDNetの取材に対し、今回の問題に対し情報を公開しなかった事を謝罪するとともに、問題のある機能は07月のアップデートで修正したとコメントし、今後はBug Bounty Programも行うと発表しています。

Zoom rolled out the usual tropes in its statement and said it “takes all security concerns related to our products very seriously and has a dedicated Security team in place”.

“We acknowledge that our website currently doesn’t provide clear information for reporting security concerns,” Zoom said.Zoom defends use of local web server on Macs after security report – ZDNet

既にZoomクライアントをインストールしたMac

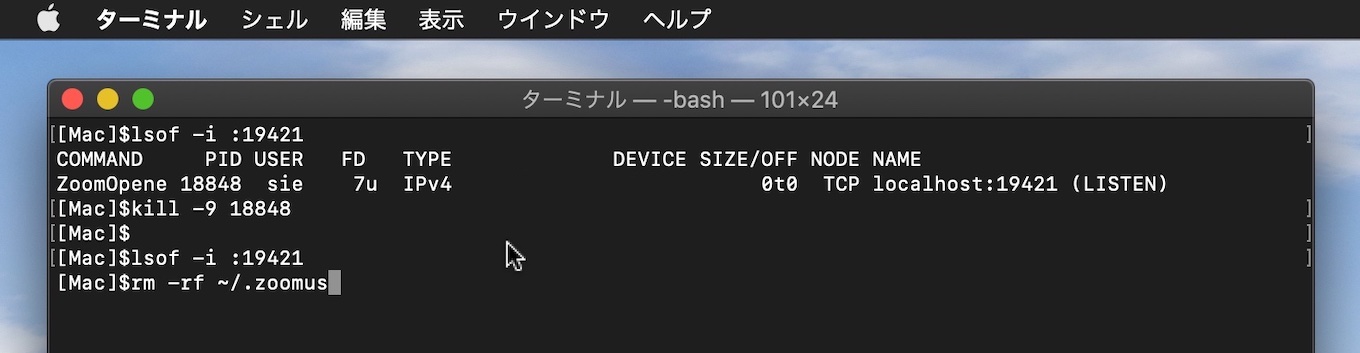

Jonathanさんは既にZoom for Macクライアントをインストールしたユーザーに対して、”lsof -i :19421″でZoomのlocalhostサーバーが利用している19421ポートを使用するプロセス(ZoomOpener)を特定し、kill。その後、”~/.zoomus”ディレクトリ内にある”ZoomOpener.app”を削除して、touchコマンドで再インストールを防止するようにコメントしているので、Zoomクライアントをインストールした心当たりのある方はチェックしてみてください。

To shut down the web server, run lsof -i :19421 to get the PID of the process, then do kill -9 [process number]. Then you can delete the ~/.zoomus directory to remove the web server application files.

Zoom Zero Day: 4+ Million Webcams & maybe an RCE? Just get them to visit your website! – Medium

lsof -i :19421 kill -9 [process number] rm -rf ~/.zoomus touch ~/.zoomus

追記

先程、Zoomが今回の問題に対し正式にコメントを出し、この脆弱性を2019年05~07月のアップデートで修正する(した)とともに、今後数週間以内に公式のBug Bounty Programを開始すると発表しています。

This week, a researcher published an article raising a number of concerns about our video experience. We've published our response on our blog here: https://t.co/56yDgoZf1U

— Zoom (@zoom_us) 2019年7月9日

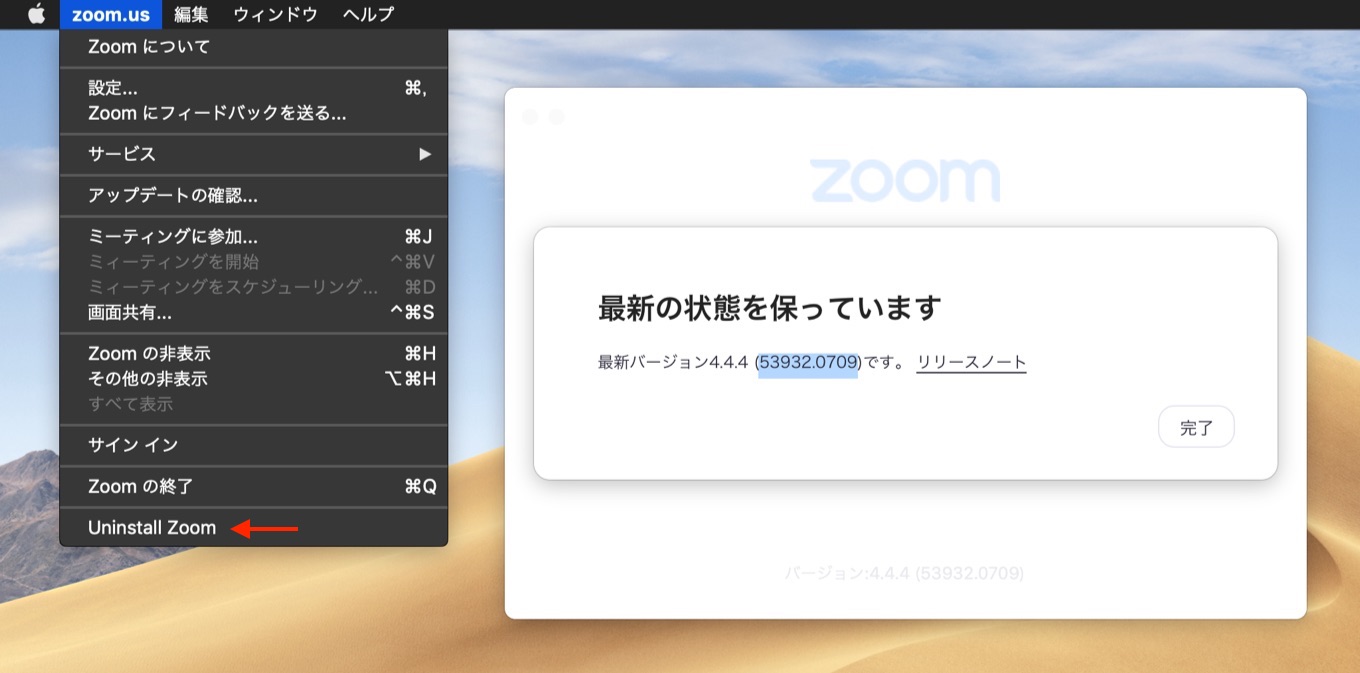

Zoom July 9 Patch

Zoomは現地時間2019年07月09日、Zoomアプリおよびコンポーネント、local web serverなど全てを削除する機能を追加したZoom for Mac v4.4.53932.0709を公開したと発表しています。

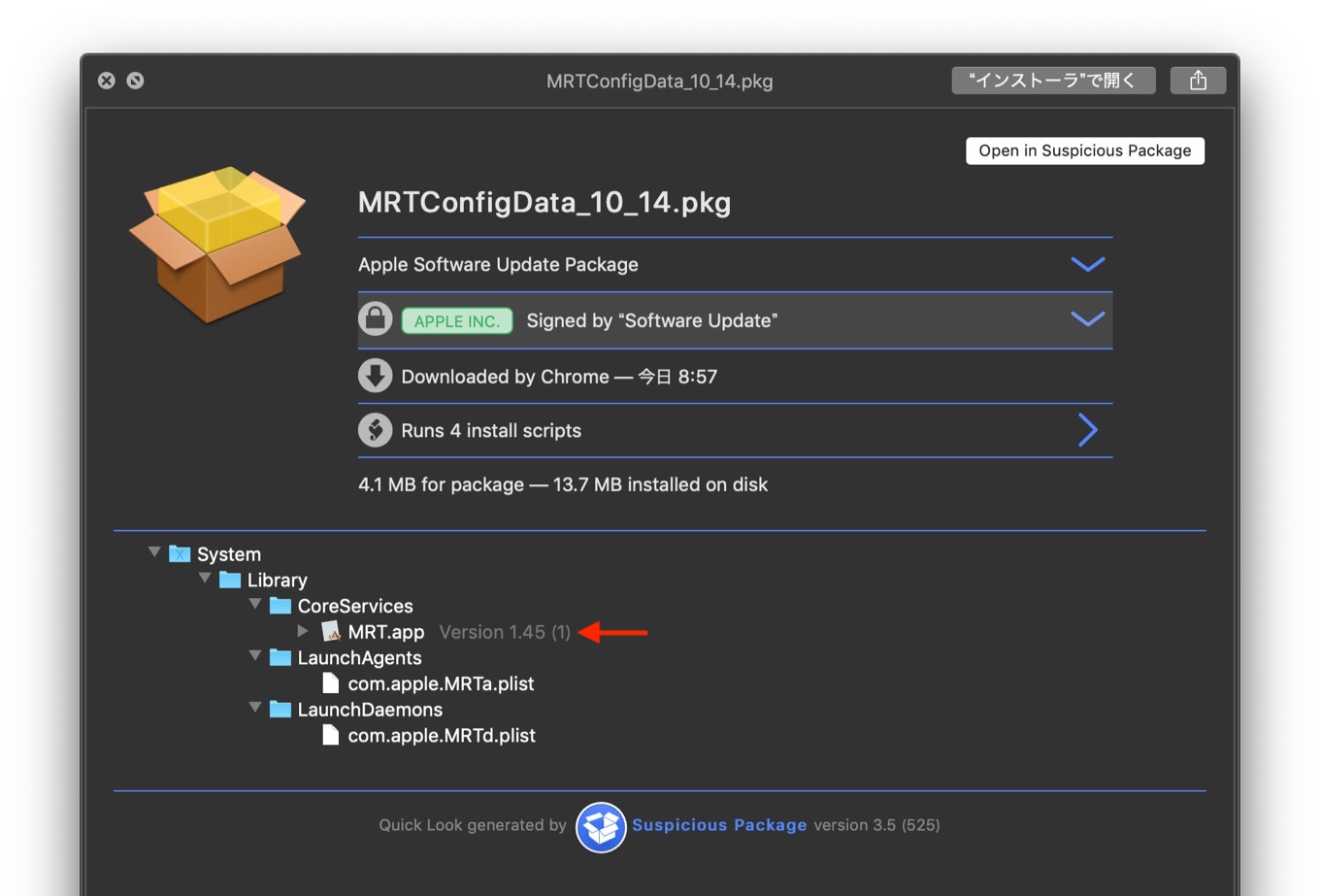

追記:07月11日

Zoomがユーザーの許可なしにインストールしたWebサーバー(localhost)を削除するため、AppleがmacOSのセキュリティ機能「Malware Removal Tool」で対応したため、macOSのセキュリティ機能を有効にしてあれば、Webサーバーは自動的に削除されます。

コメント

これ、今朝職場のチャットで大騒ぎになってたわ……

とりあえずMacBookシリーズのカメラなら、動作中に緑LEDは点灯するんだよな?