Microsoft Wordドキュメントなどを装い、実行するとKeychainやブラウザの履歴情報を取得するMac用マルウェア「MacDownloader」が発見され、セキュリティ関係者が注意を促しています。詳細は以下から。

![]()

Iran ThreatsのClaudioさんや、Objective-SeeのPatrickさんなど複数のセキュリティ研究者によると、Microsoft WordドキュメントやAdobe Flashインストーラー、Bitdefender Adware Removal Toolなどを装い、実行されるとMac上の情報を盗み出すマルウェア「MacDownloader」が発見されたそうです。

New public notice on Iranian attackers starting to employ #Mac malware https://t.co/KhHphGCWh5 by @cda and me.

— Nex ~ Claudio (@botherder) 2017年2月6日

A macOS malware agent, named MacDownloader, was observed in the wild as targeting the defense industrial base, and reported elsewhere to have been used against an human rights advocate. MacDownloader strangely attempts to pose as both an installer for Adobe Flash, as well as the Bitdefender Adware Removal Tool, in order to extract system information and copies of OS X keychain databases.

iKittens: Iranian Actor Resurfaces with Malware for Mac (MacDownloader) – Iran Threats

感染経路

このマルウェアはアメリカの防衛企業や人権活動家を狙っているようで、UTC(United Technologies Corporation)を装ったサイトに公開されたり、カーネギー国際平和基金に関連したドキュメントを装い流行しているようで、一部やペルシア語が使用されていることからイランの悪意のある攻撃者が関わっていると推測されています。

An active staging of the MacDownloader agent was first observed linked out from a site impersonating the aerospace firm “United Technologies Corporation,” a spearphishing site was previously believed to be maintained by Iranian actors for spreading Windows malware.[..]The packaging of the MacDownloader sample also provides further indication of its Iranian origin through its name, “addone flashplayer.app,” which would suggest that a Persian-language speaker named the file based on grammar.

iKittens: Iranian Actor Resurfaces with Malware for Mac (MacDownloader) – Iran Threats

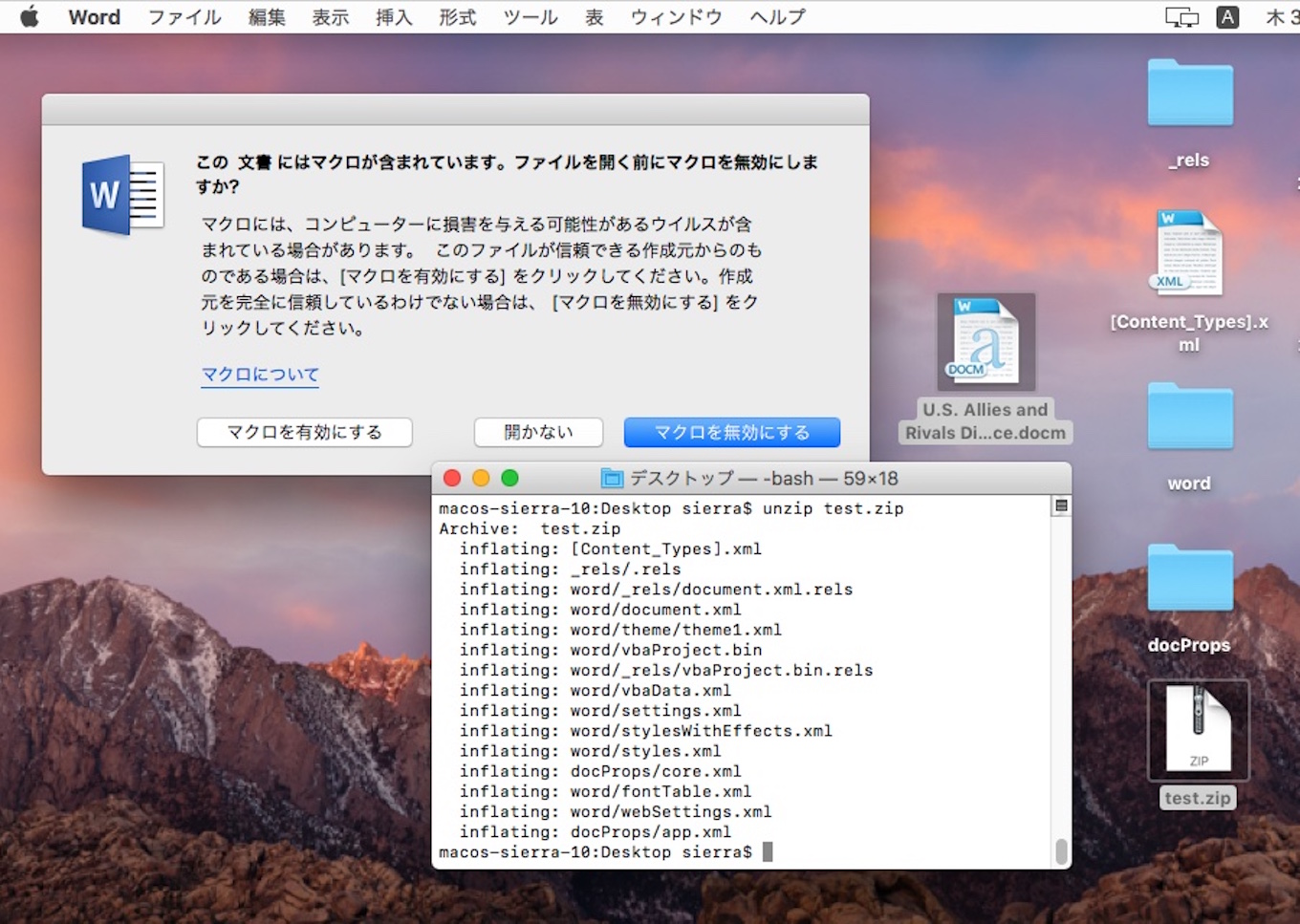

複数の種類

UTCのサイトで公開されたMacDownloaderは「Adobe Flash Playerプラグインが利用できない」としてFlash Playerインストーラーに装ったマルウェアをダウンロードさせ、Objective-Seeが採取した検体はMicrosoft Wordドキュメント(.docm)を装っているそうで、

$ unzip "U.S. Allies and Rivals Digest Trump’s Victory - Carnegie Endowment for International Peace.docm" inflating: [Content_Types].xml inflating: _rels/.rels inflating: word/_rels/document.xml.rels inflating: word/document.xml inflating: word/theme/theme1.xml inflating: word/vbaProject.bin inflating: word/_rels/vbaProject.bin.rels inflating: word/vbaData.xml inflating: word/settings.xml inflating: word/stylesWithEffects.xml inflating: word/styles.xml inflating: docProps/core.xml inflating: word/fontTable.xml inflating: word/webSettings.xml inflating: docProps/app.xml

展開しClamAVのsigtoolで埋め込まれているマクロなどを確認すると、以下のような行動を取るPythonマクロが確認され、さらに”EmPyre“というWebカメラの操作やKeychainの読み込み、ブラウザ履歴へのアクセスを可能にするオープンソースのPythonモジュールも発見されたそうです。

- ネットワークプロセス管理アプリ「LittleSnitch」が起動していないことを確認する

- “www.securitychecking.org”から第二弾のペイロードをダウンロードする

- RC4暗号方式を用いてダウンロードしたペイロードを復号化

- ペイロードを実行

The persistent component of EmPyre can also be configured to run a wide range of EmPyre modules (see: lib/modules/collection/osx). These modules allow the attacker to perform a myriad of nefarious actions such as enabling the webcam, dumping the keychain, and accessing a user’s browser history:

New Attack, Old Tricks – Objective-See

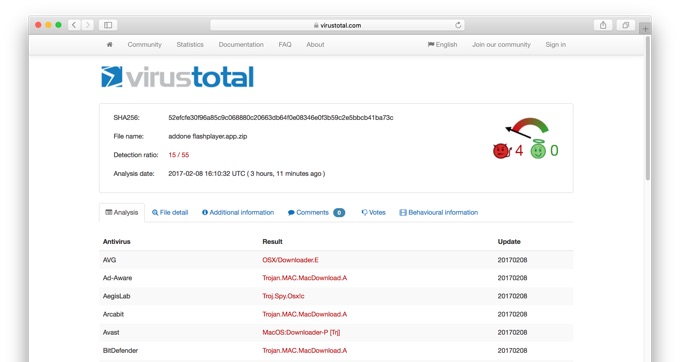

対応

既にこのマルウェアはAVGやBitDefender、ESET、Symantecなどが既にこのマルウェアの検出に対応していますが、Objective-SeeのPatrickさんは不用意にMicrosoft Wordなどのマクロを実行しないように注意しています。

- addone flashplayer.app.zip – VirusTotal

- Bitdefender Adware Removal Tool – VirusTotal

- U.S. Allies and Rivals Digest Trump’s Victory – Carnegie Endowment for International Peace.docm – VirusTotal

Conclusions

Overall this malware sample isn’t particularly advanced. It relies on user interaction (to open a malicious document in Microsoft Word, (not Apple’s Pages)), as well as needs macros to be enabled. Most users know never to allow macros – right!?! Moreover using an open-source implant likely ensures that detection software should detect it – right!?

New Attack, Old Tricks – Objective-See

- New Attack, Old Tricks – Objective-See

- iKittens: Iranian Actor Resurfaces with Malware for Mac (MacDownloader) – Iran Threats

コメント

トランプw

リトルすニッチの起動を確認するのか

おいMS、Macに脆弱性を持ち込むなよ