古コードを利用したMac用バックドア型マルウェア「OSX.Backdoor.Quimitchin」が確認され、Malwarebytesが注意を呼びかけています。詳細は以下から。

![]()

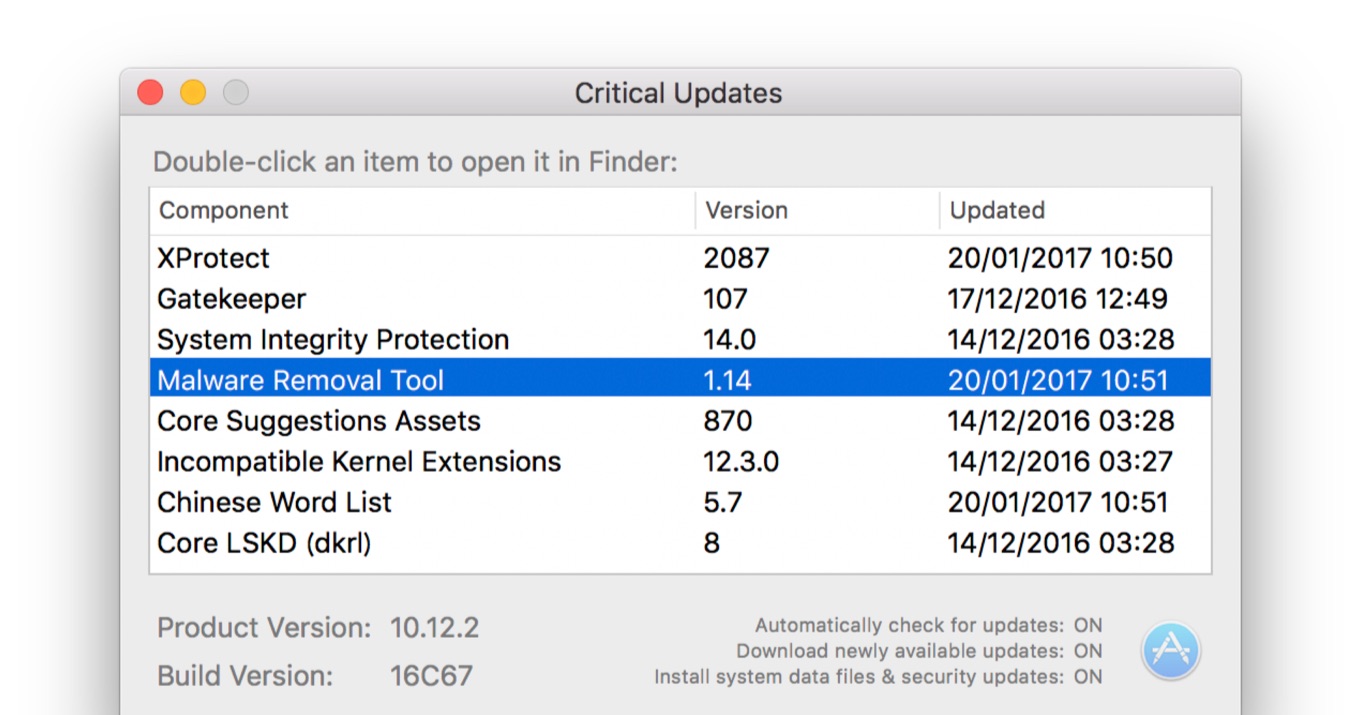

Appleは現地時間2017年01月18日、macOS/OS Xのウィルス定義ファイル「XProtect」をv2087へ更新し、新たなマルウェアとSafariアドウェアをブロックしていますが、アメリカのセキュリティ企業Malwarebytes LabsのThomasさんによると、Appleはそれとは別にMRT(Malware Removal Tool)をアップデートし、自動削除するマルウェアを追加しているそうです。

New #Mac backdoor using antiquated code | Malwarebytes Labs https://t.co/RjXZQKxrBJ by @thomasareed #malware #cybersecurity #infosec pic.twitter.com/dsCxzQ0xaA

— Malwarebytes (@Malwarebytes) 2017年1月18日

The first Mac malware of 2017 was brought to my attention by an IT admin, who spotted some strange outgoing network traffic from a particular Mac. This led to the discovery of a piece of malware unlike anything I’ve seen before, which appears to have actually been in existence, undetected, for some time, and which seems to be targeting biomedical research centers.

New Mac backdoor using antiquated code – Malwarebytes Labs

OSX.Backdoor.Quimitchin

このマルウェアは主に医療系の研究機関を標的としたバックドア型のマルウェアで、”launch agent(.plst)”を以下のディレクトリに作成、外部のCommand&Control(C&C)サーバーから指示があるとMacのスクリーンキャプチャー撮影や情報を収集し外部に送信するそうで、

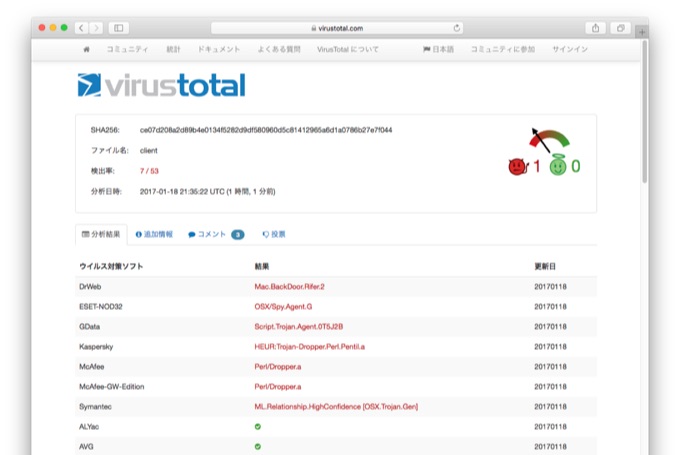

~/.client SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3

このマルウェアのバイナリにはAppleがOS X以前のOSから利用している古い手法や関数、Linuxの”xwd”コマンドなどが利用されており、同じC&Cサーバーと通信するWindows用実行ファイルは2013年6, 7月に確認されているそうです。

Malwarebytes will detect this malware as OSX.Backdoor.Quimitchin. (Why the name? Because the quimitchin were Aztec spies who would infiltrate other tribes. Given the “ancient” code, we thought the name fitting.) Apple calls this malware Fruitfly and has released an update that will be automatically downloaded behind the scenes to protect against future infections.

New Mac backdoor using antiquated code – Malwarebytes Labs

MalwarebytesはこれをAppleに報告し、Appleは本日のMRT v1.14アップデートでこのマルウェアを”Fruitfly”として自動的に削除するように設定しているので、気になる方は「Critical Updates」アプリやシステム情報アプリの[ソフトウェア] → [インストール]リストで確認してみてください。

/Applications/Utilities/System Information.app

おまけ

Objective-SeeのPatrickさんが公開しているマルウェア検出ツール「KnockKnock」もこのマルウェアの検出&ブロックに成功しています。

Use KnockKnock (https://t.co/0ba6My059x) to uncovered unsigned Launch Agents…which may turn out to be new malware! 😱 #persistence #malware pic.twitter.com/q8JwNgy8EQ

— Objective-See (@objective_see) 2017年1月18日

コメント