最新のOS X&iOSのKeychainに他のアプリを経由してパスワードを取得できてしまう脆弱性が発見された様です。詳細は以下から。

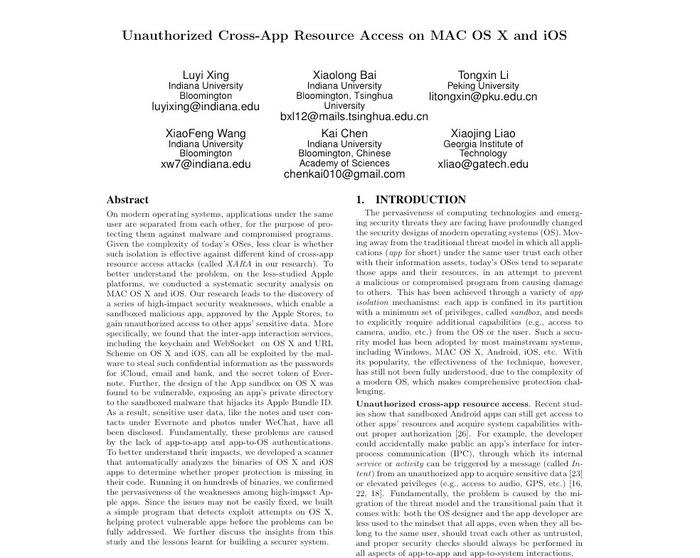

The Registerによるとこの脆弱性はアメリカのインディアナ大学のセキュリティ研究者Luyi Xingさんなど6人によって2014年10月に発見、直ちにAppleに報告され、Appleもこの脆弱性の重大性に気づき6ヶ月間 公表を差し控えるよう要望したそうですが、現在に至っても何の連絡もなく、最新のOS X 10.10.3などでも修正されていないことから公開に踏み切ったそうで、

Apple CORED: Boffins reveal password-killer 0days for iOS and OS X http://t.co/NaBP9rn6sj

Lead researcher Luyi Xing told El Reg he and his team complied with Apple’s request to withhold publication of the research for six months, but had not heard back as of the time of writing.

[..]

Xing says he reported the flaws to Apple in October 2014.

[Apple CORED: Boffins reveal password-killer 0days for iOS and OS X – The Register]

さらに、彼ら(System Security Lab)はThe Registerのインタビューの中でiCloudやMail, Google Chromeに含まれているパスワードを盗むためにAppleのApp Storeにこの脆弱性を利用した悪意のあるアプリを提出、審査を通過し公開されたとコメントしたそうです。

“Recently we discovered a set of surprising security vulnerabilities in Apple’s Mac OS and iOS that allows a malicious app to gain unauthorised access to other apps’ sensitive data such as passwords and tokens for iCloud, Mail app and all web passwords stored by Google Chrome,” Xing told The Register’s security desk.

“Our malicious apps successfully went through Apple’s vetting process and was published on Apple’s Mac app store and iOS app store.

[Apple CORED: Boffins reveal password-killer 0days for iOS and OS X – The Register]

公開された脆弱性

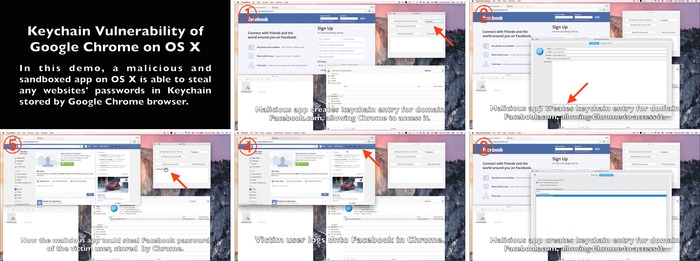

この脆弱性はGoogle ChromeやiCloud、AppleのSandbox内にあるEvernote, 1Passowrd(WebSocket経由)などのアプリを介して悪意のあるアプリがKeychain Access内の情報にアクセスできるというもので、公開された検証動画では最新のGoogle Chromeと脆弱性を利用した悪意のあるアプリを使用し、以下の様な流れでパスワードを取得できるそうです。

- まず悪意のあるアプリでKeychainにFacebook.comドメインパスワードを要求

- この状態ではKeychainにはパスワードが無いため表示さない

- この時 Keychainの情報に悪意のあるアプリとGoogle Chromeがアクセス出来るようAccess Controlに細工をする

- 次にGoogle ChromeでFacebookにログイン

- これでGoogle Chromeで使用したFacebookログイン情報がKeychainに保存され、悪意のあるアプリもその情報を参照可能に

System Security Labのセキュリティ研究者チームはこの脆弱性をレポートにまとめており、2月にはクパチーノ(Apple)のスタッフからレポートの請求があり、Google Chromiumのセキュリティチームも脆弱性の修正に着手しているそうですが、まだアプリケーションレベルでは解決していないそうです。

Apple security bods responded to the researchers in emails seen by El Reg expressing understanding for the gravity of the attacks, and asked for at least six months to fix the problems. In February, the Cupertino staffers requested an advanced copy of the research paper.

Google’s Chromium security team was more responsive, and removed keychain integration for Chrome, noting that it could likely not be solved at the application level.

[Apple CORED: Boffins reveal password-killer 0days for iOS and OS X – The Register]

この脆弱性は複数のアプリを経由して情報を手に入れることから”Unauthorized Cross-app Resource Access (XARA)”攻撃と名付けられ、Sandbox化されたMac&iOSアプリでも約88%はこの脆弱性を利用しデータにアクセス可能で、1Passwordを開発しているAgileBitsの開発者も、この攻撃からデータを保護するのは難しいとコメントしています。(動画はEvernoteのDBを盗み見るデモ)

The team say that they tested the exploit against a wide range of both Mac and iOS apps, and found that almost 90% of them were “completely exposed,” allowing the malware full access to data stored in the apps – including logins.

AgileBits, developer of the popular 1Password app, said that it could see no way to protect against the exploit.

[Major zero-day security flaws in iOS & OS X allow theft of both Keychain and app passwords – 9to5Mac]

おまけ

また、今月初めにも今回と同様「今年1月に不具合を発見しAppleに報告(Radar #19479280)したが、iOS 8.1.2から修正されずに放置されているため公開した」とMailアプリの脆弱性を使用しパスワードを盗み出すサンプルコードが公開されており現在のところこの不具合も修正されていませんが、

メールアプリの脆弱性を利用してユーザーのパスワードなどを収集することが出来る「iOS 8.3 Mail.app inject kit」がGitHubで公開。 http://t.co/9UTFLrB10k http://t.co/KK4fZeTS5R

AppleはApple Musicの公開日(6月30日) 前にOS XやiOSをアップデートをすると思われるので、うまくいけば今回の脆弱性を含めた多数の脆弱性が今月末のアップデートで修正されると思われます。

関連リンク:

- Boffins reveal password-killer 0days for iOS and OS X – The Register

- Keychain attack demo: steal iCloud authentication token – YouTube

- Boffins reveal password-killer 0days for iOS and OS X – Hacker News

- Major zero-day security flaws in iOS & OS X allow theft of both Keychain and app passwords – 9to5Mac

- AgileBits、1Password miniとブラウザ拡張機能間に存在する「XARA」脆弱性についてコメント

コメント

修正されないから公開するという妙な正義感…。

困るのは一般のユーザー…。

※1

ほんと、偽善者ぶるのは迷惑ですよね。

被害届けを出しやすく、と言う意味では正解かも?

悪いのはクラッカーとアップルだと確信を持てるので、泣寝入り防止にはなる。

クラッカーが補償する訳が無いので、アップルに補償させるには、こう言った公開情報が必要。

Appleの、善意のハッカーに対する塩対応は今更じゃないけど

もうちょいうまくやれないのかなとは毎回思う。

(もしもの話だけど)下手したら、闇ルートで高く売れるような脆弱性だもんね。コワイコワイ

※3

自分も情報公開は必要だと思う。

しかも6ヶ月の猶予をくれといったのはほかならぬAppleだし、公開はそれを待った上で行っている。

公開しなければ次の3年も確実に放置するほど傲慢なのがappleという企業だから。

3年?

※6

そう、3年ってのは毎年更新のOSのほぼ最長寿命とだと思う。

そして最新OSが出ると一つ前のOSの欠陥は修正されず最新OSでしか対応しないのが今も昔も変わらないAppleの対応姿勢。

すでに6ヶ月以上放置しているのは10.10.xでの対応はしないというAppleの態度の表れでもあるし、そういうことを見越して公表したんじゃないかな?

放っておけば次の10.11でも放置するよ。