AppleがOS X 10.7 Lion~macOS 10.12 SierraのXProtectでブロックした「OSX.Proton.A」はゼロデイ脆弱性を利用したリモートアクセス型トロイの木馬だとIntegoやSixgillが報じています。詳細は以下から。

![]()

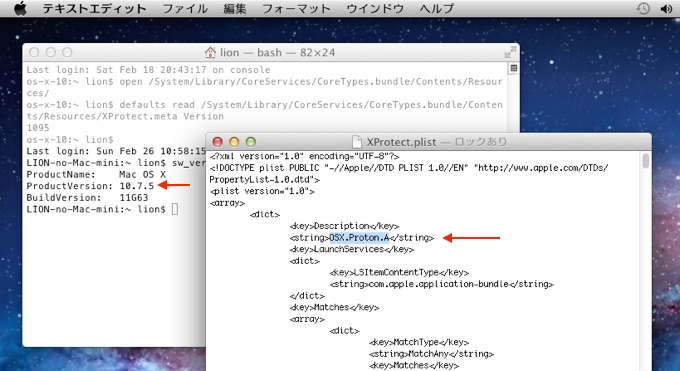

Appleは現地時間2017年02月18月、OS X 10.7.x LionのXProtect v1095からv2086へアップデートし、Lion以降の他のOS X/macOSの全てにXProtectに「OSX.Proton.A」というマルウェアを追加しましたが、

この「OSX.Proton.A」の正体は2017年02月上旬に公開されたリモートアクセス型トロイ(RAT)の木馬だったとIntegoが報じています。

Month in Review: #Apple #Security in February 2017 https://t.co/7F8FOm7Stv #MonthInSecurity pic.twitter.com/0rybbUE74Y

— Intego Mac Security (@IntegoSecurity) 2017年2月24日

New Mac Malware: PROTON RAT

Reports circulated in early February about a new remote access Trojan (RAT), called PROTON (OSX.Proton.A), found on a Russian cybercrime message board. The RAT was reportedly available for other would-be criminals to purchase for their own targeted campaigns, and even offered to add an Apple-approved developer signature to the attacker’s custom RAT software in order to bypass Apple’s Gatekeeper protection on the victim’s Mac.

Month in Review: Apple Security in February 2017 – The Mac Security Blog

OSX.Proton.A

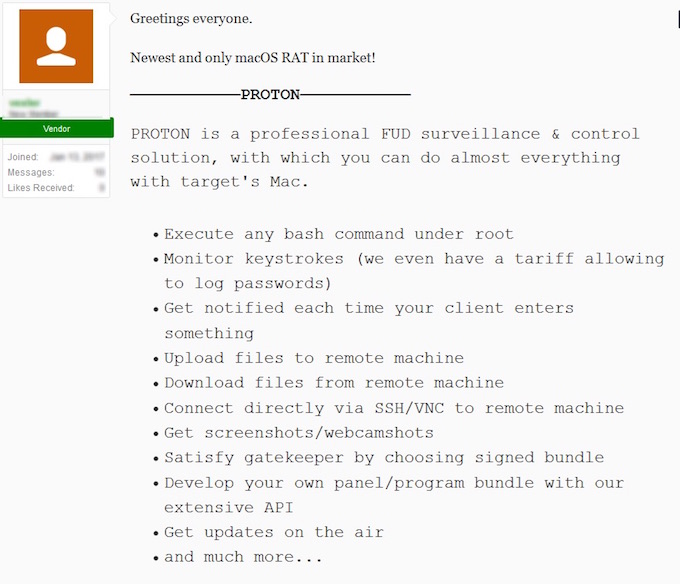

Integoによると、Protonの開発者は2017年02月にロシアのサイバー犯罪関連のスレッドに現れ、ライセンス数により1BTC(数万円) ~ 40BTCでProtonのライセンスを販売しており、

このRATに感染したMacはroot権限でのbashコマンドの実行、キー入力、ファイルのアップロード/ダウンロード、SSH/VNCでの接続、スクリーンショット/Webカメラでの撮影などが可能になるそうで、実際にProtonを使用した動画をYouTubeなどに公開しマーケティングを行っていたそうです。

Protonの詳細はイスラエルのセキュリティ企業Sixgillが始めて報じたそうですが、一度公開されたProtonのレポートは現在非公開となっており、その後Protonの公式サイト(ptn.is)が閉鎖され、AppleがXProtectでこのRATのブロックに踏み切ったようです。

0-day

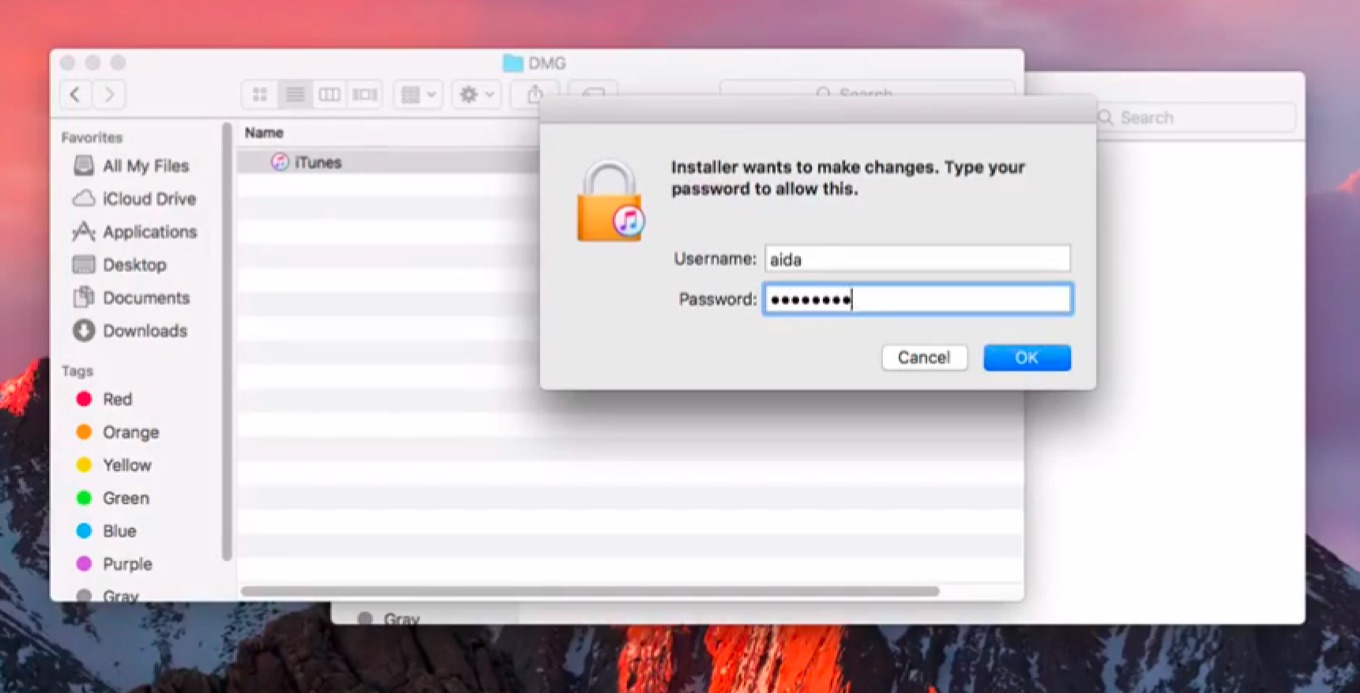

Protonには偽のAppleのコード署名と偽のインストーラー作成ツールが付属し、これがProtonの感染源となっているため、怪しいインストーラーを実行しない限り感染はしませんが、SixgillはProtonがroot権限でコマンドを実行できていることから、このRATにはAppleが修正前のゼロデイ脆弱性が利用されている可能性があるとコメントしており、AppleはXProtectの中で以下のプロセスをブロックしています。

Sixgill also believes that gaining root privileges on MAC OS is only possible by employing a previously unpatched 0-day vulnerability, which is suspected to be in possession of the author.

PROTON – A New MAC OS RAT – Sixgill

- ブロックされるプロセス名

- file_upload

- ssh_tunnel

- download_file

- exec_push

- fv_action

- Month in Review: Apple Security in February 2017 – The Mac Security Blog

- PROTON – A New MAC OS RAT(PDF) – Sixgill

コメント

0デイ攻撃はOSメーカーの即応力が問われるね。今回はまずまずだったのかな。