OS Xのキーチェーンに脆弱性が発見され、2人のセキュリティ研究者がキーチェーンへのアクセス許可を200ミリ秒で自動的にクリックさせるPoCを公開しています。詳細は以下から。

セキュリティ系メディアCSOのエディタ Steve Raganさんによるとパスワード管理アプリ”MyKi“を開発している2人の開発者Antoine Vincent Jebaraさんと Raja RahbaniさんがOS Xのパスワード管理アプリ”キーチェーン アクセス”にユーザーが許可を与えること無く悪意のある攻撃者が許可を得る脆弱性が発見されたそうです。

ICYMI: Researchers have discovered a new attack against Apple’s Keychain. Exploit works w/ no user interaction req. http://t.co/rE6ESnlaKq

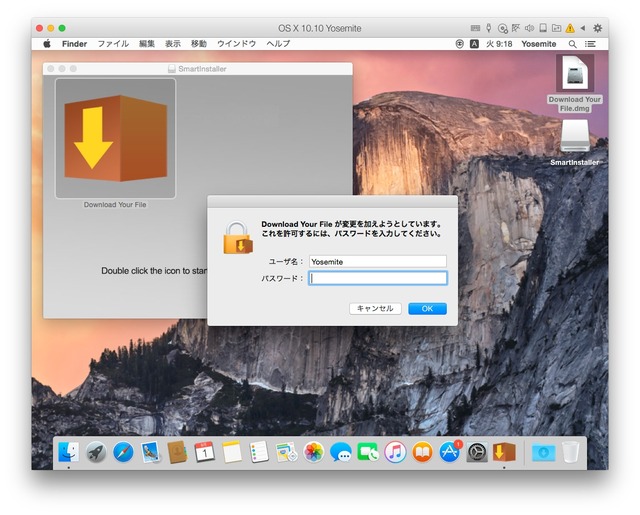

この脆弱性は先日 Malwarebytes社の主任研究員 Thomas Reedさんによって発見された新種のGenieoインストーラーからヒントを得たと思われ、この新種のGenieoインストーラーは管理者ユーザーのパスワードを要求し、権限を得るとキーチェーン アクセスに許可を求め、以下のキーチェーン アクセスのプロンプトの場所を特定し、マウスイベントで[許可]ボタンをクリックさせるコードを実行します。

This Installer app contains the code that Adam identified, to locate the Allow button from this keychain alert on the screen, and to simulate a click on that button.

[Genieo installer tricks keychain – Malwarebytes]

新しく公開されたPoC

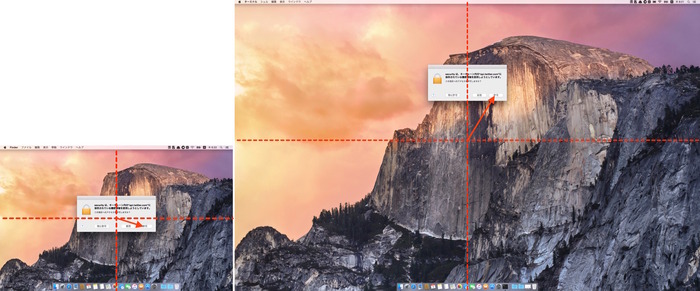

Jebaraさんと Rahbaniさんらが公開したPoCはキーチェーン アクセスへの許可を取り付けるプロンプト中にある[許可]ボタンが、Macのディスプレイ中央から右に10%, 下に7%移動した位置に表示されるという単純な法則を利用しており(*実際に試してみましたが、プロンプトの大きさはシステム言語によって多少違い、位置もディスプレイサイズによって相対的に変化するため全てのMacに対応させるのはもう少し複雑になると思われます)、

This process happens in milliseconds (less than 200ms to be exact), right in front of the user, who wouldn’t notice a thing.

“The ‘allow’ button appears 10% to the right of the centre of the screen and 7% below it,” Jebara said in an email.

[Researchers discover new keychain vulnerability in OSX – CSO Online]

彼らが公開したこのPoCを利用した動画では画像ファイルをトリガー(悪意のあるファイル)として利用し、プロンプトが現れてから200ミリ秒以下でマウスイベントが実行され[許可]ボタンが押されるためユーザーが阻止する間もなく、キーチェーン アクセスへの許可後はSMSへパスワードを送信することにも成功しています。

After the allow button is pressed, the password is intercepted and sent via SMS to the attacker’s phone. However, SMS could be replaced by any delivery system, including exfiltration to a C&C server, or it could be stored locally for later retrieval.

[Researchers discover new keychain vulnerability in OSX – CSO Online]

彼らは既にこの脆弱性をAppleに報告しており(例によってAppleからの返事はないそうです)今後何らかの対策が施されると思われますが、マウスイベントのトリガーとなるファイルはどんな種類のファイルにも仕込むことが可能なため、知らない添付ファイルなどにも注意する必要がありとコメントしています。

“We disclosed, because we feel that it is the right thing to do, knowing that a vulnerability of this magnitude would have disastrous consequences (you wouldn’t be able to open any third-party file on your computer without the risk of losing all of your sensitive information until Apple issues a patch). But this doesn’t prevent us from going public either,” Jebara explained in a follow-up email.

[Researchers discover new keychain vulnerability in OSX – CSO Online]

追記

現地時間 9月4日、Appleはこの脆弱性を利用するGenieoインストーラーをXProtectでブロックしました。

Apple、Macのウィルス定義データベース「XProtect」を更新。自動的にキーチェーンアクセスの許可ボタンを押させるインストーラー「OSX.Genieo.C」をブロック。 http://t.co/WDtROfTx7K http://t.co/vBBWUiW8Fo

関連リンク:

![ノートン セキュリティ 3年版(Windows/Mac/Android/iOS対応) [オンラインコード]](http://ecx.images-amazon.com/images/I/518zlJ4sqCL._SL160_.jpg)

コメント

何という盲点…

Appleの高給取りエンジニアは誰もこれを見つけられなかったのだろうか?

騒ぐほどのことか?

ユーザーが、怪しいインストーラーに管理者パスワードを渡している時点でオワリじゃないかな?