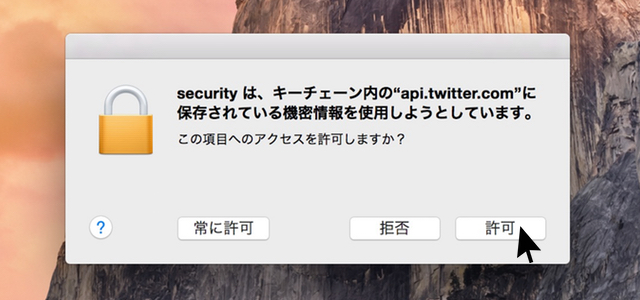

ユーザーの許可無くキーチェーン アクセスの許可ボタンを自動的に押すマルウェアのコンセプトは2011年から存在し進化していったようです。詳細は以下から。

昨日 新たに自動的にマウスポインタの制御を行いユーザーの許可無く”キーチェーン アクセス”の[許可]ボタンを押すマルウェア インストーラーが発見され、その後セキュリティ研究者達が同様のコンセプトを用いてユーザーのパスワードを自動的にSMSへ送信するPoCを公開しましたが、Ars Techainや複数のセキュリティ研究者によるとこのコンセプトを採用したマルウェアが2011年に既に出現していたそうです。

Attacks accessing Mac keychain without permission date back to 2011 http://t.co/k8EFHpBMAf by @dangoodin001

On Tuesday, Ars chronicled an OS X technique that’s being actively used by an underhanded piece of adware to access people’s Mac keychain without permission. Now there’s evidence the underlying weakness has been exploited for four years.

[Attacks accessing Mac keychain without permission date back to 2011 – Ars Technica]

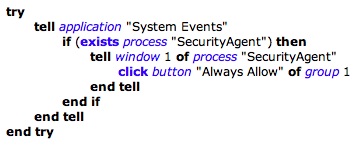

以下のApple Scriptはセキュリティ研究者の nor(@noarfromspace)さんによって2011年に流行したOSX.DevilRobberマルウェアの中から発見され、実行するとキーチェーンのアクセスを求め自動的に[許可]ボタンをクリックします。

As documented by Twitter user @noarfromspace, the keychain-penetrating technique was carried out in 2011 by a piece of malware known as DevilRobber. […] Less obvious was the DevilRobber’s use of the AppleScript programming language to locate a window requesting permission to access the Keychain and then simulate a mouse click over the OK button.

[Attacks accessing Mac keychain without permission date back to 2011 – Ars Technica]

さらに悪いことに、このApple Scriptは多少変更すれば最新のOS Xでも動くことがMalwarebytes社の主任研究員 Thomas Reedさんによって確認されており、現在 流行し始めたGenieoインストーラーのキーチェーンへのアクセス機能の原型となっている様です。

@noarfromspace Bad news… With one minor change, that script still works just fine! 😨

このPoCは全てAppleが提供している機能を使用しているため、現在のところ食い止めるすべは無く悪意のある攻撃者がパスワードをSMSやメールで送信することも可能だと証明されているため、覚えのないメールの添付ファイルや怪しいサイトからダウンロードしたアプリの実行には注意して下さい。

After the allow button is pressed, the password is intercepted and sent via SMS to the attacker’s phone. However, SMS could be replaced by any delivery system, including exfiltration to a C&C server, or it could be stored locally for later retrieval.

[Researchers discover new keychain vulnerability in OSX – CSO Online]

関連リンク:

![ノートン セキュリティ 3年版(Windows/Mac/Android/iOS対応) [オンラインコード]](http://ecx.images-amazon.com/images/I/518zlJ4sqCL._SL160_.jpg)

コメント

Applescript使われちゃ対策難しそう……

ユーザーに確認を求めるセキュリティ関連ダイアログは、スクリプトで操作出来ないようにしろよ。

つかここはボタン一発okなんかにしないで、パスワードなどの入力を強制すべき

とりあえずは「管理ユーザ」と「通常ユーザ」を作って、普段は「通常ユーザ」を使えばいい。

「通常ユーザ」で何かをインストールしようとすれば「管理ユーザ」のユーザIDとパスワードが要求されるから安心。

てか、管理ユーザを普段使いするのが間違ってると思う。