9to5MacによるとiPhoneを探すの脆弱性を利用したBrute Force Password Cracking方法が公開されているそうです。詳細は以下から。

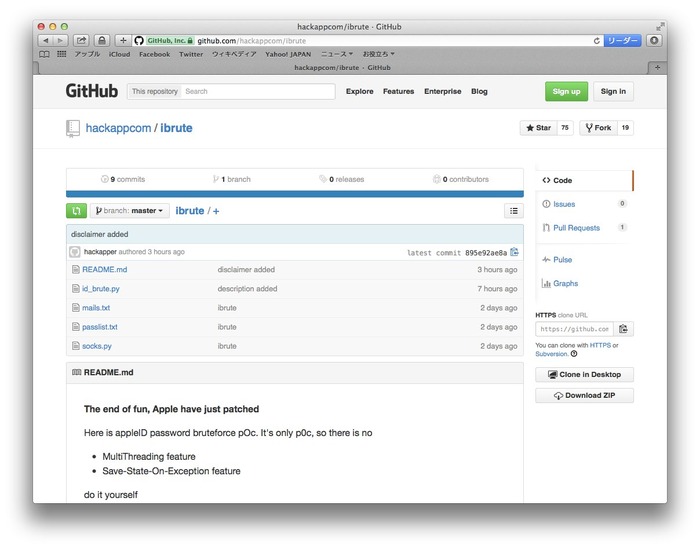

9to5Macによると、この方法は2日前に@hackappcomによってGithubに掲載され、昨日アメリカの有名人のiCloudがハッキングされ有名人の多数の写真が流出した原因になったのではないかと伝えられています。

[hackappcom/ibrute – GitHub]

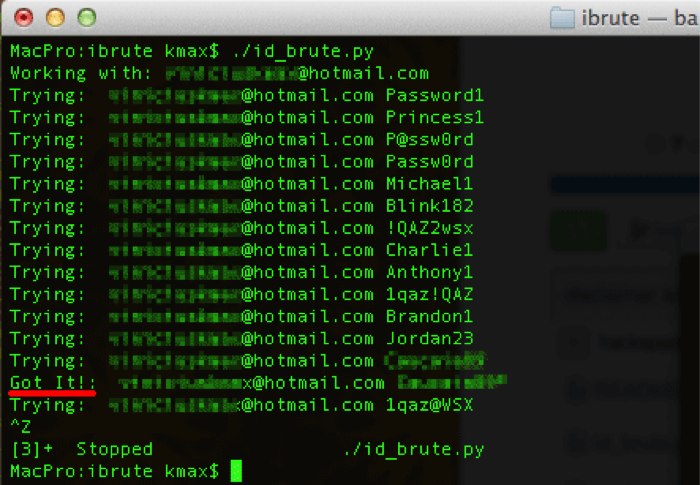

このBrute Force Password Cracking手法はFind My iPhone(iPhoneを探す)APIを使用し、アタッカーはパスワードを何度間違えても警告なしにパスワードを入力可能で、最終的にパスワードが一致すればiCloudの機能を自由に使用できる様になるそうです。

The vulnerability allegedly discovered in the Find my iPhone service appears to have allowed attackers to use this method to guess passwords repeatedly without any sort of lockout or alert to the target. Once the password has been eventually matched, the attacker can then use it to access other iCloud functions freely.

@hackappcom曰く「@DefconRussiaによって発見されたこの手法は(私は)証拠を見ていませんが、誰か使用してみてください」として投稿し、複数の匿名ユーザーからの成功報告を受けているようです。

#hackapp @DefconRussia AppleID bruteforce tool via FindMyIphone bug. Doesn’t lock AppleID. https://t.co/9dG3EjtrLS

This could be the Apple iCloud flat that led to celebrity photos being leaked

The end of fun, Apple have just patched FindMyIphone bug. So ibrute is not applicable any more.

@JFran_cbit @iCloud it’s because you was lucky to find password in 20 allowed tries

発見されたのが8月末(30日にはデモがされているようです)で、有名人のiCloudがハッキングされ、4chanに写真が投稿されたのが8月31日 7時頃となっているので、この手法が使われた可能性もありますが、Appleは既にこの脆弱性にパッチを当てているようです。

おまけ

ibruteの詳しい資料だそうです。

関連リンク:

・Vulnerability in Find My Phone service and weak passwords may explain alleged celebrity photo leaks – 9to5mac

・AppleID password bruteforce proof-of-concept – Hacker News

・This could be the Apple iCloud flaw that led to celebrity photos being leaked – TNW

コメント

WoW!

ケイトアプトンのおっぱい

ハック後に変更されたらメール通知で解るけどこれだと気づけ無いな

長いパスワードにするって言う伝統的な対策しかなさそうだね