最新のmacOS 10.14.3 MojaveやSafari 12にKext LoadingやTCCのセキュリティ機能がバイパスされてしまう脆弱性が複数発見されているそうです。詳細は以下から。

![]()

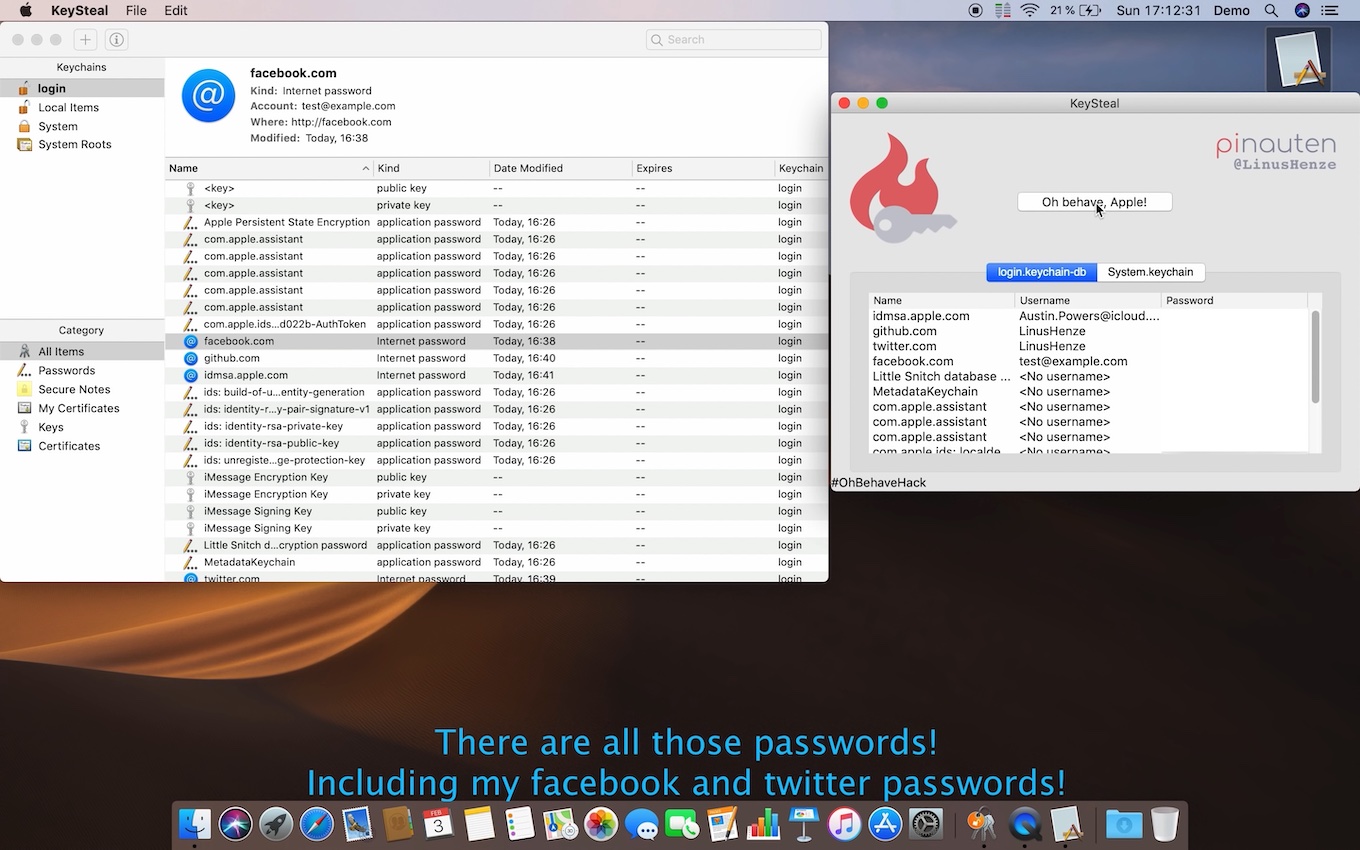

ドイツの18歳のセキュリティ研究者Linus Henzeさんは2019年02月、最新のmacOS Mojave 10.14.3でシステム管理者権限を必要とせずにローカルに保存されたKeychainのパスワードを全て盗むことができるゼロデイ脆弱「KeySteal」を発見し、そのPoCを公開、Appleに「macOSにもiOSと同等の“Bug Bounty Program”を提供してほしい」と要求したものの、

Appleからの返事がなくな、その後Linusさんは脆弱性の詳細とパッチをAppleに無償で送ったことを発表しましたが、その脆弱性の基となった脆弱性の発見者で、KeyStealの検証を行ったPatrickさんら複数のセキュリティ研究者がmacOS Mojave 10.14.3にはまだ多くの問題が残っているとして、そのPoCを公開しています。

Mojave

元NSAで現在はObjective-Seeを設立してmacOS/iOSのセキュリティを研究しているPatrick Wardleさんが公開したPoCは、AppleがmacOS 10.13 High Sierraから導入した「Secure Kernel Extension Loading(SKEL)」をバイパスし、ユーザーの承認(User-Assisted)無しでKextを読み込めるというもので、Patrickさんが発見したSKELの脆弱性はAppleコナミコマンドを含めて3つめとなります。

👨💻 As a developer, I struggle with Apple's new "security" enhancements as they often break security tools

😈 As a hacker, they often don't make any difference

ex:

🍎's secure "User-Approved Kext Loading"

Bypassed (10.14.3) for the 3rd time: https://t.co/MOvvRYDHkC 😭 #0day— patrick wardle (@patrickwardle) 2019年3月21日

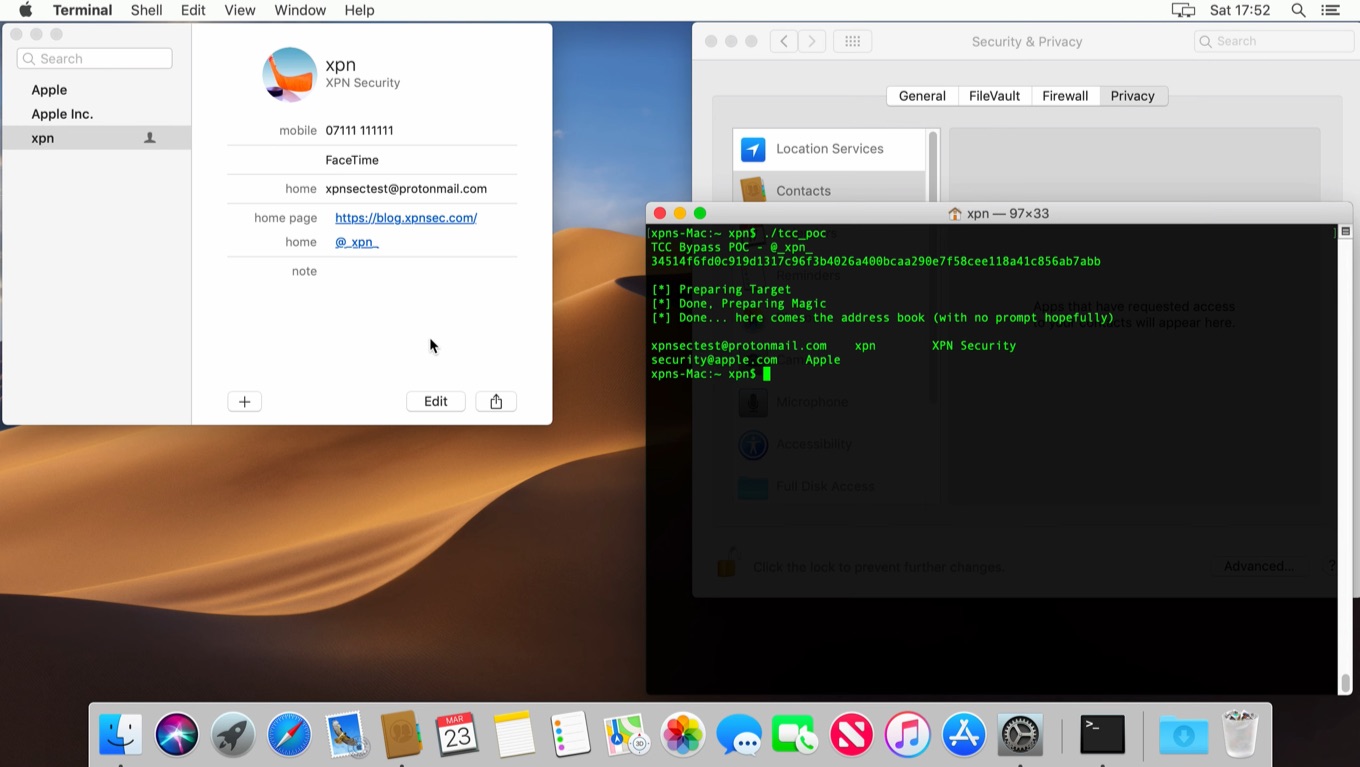

また、Office 2016 for Macを介してmacOSのSandboxをバイパスする脆弱性などを発見しているイギリスMDSecLabsのAdam Chester (@_xpn_)さんが発見した脆弱性は、AppleがmacOS 10.14 Mojaveから導入した連絡先やカレンダー、位置情報などのデータにアクセスするアプリに対しユーザー承認(User Consent)を求める「Transparency, Consent, and Control (TCC)」をバイパスしてデータにアクセスできてしまうというもので、

公開されたでも動画では連絡先やフルディスクアクセスにユーザー承認がされていないMacから連絡先のデータを収集する様子が映っています。

Safari

Safari 12の脆弱性はTrend Micro’s Zero Day Initiative (ZDI)が主催してカナダ・バンクーバーで開催されたハッキングコンテストPwn2Own 2019の中で披露され、FluoroacetateチームはSafariをInteger/HeapオーバーフローさせることでSafariのSandboxをバイパスし、計算機アプリの起動に成功したそうです。

screenshot of the aftermath of our #Pwn2Own Safari chain that @_niklasb @qwertyoruiopz and I did. This was a lot of fun and I cannot thank these two enough for working together on this 🙂 pic.twitter.com/FPsWD60Wbr

— Bruno Keith (@bkth_) 2019年3月21日

The contest started with the team of Fluoroacetate (Amat Cama and Richard Zhu) targeting the Apple Safari web browser. They successfully exploited the browser and escaped the sandbox by using an integer overflow in the browser and a heap overflow to escape the sandbox.

Zero Day Initiative — Pwn2Own Vancouver 2019: Day One Results – Trend Micro

また、最終日にはThe Phoenhex & QwertyチームもSafariのSandboxをバイパスすることに成功し、各チームとも55,000ドルと45,000ドルの賞金を得てたそうで、脆弱性の詳細はAppleが修正するまで非公開となっているそうです。

コメント