AppleはMacに影響を及ぼすマルウェアの検体情報をアンチウィルス・コミュニティと共有していないようです。詳細は以下から。

![]()

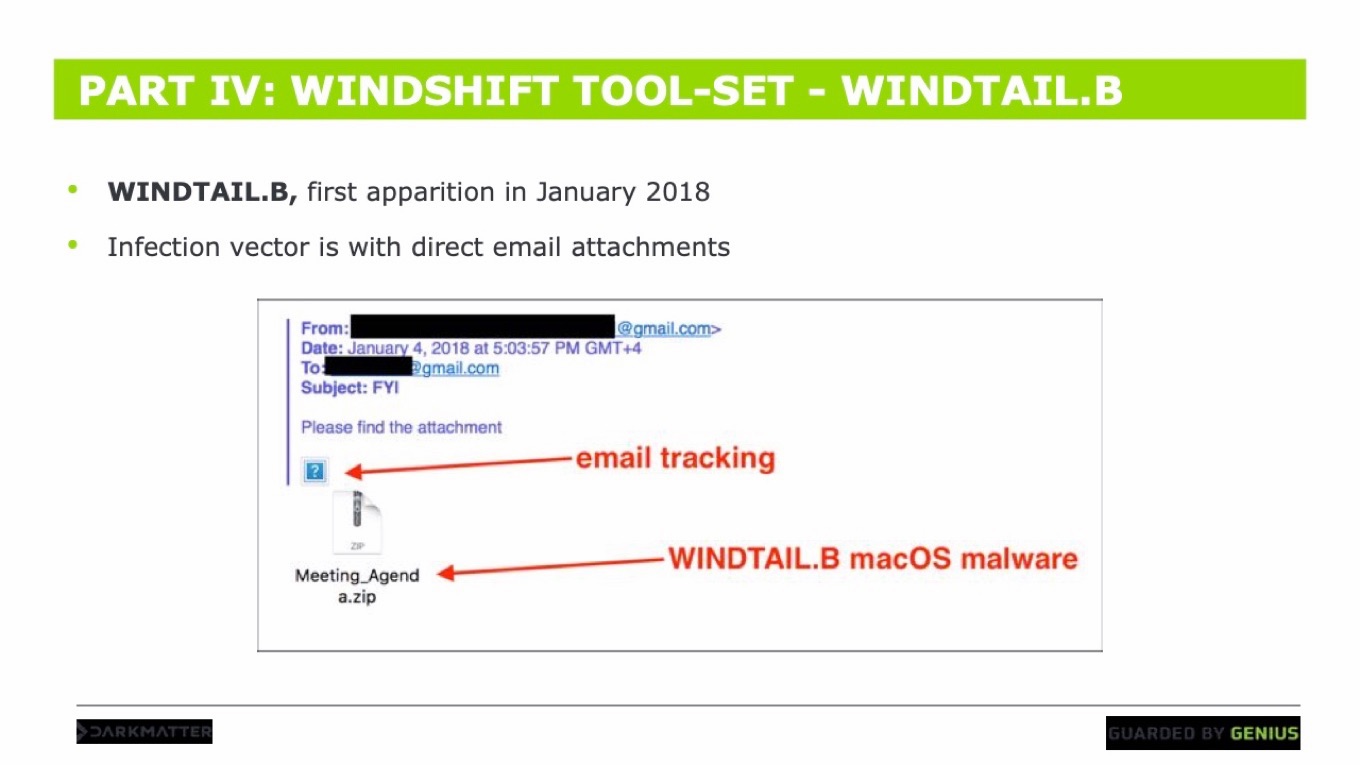

DarkMatter社でマルウェアの研究を行っているTaha Karimさんによると、2017年初頭からOSX.WindShift.A/.BというAPT攻撃ブループが中東の政府機関で働く特定のMacユーザーに対しMicrosoft Officeの添付ファイルに偽装したマルウェアを送信し、実行したMacにバックドアを作成&ユーザー情報やスクリーンショットを外部に流出させていたそうですが、

IN THE TRAILS OF WINDSHIFT APTより

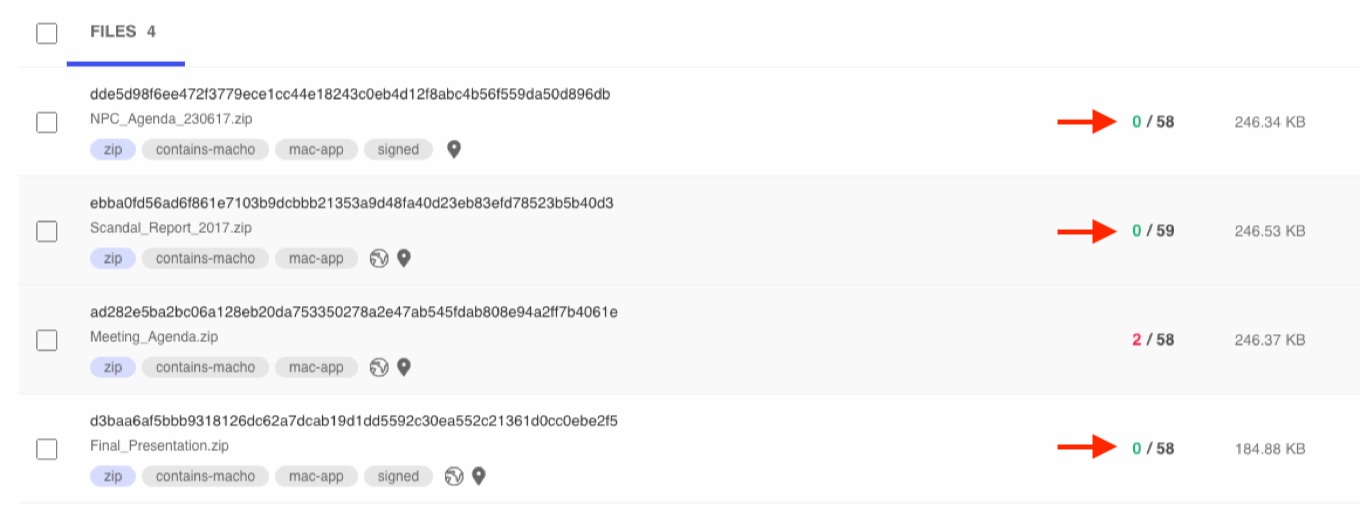

このOSX.WindTailマルウェアをさらに解析したObjectiv-SeeのPatrick Wardleさんによると、Patrickさんが解析した4つの検体全てが既にAppleによりコード署名が無効化されmacOSのGatekeeperで対処されていたものの、

PatrickさんがVirusTotalに検体をアップロードしてチェックしたところ、このマルウェアの内3つがサードパーティ製のアンチウィルス(AV)・エンジンで検出されない状態になっていたそうで、これはAppleがマルウェアの存在を知りながらも他のAVコミュニティに情報を提供していないことを意味しています。

The fact that the signing certificate(s) of all the samples are revoked (CSSMERR_TP_CERT_REVOKED) means that Apple knows about about this certificate…and thus surely this malware as well. …yet the majority of the samples (3, of 4) are detected by zero anti-virus engines on VirusTotal.

Does this mean Apple isn’t sharing valuable malware/threat-intel with AV-community, preventing the creation of widespread AV signatures that can protect end-users?! 🤔Middle East Cyber-Espionage – Objective-See’s Blog

このマルウェアと通信をしているC&Cサーバーは既に利用されていないため被害に遭うことはないようですが、APTのような攻撃にはAVコミュニティとの協力が重要だとしてArsはAppleとAVプロバイダーにコメントを求めたものの、現在のところ返答はないそうです。

Maybe in 2019, we'll all work better together – to help protect macOS users all over the world 🍎👾🛡️🌍👪 #SharingIsCaringhttps://t.co/kS8tL96iFH

— patrick wardle (@patrickwardle) 2018年12月22日

- Middle East Cyber-Espionage – Objective-See’s Blog

- Four months after its debut, sneaky Mac malware went undetected by AV providers – Ars Technica

コメント

サポート期間すら明示していない企業がそんなことしてると思う方がどうかしてる

微妙だな。AVコミュニティが真に正義とは限らない。相手を容易に信用しないのは当然の行為。

何に注目してるのかを教えれば当然他の侵入方法を模索されるだろう。

同感

何が問題なのかMacユーザには関係のないことだし、逆に一部サードパーティのセキュリティソフトの方が悪さしてたじゃない?